- 1. Por que a resposta a incidentes é importante?

- 2. Tipos de incidentes de segurança cibernética

- 3. O que é o ciclo de vida da resposta a incidentes?

- 4. O que é um plano de resposta a incidentes?

- 5. Estruturas e fases de resposta a incidentes

- 6. Equipes de resposta a incidentes

- 7. Ferramentas e tecnologia de resposta a incidentes

- 8. Serviços de resposta a incidentes

- 9. Perguntas frequentes sobre resposta a incidentes

- Por que a resposta a incidentes é importante?

- Tipos de incidentes de segurança cibernética

- O que é o ciclo de vida da resposta a incidentes?

- O que é um plano de resposta a incidentes?

- Estruturas e fases de resposta a incidentes

- Equipes de resposta a incidentes

- Ferramentas e tecnologia de resposta a incidentes

- Serviços de resposta a incidentes

- Perguntas frequentes sobre resposta a incidentes

O que é Resposta a Incidentes?

- Por que a resposta a incidentes é importante?

- Tipos de incidentes de segurança cibernética

- O que é o ciclo de vida da resposta a incidentes?

- O que é um plano de resposta a incidentes?

- Estruturas e fases de resposta a incidentes

- Equipes de resposta a incidentes

- Ferramentas e tecnologia de resposta a incidentes

- Serviços de resposta a incidentes

- Perguntas frequentes sobre resposta a incidentes

A resposta a incidentes (IR) refere-se aos processos e sistemas de uma organização para descobrir e responder a ameaças e violações de segurança cibernética . O objetivo do IR é a detecção, a investigação e a contenção de ataques em uma organização. As lições aprendidas com as atividades de IR também informam as estratégias de prevenção e mitigação downstream para melhorar a postura geral de segurança da organização.

Por que a resposta a incidentes é importante?

Os incidentes de segurança cibernética são inevitáveis. Ter um programa robusto de resposta a incidentes pode ser a diferença entre afundar e nadar. A frequência, a sofisticação e a gravidade dos métodos de ataque aumentam continuamente, e é crucial para um centro de operações de segurança (SOC) ter respostas documentadas e testadas, preparadas para as ameaças que enfrentarão.

O processo de IR ajuda a responder a perguntas cruciais sobre um ataque, como, por exemplo, como um invasor entrou, quais ações ele tomou e se informações confidenciais foram comprometidas. Responder com confiança a essas perguntas não só melhorará a postura de segurança da organização, mas também ajudará a avaliar possíveis responsabilidades legais ou regulatórias.

Além disso, uma estratégia eficaz de RI pode reduzir os impactos econômicos frequentemente associados a incidentes ou violações de segurança cibernética. Métodos de ataque como surtos de malware (incluindo ransomware e spyware), DDoSe roubo de credenciais podem ser caros e perturbadores se uma organização não estiver adequadamente preparada para responder.

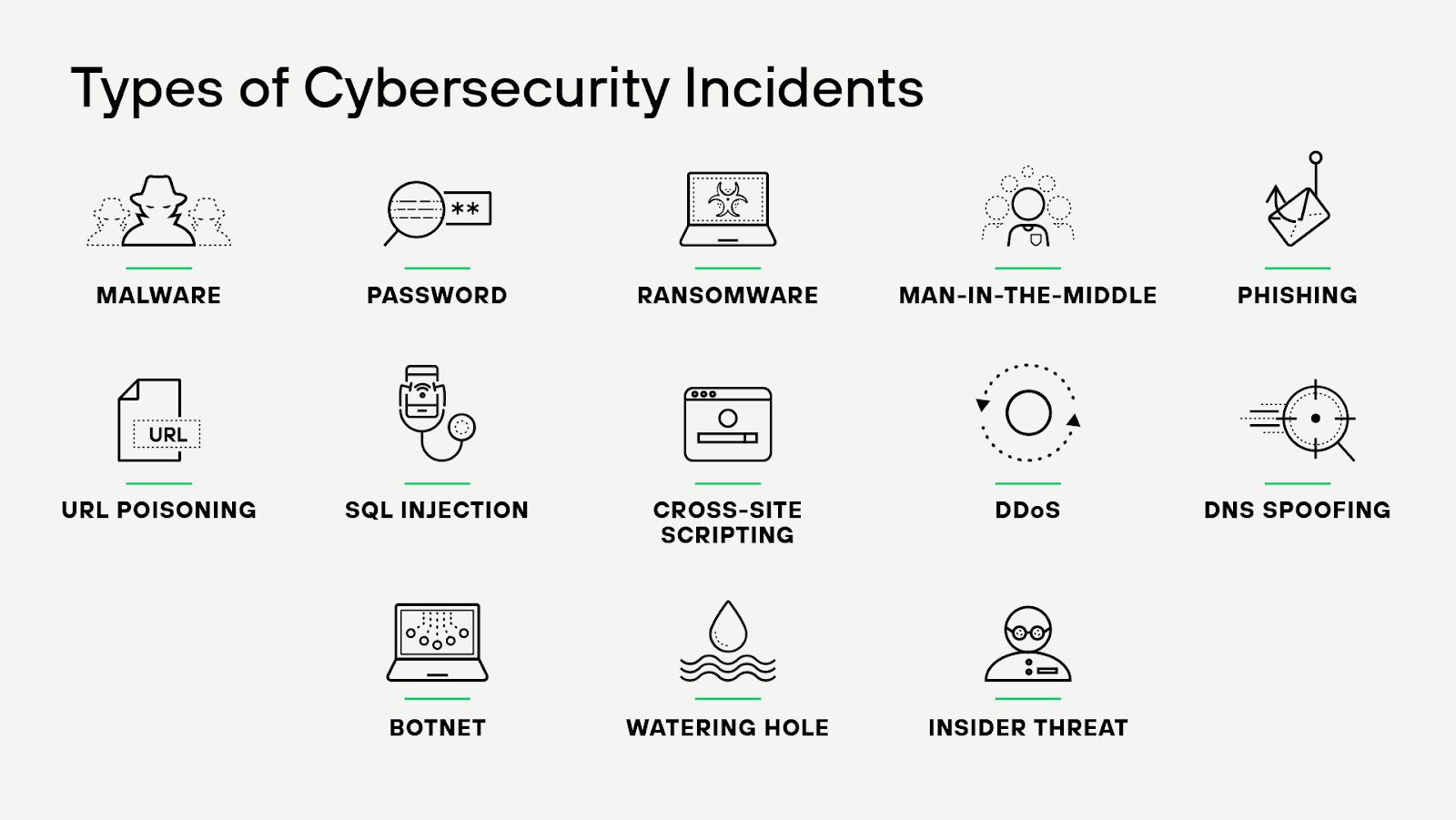

Tipos de incidentes de segurança cibernética

Figura 1: Tipos de incidentes de segurança cibernética

Um incidente ou evento de segurança ocorre quando há uma violação digital ou física que compromete a confidencialidade, a integridade ou a disponibilidade dos sistemas ou dos dados confidenciais de uma organização. Os incidentes de segurança podem ser perpetrados por hackers ou usuários não autorizados, ou por violações não intencionais da política de segurança por usuários da empresa ou parceiros de negócios em uma cadeia de suprimentos.

Os incidentes de segurança comuns incluem:

Ransomware

O Ransomware é um modelo de negócios criminoso que usa software malicioso para reter arquivos, dados ou informações valiosos para resgate. As vítimas de um ataque de ransomware podem ter suas operações prejudicadas com gravidade ou serem totalmente interrompidas. Embora manter algo de valor em troca de resgate não seja um conceito novo, o ransomware se tornou um negócio criminoso multimilionário, visando tanto pessoas físicas quanto jurídicas. Devido à sua baixa barreira de entrada e eficácia na geração de receita, ele rapidamente substituiu outros modelos de negócios de crimes cibernéticos e se tornou a maior ameaça enfrentada pelas organizações atualmente.

Comprometimento de e-mail comercial (BEC)

De acordo com uma pesquisa da Unit 42® de casos de resposta a incidentes, 89% das organizações que foram vítimas de ataques de comprometimento de e-mail comercial (BEC) não ativaram a MFA ou não seguiram as práticas recomendadas de segurança de e-mail. Além disso, em 50% desses casos de resposta a incidentes, a organização não tinha MFA nos principais sistemas voltados para a Internet, como webmail corporativo, soluções de rede privada virtual (VPN) e outras soluções de acesso remoto.

Acesso não autorizado a sistemas ou dados

Com tantas empresas migrando suas cargas de trabalho para a nuvem pública, os invasores estão visando ambientes de nuvem configurados incorretamente, o que lhes permite obter acesso inicial sem a necessidade de encontrar e explorar uma vulnerabilidade ou fazer uso de técnicas sofisticadas. Não é de surpreender que os invasores geralmente procurem ambientes de nuvem configurados incorretamente.

De acordo com um volume do Unit 42 Cloud Threat Report, as configurações incorretas de gerenciamento de identidade e acesso (IAM) contribuíram sozinhas para 65% dos incidentes de segurança em nuvem observados.

Ataques à cadeia de suprimentos

O desenvolvimento ágil de software que ajuda as organizações a acelerar os ciclos de desenvolvimento geralmente depende de código de terceiros para obter resultados rápidos. Se um invasor comprometer desenvolvedores terceirizados ou seus repositórios de código, ele poderá ter acesso para se infiltrar em milhares de organizações.

Ataques a aplicativos da Web

É difícil para as equipes de segurança acompanhar seus ativos que estão constantemente mudando, se movendo e se tornando mais numerosos ao longo do tempo. Isso significa que a superfície de ataque não gerenciada continua a crescer à medida que o número de ativos não gerenciados nessas superfícies também cresce. Como resultado, os invasores estão se tornando cada vez mais hábeis em fazer uma varredura na Internet em busca de sistemas vulneráveis e explorar brechas na segurança antes que elas possam ser corrigidas. Os atacantes podem se beneficiar da higiene básica de segurança (por exemplo, senhas fortes, implantação de MFA) e vulnerabilidades do dia zero e sem correção (como visto com a SolarWinds e a Log4j).

Saiba mais sobre como responder a incidentes no ambiente de nuvem lendo nosso artigo, Resposta a incidentes em nuvem.

O que é o ciclo de vida da resposta a incidentes?

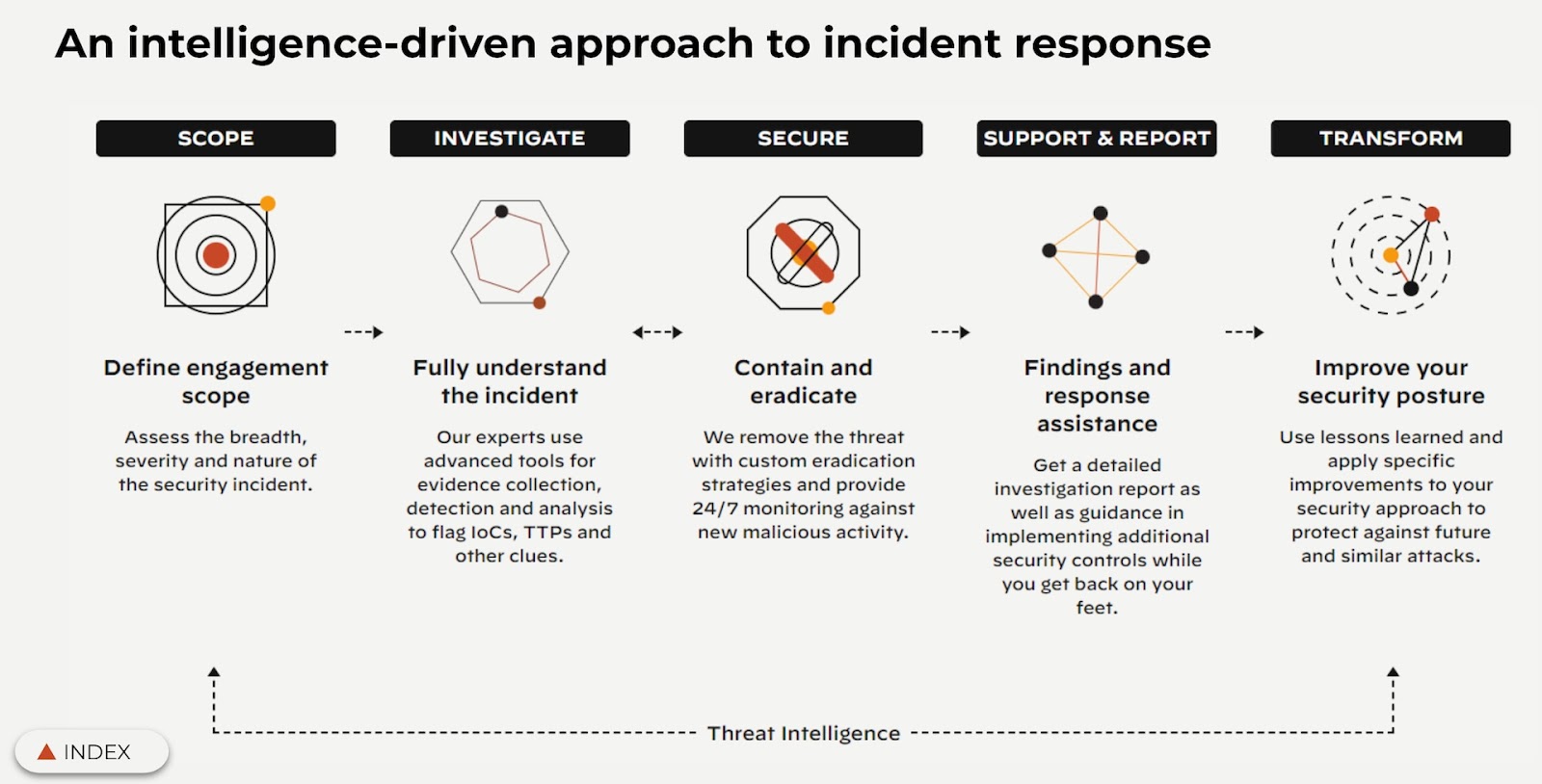

O ciclo de vida de resposta a incidentes é a base sugerida para que um SOC possa se preparar e responder a um ataque. Há cinco etapas nesse ciclo de vida, conforme identificado pela Unit 42:

- Definir o escopo do trabalho para avaliar o ataque e como ele afetou o ambiente.

- Entenda completamente o incidente coletando e analisando evidências com ferramentas de segurança como o Cortex XDR.

- Contenha e erradique o invasor do seu ambiente e aplique o monitoramento 24 horas por dia, 7 dias por semana, contra novas atividades mal-intencionadas.

- Implemente as descobertas e recupere-se do incidente implementando controles de segurança aprimorados.

- Melhorar a postura de segurança, refinando o plano de resposta a incidentes com as lições aprendidas com a violação.

Figura 2: Um gráfico detalhando a Metodologia de Resposta a Incidentes da Unit 42

É considerado uma prática recomendada que todos os membros do SOC estejam familiarizados com o ciclo de vida de resposta a incidentes, mesmo que, no caso de um ataque, haja uma equipe específica que liderará o SOC.

O que é um plano de resposta a incidentes?

Um plano de resposta a incidentes (IRP) é uma parte crucial do SOC que define o que é um incidente e delineia uma resposta clara e orientada. Os IRPs são gerenciados e desenvolvidos por equipes de resposta a incidentes, que devem continuamente revisar, testar, executar e atualizar o plano conforme necessário. Esses planos continuam funcionando após a contenção de um incidente ou violação, oferecendo orientação continuamente para a documentação adequada e atividades posteriores associadas a um incidente.

Um incidente não é apenas um problema de segurança; é um problema de negócios. Perda de dados, danos a funcionários e clientes ou danos à reputação são apenas algumas das maneiras pelas quais os incidentes podem ter impactos prejudiciais em uma empresa. A implementação de um IRP orientará a organização durante uma crise e garantirá que todos entendam suas funções e responsabilidades.

Plano de resposta a incidentes vs. Plano de recuperação de desastres

Um plano de resposta a incidentes é muito semelhante a um plano de recuperação de desastres (DRP), mas se concentra em uma ampla gama de ameaças à segurança cibernética, enquanto o DRP se concentra na restauração da infraestrutura, dos dados e da funcionalidade por meio de backups ou redundâncias. Ambos visam minimizar os danos à organização, mas enquanto o IRP lida com ameaças e violações ativas, o DRP lida com situações em que a infraestrutura ou os processos de negócios foram afetados com gravidade.

Embora esses documentos sejam semelhantes, ainda é importante mantê-los separados; no entanto, não é incomum que cada documento faça referência ao outro. Muitas organizações os usarão em conjunto como parte de um plano de continuidade de negócios (BCP) mais amplo. A manutenção de um IRP robusto com as estruturas de segurança cibernética recomendadas protegerá a organização de uma forma diferente do DRP.

Como criar um plano de resposta a incidentes

Ao criar um IRP, os líderes de segurança devem entender os requisitos de curto e longo prazo de seus negócios. Mas identificar necessidades, riscos e vulnerabilidades é apenas o começo.

Ao criar um IRP completo, é importante estabelecer um plano para quem o mantém, como reconhecer quando ele é ativado, organizar um plano de comunicação e identificar métricas de desempenho e necessidades de conformidade.

Não existe um IRP único para todos os casos. A criação de um exigirá que as equipes de segurança testem e editem incessantemente. Aqui estão algumas dicas adicionais para criar e testar o plano:

- Avalie e liste seus potenciais de risco.

- Use uma linguagem clara e termos não ambíguos.

- Identifique como informar as partes interessadas internas, como operações e gerência sênior.

- Se o senhor optar por usar um modelo pré-fabricado, adapte-o às suas necessidades específicas.

- Teste seu plano com frequência usando técnicas como purple team (equipe roxa) ou exercícios de mesa para fazer alterações conforme necessário.

- Utilize a tecnologia de resposta a incidentes, como o Cortex XSOAR , para otimizar e automatizar os fluxos de trabalho de resposta e erradicar atividades mal-intencionadas.

Se o senhor estiver procurando modelos de IRP ou orientação adicional, a Unit 42 oferece um serviço de desenvolvimento e revisão de IRP. Ao fazer parceria com a Unit 42, o senhor criará e validará seu plano de resposta a incidentes com a ajuda de um especialista.

Embora a preparação seja, sem dúvida, uma parte importante da resposta a incidentes, é igualmente crucial que os SOCs sejam capazes de atuar com precisão em tempos de crise. Nos momentos em que não têm certeza do que está acontecendo, muitas empresas solicitam serviços de resposta a incidentes para ajudar na detecção, contenção e erradicação em tempo real.

O senhor se aprofundará nos planos de resposta a incidentes para descobrir por que eles são essenciais para a triagem bem-sucedida de um incidente: O que é um Plano de Resposta a Incidentes?? Começando.

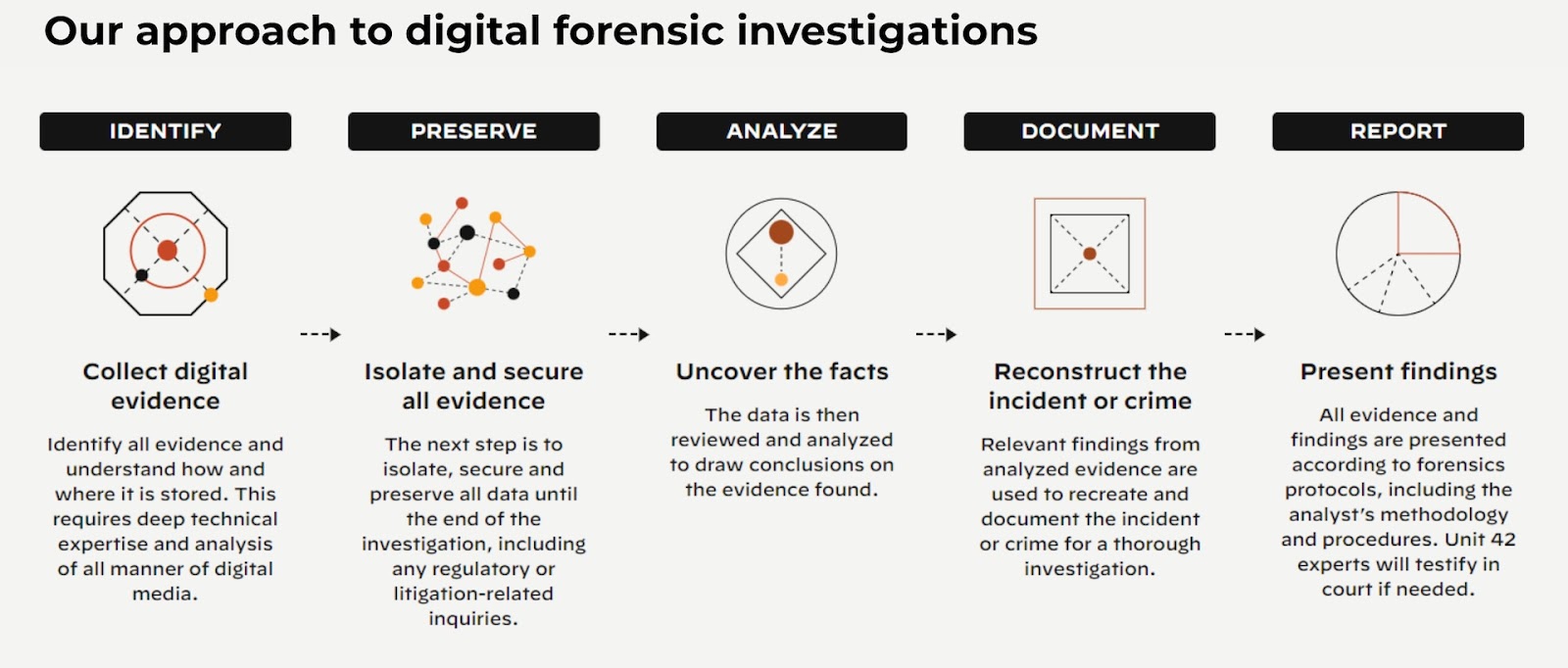

O que é perícia digital e resposta a incidentes?

Muitas vezes, a perícia digital é combinada com os esforços de resposta a incidentes para criar um processo mais amplo de perícia digital e resposta a incidentes (DFIR) . A perícia digital coleta e investiga dados especificamente com o objetivo de reconstruir um incidente e fornecer uma imagem completa de todo o ciclo de vida do ataque, o que geralmente envolve a recuperação de evidências excluídas.

Figura 3: A abordagem da Unit 42 para a perícia digital

Combinado, o DFIR determina a causa raiz dos problemas, identifica e localiza todas as evidências disponíveis e oferece suporte contínuo para garantir que a postura de segurança de uma organização seja reforçada para o futuro.

Clique aqui para participar da comunidade DFIR da Cortex.

A resposta a incidentes é uma parte complexa, mas crucial, da segurança cibernética. O melhor conselho para as equipes de segurança que estão criando programas de resposta a incidentes é não se preocupar. Prepare-se e planeje, mas não entre em pânico! Assim como a segurança cibernética em geral, a resposta a incidentes não significa estar 100% pronto para cada ataque cibernético, mas sim aprender e aprimorar continuamente os processos para criar resiliência nos programas de segurança. Desde que saiba quais medidas tomar, como encontrar a melhor ajuda e quais armadilhas evitar, o senhor será capaz de conduzir seu SOC em qualquer incidente de segurança. Parte da preparação para ataques é entender o ciclo de vida de resposta a incidentes.

Se esses ataques ocorrerem, os SOCs poderão implementar o DFIR para entender melhor seu ambiente e como esses ataques foram bem-sucedidos.

Descubra por que os serviços de investigação digital combinados com a experiência em resposta a incidentes são essenciais para gerenciar a crescente complexidade dos incidentes modernos de segurança cibernética: Análise forense digital e resposta a incidentes

Estruturas e fases de resposta a incidentes

As estruturas de resposta a incidentes fornecem às organizações padrões para a criação de um IRP. Embora não seja necessário implementá-las, essas estruturas são excelentes diretrizes para os SOCs à medida que criam e ajustam seus planos. Há duas agências cibernéticas especialmente conhecidas que têm estruturas que as organizações podem consultar:

- A estrutura do National Institute of Standards and Technology (NIST) fornece etapas detalhadas sobre como criar um IRP, construir um CSIRT e treinar funcionários. Embora o NIST contenha estruturas para todos os aspectos tecnológicos, o NIST SP 800-61 detalha suas sugestões para RI.

- O SANS Institute oferece cursos de treinamento e certificados, juntamente com seu manual de 20 páginas sobre RI. A Unit 42 usa essas estruturas, bem como as diretrizes do MITRE ATT&CK e do Center for Internet Security ao ajudar os clientes a criar um IRP.

Equipes de resposta a incidentes

Figura 4: Equipe de resposta a incidentes em edifícios

Muitas organizações têm uma equipe específica dedicada à resposta a incidentes. Essa equipe tem nomes diferentes, como Computer Security Incident Response Team (CSIRT), Cyber Incident Response Team (CIRT) ou Computer Emergency Response Team (CERT). Um CSIRT pode ser composto por um gerente de resposta a incidentes, analistas de resposta a incidentes, analistas forenses digitais, engenheiros reversos de malware e pesquisadores de ameaças. Muitas dessas equipes são lideradas por CISOs (Chief Information Security Officer) ou diretores de TI.

Em alguns casos, as organizações optarão por combinar os esforços e os recursos de suas equipes internas com parceiros externos de resposta a incidentes, como a Unit 42. Complementar a equipe com especialistas adicionais é uma excelente estratégia para atender à necessidade de níveis variados de especialização no assunto. Como os ataques cibernéticos podem ocorrer de todas as formas e tamanhos, é vantajoso ter acesso a parceiros externos experientes que possam preencher as lacunas de habilidades quando necessário.

Além de ter membros da equipe com foco cibernético, também é benéfico ter partes interessadas que não sejam da área de segurança na equipe de resposta a incidentes. Isso pode incluir o jurídico, os gerentes de risco, os recursos humanos e outras funções comerciais.

Por exemplo, é bom ter um representante de recursos humanos na equipe, caso o incidente de segurança envolva um funcionário, como no caso de ameaças internas ou vazamentos de dados. Ter um advogado geral na equipe pode ser importante para avaliar as implicações legais ou se o incidente envolve terceiros, como clientes ou fornecedores. Por fim, um CSIRT deve ter um especialista em relações públicas para apresentar informações precisas às partes relevantes.

Ter uma equipe de resposta a incidentes bem preparada e capacitada é uma parte crucial do processo de resposta a incidentes. Atuando como especialistas em tempos de crise, o CSIRT também deve dedicar tempo à pesquisa de ameaças, incentivando as práticas recomendadas e desenvolvendo um plano de resposta a incidentes.

Ferramentas e tecnologia de resposta a incidentes

Além de um plano de resposta a incidentes, as equipes de segurança precisam de ferramentas que as ajudem a responder rapidamente e em escala aos alertas de segurança, desde a descoberta até a detecção e a resposta. As ferramentas tradicionais usadas nos SOCs incluem EDRs, SIEMs e centenas de outras ferramentas comercializadas para as equipes de SOC. No entanto, se o senhor estiver pensando em automatizar partes importantes dos seus processos de RI, seria prudente procurar ferramentas que sejam totalmente integradas e permitam o compartilhamento de dados para fornecer visibilidade e contexto abrangentes sobre o que está acontecendo em toda a organização. Essa abordagem também minimiza as eficiências operacionais e uma curva de aprendizado acentuada para a sua equipe ao ter que gerenciar uma infinidade de ferramentas.

Detecção e prevenção de incidentes

Procure um ecossistema holístico com uma visão da postura de segurança para detecção de ameaças direcionadas, monitoramento comportamental, inteligência, descoberta de ativos e avaliação de riscos.

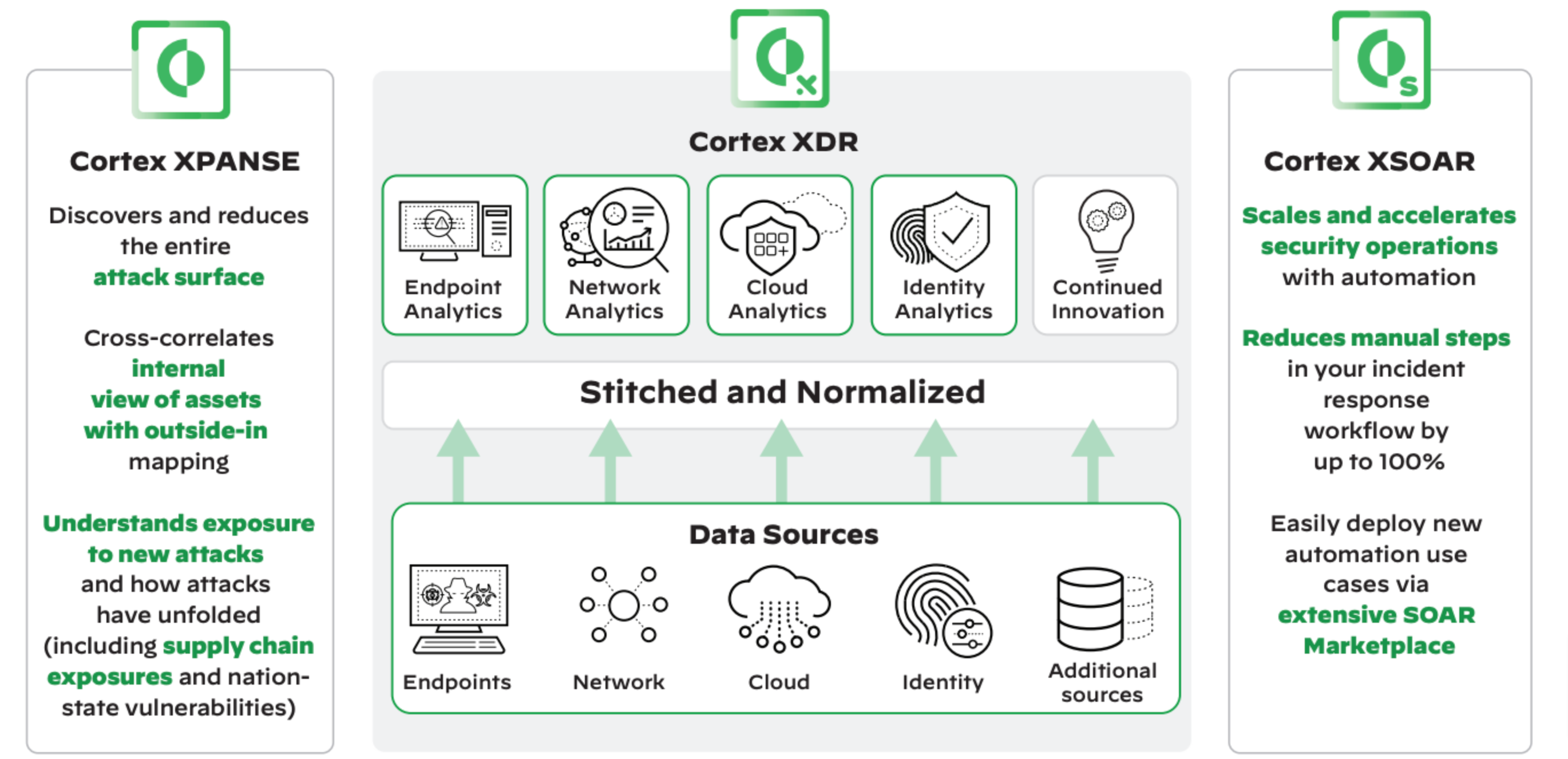

As soluções de detecção e resposta estendidas (XDR), como o Cortex XDR , reúnem telemetria díspar de várias fontes (e, em alguns casos, complementares), incluindo EDR, análise de tráfego de rede (NTA), análise de comportamento de usuários e entidades (UEBA) e indicadores de comprometimento (IoCs). Em seguida, ele realiza uma análise comportamental baseada em ML para agrupar os alertas associados, colocando-os em uma linha do tempo e revelando a causa raiz para acelerar a triagem e as investigações para analistas de todos os níveis de habilidade.

Descoberta e mitigação de ativos conectados à Internet

O aumento da nuvem e do trabalho remoto significa que as superfícies de ataque estão em constante movimento, mudando e se tornando mais complexas. Além disso, os avanços nas tecnologias de varredura permitem que os invasores façam a varredura de toda a Internet de forma rápida e fácil para localizar vetores de ataque, revelando ativos abandonados, desonestos ou com configurações incorretas que podem se tornar backdoors para comprometimento. A implantação de uma solução de gerenciamento da superfície de ataque como o Cortex Xpanse pode fornecer uma avaliação contínua da superfície de ataque externa de uma organização, com um inventário completo e continuamente atualizado de todos os ativos - incluindo endereços IP, domínios, certificados, infraestrutura de nuvem e sistemas físicos - conectados à rede da organização e mapeia quem na organização é responsável por cada ativo.

Resposta a incidentes e orquestração, automação e resposta de segurança (SOAR)

A tecnologia de orquestração, automação e resposta de segurança (SOAR) , como o Cortex XSOAR , ajuda a coordenar, executar e automatizar tarefas entre várias pessoas e ferramentas, tudo em uma única plataforma. Isso permite que as organizações não apenas respondam rapidamente a ataques de segurança cibernética, mas também observem, compreendam e previnam futuros incidentes, melhorando assim sua postura geral de segurança.

Um produto SOAR abrangente, conforme definido pelo Gartner, foi projetado para operar com três recursos principais de software: gerenciamento de ameaças e vulnerabilidades, resposta a incidentes de segurança e automação de operações de segurança.

O gerenciamento de ameaças e vulnerabilidades é o gerenciamento de feeds de ameaças que fornecem às equipes de inteligência de ameaças e de resposta a incidentes um contexto adicional sobre os IoCs em seus incidentes ou sobre novas ameaças na natureza, enquanto a automação de fluxo de trabalho de operações de segurança está relacionada à orquestração de ferramentas de segurança usadas em um SOC em fluxos de trabalho automatizados de resposta a incidentes que aceleram a investigação e a correção de incidentes.

Figura 5: Automação de fluxo de trabalho de ponta a ponta das operações de segurança

Serviços de resposta a incidentes

Muitos SOCs têm recursos limitados ou mesmo inexistentes para responder efetivamente a um incidente. É por isso que muitas empresas optam por contratar parceiros externos para ajudar com suas necessidades de resposta a incidentes. Complementando ou até mesmo substituindo as equipes internas, esses parceiros fornecem serviços para monitorar, detectar e responder aos incidentes de segurança que ocorrem.

No caso dos serviços de IR da Unit 42, nossos especialistas estão de prontidão 24 horas por dia, 7 dias por semana, para implantar recursos para atender às suas necessidades de resposta a incidentes. Podemos implantar as melhores ferramentas da categoria, como o Cortex XDR , para conter ameaças e coletar evidências em minutos. Essas informações serão então condensadas em uma análise post-mortem que contribuirá para aprimorar seu IRP. Assista ao vídeo abaixo para ver como um especialista da Unit 42 funcionará como uma extensão da sua equipe.

Inicie sua resposta em minutos com um retentor Unit 42

Com um Unit 42 Retainer, sua organização receberá créditos pré-pagos para resposta a incidentes. Seu SOC pode fazer de nossos especialistas uma extensão de sua equipe, tendo-os na discagem rápida sempre que o senhor precisar de assistência. O senhor não se envolverá em uma busca frenética por recursos quando houver um problema. Em vez disso, um especialista que já está familiarizado com seu ambiente estará lá para ajudar quando o senhor ligar.

Se o senhor não usar todos os seus créditos de retenção no IR, poderá reutilizá-los em qualquer outro serviço de gerenciamento de riscos cibernéticos da Unit 42 para ajudá-lo a se tornar mais proativo, incluindo desenvolvimento de IRP, avaliações de risco e muito mais.

Saiba mais sobre a resposta a incidentes

A resposta a incidentes precisa evoluir com o cenário de ameaças em constante mudança, e isso começa com a compreensão das últimas tendências. Para obter uma representação precisa do presente e do futuro da resposta a incidentes, confira o Relatório de Resposta a Incidentes da Unit 42 de 2022.

O e-book gratuito da Unit 42, Respond to Threats in Record Time, fornece um guia para ajudar sua equipe a detectar, responder e conter rapidamente os incidentes de segurança.

- Funções e responsabilidades definidas para cada membro envolvido na resposta a incidentes.

- Um inventário das tecnologias usadas em toda a organização - hardware, software, serviços em nuvem.

- Plano de continuidade de negócios para restaurar os sistemas e dados críticos e afetados no caso de uma violação.

- Metodologia detalhada de resposta a incidentes que descreve as etapas específicas que precisam ser realizadas em cada fase do processo de resposta a incidentes.

- Plano de comunicação para as partes interessadas relevantes em toda a organização, incluindo executivos da empresa, funcionários, clientes, parceiros ou entidades de aplicação da lei.

- Auditoria pós-investigação e documentação de revisão, com instruções sobre como coletar informações e documentar as ações investigativas e de resposta tomadas.

Os SOCs precisam evoluir para além do SIEM. Em resumo, as necessidades do SOC mudaram, mas o design do SIEM e do SOC não. A maioria das outras peças-chave da arquitetura de segurança foi modernizada. O endpoint passou do antivírus para o EDR e para o XDR; a rede passou de um perímetro "hard shell" para Zero Trust e SASE; o tempo de execução passou do data center para a nuvem. Em contrapartida, o SOC ainda opera em um modelo de SIEM projetado há 20 anos.

Esse modelo, seja ele fornecido como software no local ou transferido para a nuvem, foi criado em torno do analista humano. Os analistas de SOC examinavam centenas de alertas por dia, faziam a triagem manualmente coletando dados contextuais e gastavam a maior parte do tempo com falsos positivos e esforço manual. Com o aumento do volume de alertas e a dificuldade de integrar os dados de mais sistemas, a abordagem humana se tornou inviável. Em vez disso, a maneira moderna de escalar um SOC eficaz é com a automação como base e com os analistas trabalhando em um pequeno conjunto de incidentes de alto risco.

Melhor modelagem e integração de dados, combinadas com análise e detecção automatizadas, aliviam a carga dos engenheiros de segurança, que não precisam mais criar regras de correlação personalizadas para integrar dados e detectar ameaças. Ao contrário das operações de segurança legadas, o SOC moderno lidera com a ciência de dados aplicada a conjuntos de dados maciços, em vez de julgamento humano e regras projetadas para capturar as ameaças de ontem. O SOC moderno deve ser construído em uma nova arquitetura com:

- Integração, análise e triagem de dados amplas e automatizadas.

- Fluxos de trabalho unificados que permitem que os analistas sejam produtivos.

- Inteligência incorporada e resposta automatizada que podem bloquear ataques com o mínimo de assistência de analistas.