- 1. O que um SOC faz?

- 2. Principais funções de um SOC

- 3. Principais funções e responsabilidades do SOC

- 4. SOC como serviço (SOCaaS)

- 5. Soluções SIEM em um SOC

- 6. Práticas recomendadas para o centro de operações de segurança (SOC)

- 7. Quais ferramentas são usadas em um SOC?

- 8. Perguntas frequentes sobre o Centro de Operações de Segurança (SOC)

- O que um SOC faz?

- Principais funções de um SOC

- Principais funções e responsabilidades do SOC

- SOC como serviço (SOCaaS)

- Soluções SIEM em um SOC

- Práticas recomendadas para o centro de operações de segurança (SOC)

- Quais ferramentas são usadas em um SOC?

- Perguntas frequentes sobre o Centro de Operações de Segurança (SOC)

O que é um centro de operações de segurança (SOC)?

- O que um SOC faz?

- Principais funções de um SOC

- Principais funções e responsabilidades do SOC

- SOC como serviço (SOCaaS)

- Soluções SIEM em um SOC

- Práticas recomendadas para o centro de operações de segurança (SOC)

- Quais ferramentas são usadas em um SOC?

- Perguntas frequentes sobre o Centro de Operações de Segurança (SOC)

Um centro de operações de segurança (SOC) é uma unidade centralizada responsável por monitorar e gerenciar a postura de segurança de uma organização. Normalmente, a equipe é formada por profissionais de segurança responsáveis por identificar, responder e atenuar as ameaças à segurança. Em resumo, a equipe do SOC é responsável por garantir que a organização esteja operando de forma segura o tempo todo.

O que um SOC faz?

Os Centros de operações de segurança, ou SOCs, foram criados para facilitar a colaboração entre a equipe de segurança. Eles simplificam o processo de tratamento de incidentes de segurança e ajudam os analistas a fazer a triagem e resolver os incidentes de segurança com mais eficiência e eficácia. O objetivo do SOC é obter uma visão completa do cenário de ameaças da empresa, incluindo não apenas os vários tipos de endpoints, servidores e software no local, mas também serviços de terceiros e o tráfego que flui entre esses ativos.

Principais funções de um SOC

Geralmente, os incidentes de segurança cibernética podem ser identificados e respondidos pela equipe do SOC que possui todas as habilidades necessárias. A equipe também colabora com outros departamentos ou equipes para compartilhar informações sobre incidentes com as partes interessadas relevantes. Como regra geral, os centros de operações de segurança funcionam 24 horas por dia, 7 dias por semana, com funcionários trabalhando em turnos para atenuar as ameaças e gerenciar a atividade de logs. Às vezes, fornecedores terceirizados são contratados para prestar serviços de SOC às organizações.

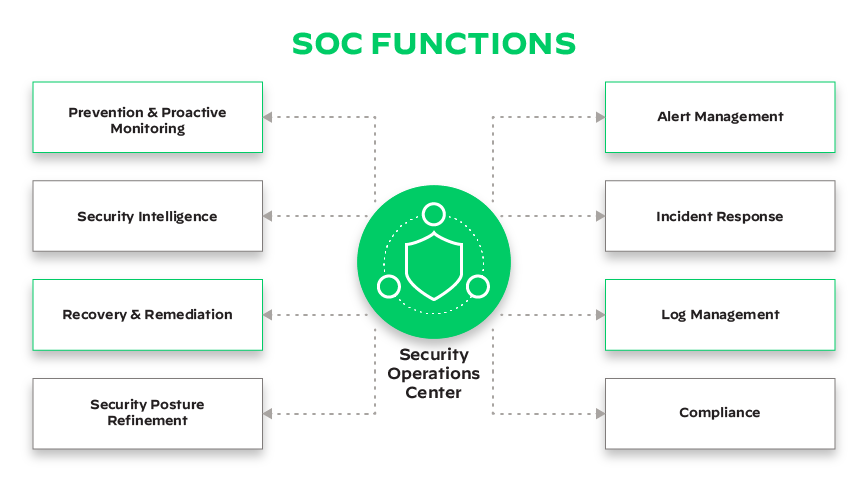

As principais funções de um SOC incluem:

- Monitorar e gerenciar a postura de segurança de uma organização.

- Desenvolver e implementar políticas e procedimentos de segurança.

- Oferecer treinamento de conscientização de segurança aos funcionários.

- Responder a incidentes de segurança.

- Analisar logs, tráfego de rede e outras fontes de dados para identificar possíveis ameaças e vulnerabilidades.

- Realizar avaliações de vulnerabilidade.

- Fornecer relatórios de inteligência sobre ameaças.

- Projetar e implementar soluções de segurança.

A equipe do SOC também fornece serviços de resposta a incidentes, como análise forense, análise de malware e avaliação de vulnerabilidades. Além disso, eles podem fornecer serviços de inteligência contra ameaças, como relatórios de inteligência contra ameaças e caça às ameaças.

O tratamento de incidentes de segurança exige essas funções chave, que as equipes de operações de segurança geralmente oferecem usando uma estrutura em camadas que leva em conta os níveis de experiência de seus analistas:

Nível 1 – Triagem

A triagem é o primeiro nível do SOC. A equipe de nível 1 é responsável por fazer a triagem dos incidentes de segurança recebidos e determinar a gravidade do incidente. Isso inclui a identificação da origem do incidente, a determinação do escopo do incidente e a avaliação do impacto do incidente.

A equipe de nível 1 também é responsável por fornecer resposta inicial e medidas de contenção, além de encaminhar incidentes para níveis mais altos, se necessário. É nesse nível que os analistas de segurança normalmente passam a maior parte do tempo.

Os analistas de nível 1 são normalmente aqueles menos experientes e a sua função principal é monitorar os logs de eventos para identificar atividades suspeitas. Quando sentem que algo precisa de mais investigação, reúnem o máximo de informações possível e escalam o incidente para o Nível 2.

Nível 2 – Investigação

A investigação é o segundo nível do SOC. A equipe de nível 2 é responsável pela investigação de incidentes de segurança e pela determinação da causa raiz do incidente. Isso inclui a análise de logs, tráfego de rede e outras fontes de dados para identificar a origem do incidente. A equipe de nível 2 também é responsável por fornecer relatórios detalhados de incidentes e recomendações de correção.

Nível 3 – Caça às ameaças

A Caça às ameaças é o terceiro nível do SOC. A equipe de Nível 3 é responsável pela caça proativa às ameaças e vulnerabilidades no ambiente de uma organização. Isso inclui a análise de logs, tráfego de rede e outras fontes de dados para identificar possíveis ameaças e vulnerabilidades.

A equipe de nível 3 também é responsável por fornecer relatórios detalhados de inteligência sobre ameaças e recomendações para correção. Os analistas mais experientes dão suporte à resposta a incidentes complexos e passam o tempo restante examinando os dados forenses e de telemetria em busca de ameaças que o software de detecção pode não ter identificado como suspeitas. A empresa média gasta menos tempo em atividades de caça a ameaças, já que os níveis 1 e 2 consomem muitos recursos de analistas.

Como um SOC é estruturado?

Para a maioria das organizações, a segurança cibernética evoluiu e se tornou uma prioridade importante, deixando de ser uma função de meio período da equipe de TI. Algumas equipes de operações de segurança ainda funcionam como parte da TI, enquanto outras são separadas em sua própria organização.

A arquitetura do SOC é o projeto e a estrutura gerais de um SOC. Normalmente, ela consiste em quatro componentes principais:

- O SOC monitora e gerencia a postura de segurança de uma organização.

- O gerente de operações de segurança (SOM) gerencia as operações diárias do SOC.

- Os analistas de segurança monitoram e analisam os logs, o tráfego de rede e outras fontes de dados para identificar possíveis ameaças e vulnerabilidades.

- Os engenheiros/arquitetos de segurança projetam e implementam soluções de segurança para proteger o ambiente de uma organização.

Os SOCs podem funcionar como parte de uma equipe de infraestrutura e operações, como parte do grupo de segurança, como parte do centro de operações de redes (NOC), diretamente sob a responsabilidade do CIO ou do CISO, ou como uma função terceirizada (total ou parcialmente).

Arquitetura SOC hub-and-spoke

A arquitetura hub-and-spoke do SOC é um modelo para organizar um SOC. Nesse modelo, o SOC é organizado em um hub central e vários spokes. O hub é responsável por gerenciar a postura geral de segurança da organização, enquanto os spokes são responsáveis por monitorar e gerenciar áreas específicas da postura de segurança da organização.

Esse modelo permite maior flexibilidade e escalabilidade, pois a organização pode adicionar ou remover os spokes conforme necessário. Além disso, o hub pode fornecer supervisão e coordenação centralizadas das operações de segurança da organização.

Principais funções e responsabilidades do SOC

A equipe de operações de segurança e a estrutura organizacional de um SOC normalmente consistem em um gerente de operações de segurança, analistas de segurança, equipes de resposta a incidentes, engenheiros/arquitetos de segurança e investigadores de segurança:

- Gerente de SOC: Responsável por gerenciar as operações diárias do SOC, incluindo o desenvolvimento e a implementação de políticas e procedimentos de segurança, além de fornecer treinamento de conscientização de segurança aos funcionários.

- Analista de segurança avançado: Responsável pela caça proativa às ameaças e vulnerabilidades no ambiente de uma organização. Isso inclui a análise de logs, tráfego de rede e outras fontes de dados para identificar possíveis ameaças e vulnerabilidades.

- Equipe de resposta a incidentes: Responsáveis por responder a incidentes de segurança, incluindo a identificação da origem do incidente, a determinação do escopo do incidente e a avaliação do impacto do incidente.

- Arquiteto/Engenheiro de segurança: Responsável por projetar e implementar soluções de segurança para proteger o ambiente de uma organização. Isso inclui projetar e implementar soluções de segurança de rede, como firewalls, sistemas de detecção de intrusão e software antivírus.

- Investigador de segurança: Responsável pela investigação de incidentes de segurança e pela determinação da causa raiz do incidente. Isso inclui a análise de logs, tráfego de rede e outras fontes de dados para identificar a origem do incidente.

Saiba mais sobre as funções e responsabilidades do SOC, a chave para o sucesso de suas operações de segurança.

SOC como serviço (SOCaaS)

O SOCaaS é um modelo de segurança que permite que um fornecedor terceirizado opere e mantenha um SOC totalmente gerenciado com base em uma assinatura. Esse serviço inclui todas as funções de segurança executadas por um SOC tradicional interno, inclusive monitoramento de rede, gerenciamento de logs, detecção e inteligência de ameaças, investigação e resposta a incidentes, relatórios, riscos e conformidade. O fornecedor também assume a responsabilidade por todas as pessoas, processos e tecnologias necessários para habilitar esses serviços e fornecer suporte 24 horas por dia, 7 dias por semana.

Saiba mais sobre o modelo de fornecimento de SOC como serviço baseado em assinatura.

Soluções SIEM em um SOC

As soluções de gerenciamento de eventos e informações de segurança (SIEM) são um tipo de solução de segurança que ajuda as empresas a monitorar e analisar seus dados de segurança em tempo real. As soluções SIEM coletam dados de várias fontes, incluindo dispositivos de rede, aplicativos e atividade do usuário, e usam a análise para detectar possíveis ameaças.

As soluções SIEM permitem que as empresas respondam rapidamente a incidentes de segurança e tomem medidas corretivas. Para muitos SOCs, essa é a principal tecnologia de monitoramento, detecção e resposta utilizada para monitorar e agregar alertas e telemetria de software e hardware na rede e analisar os dados em busca de possíveis ameaças.

Explore como as soluções SIEM se interligam com as equipes de SOC para identificar possíveis problemas de segurança.

Práticas recomendadas para o centro de operações de segurança (SOC)

O foco principal da equipe do SOC é implementar a estratégia de segurança em vez de desenvolvê-la. Isso inclui a implementação de medidas de proteção em resposta a incidentes e a análise das consequências. As equipes do SOC usam tecnologia para coleta de dados, monitoramento de endpoints e detecção de vulnerabilidades. Elas também trabalham para garantir a conformidade com as normas e proteger os dados confidenciais.

Antes de iniciar qualquer trabalho, é necessário ter uma estratégia de segurança bem definida e alinhada com os objetivos de negócios. Quando isso estiver em vigor, deverá ser estabelecida e mantida a infraestrutura necessária. Isso exige uma ampla variedade de ferramentas, recursos e funções.

Veja a seguir as práticas recomendadas de SOC para estabelecer uma empresa segura:

- Estabelecer um SOC: Estabeleça uma unidade centralizada responsável por monitorar e gerenciar a postura de segurança de uma organização.

- Desenvolver políticas e procedimentos de segurança: Desenvolva e implemente políticas e procedimentos de segurança para garantir que a organização cumpra as leis e os regulamentos aplicáveis.

- Implementar soluções de segurança: Implemente soluções de segurança, como firewalls, sistemas de detecção de intrusão e software antivírus, para proteger o ambiente da organização.

- Monitorar e analisar logs: Monitore e analise logs, tráfego de rede e outras fontes de dados para identificar possíveis ameaças e vulnerabilidades.

- Oferecer treinamento de conscientização de segurança: Ofereça treinamento de conscientização de segurança aos funcionários para garantir que estejam cientes das políticas e dos procedimentos de segurança da organização.

- Realize avaliações de vulnerabilidade: Realize avaliações de vulnerabilidade para identificar possíveis pontos fracos no ambiente da organização.

- Responder a incidentes de segurança: Responda a incidentes de segurança em tempo hábil para minimizar o impacto do incidente.

Quais ferramentas são usadas em um SOC?

Os SOCs usam várias ferramentas para prevenção, registro de eventos, automação, detecção, investigação, orquestração e resposta. Muitas equipes de SOC têm vários conjuntos de ferramentas isoladas para diferentes partes de sua infraestrutura. Pesquisas realizadas por empresas de análise, como a Ovum e a ESG, constataram que a maioria das empresas usa mais de 25 ferramentas separadas em seus SOCs. Essas ferramentas podem incluir as seguintes:

- SIEM

- Sistemas de detecção de intrusão de redes (NIDS)

- Sistema de prevenção de invasões de rede (NIPS)

- Orquestração, automação e resposta de segurança (SOAR)

- Plataformas de análise de segurança

- Resposta e detecção de endpoint (EDR)

- Soluções de gerenciamento de vulnerabilidades

- Data loss prevention (prevenção de perda de dados - DLP)

- Gerenciamento de Identidade e Acesso (IAM)

- Firewalls

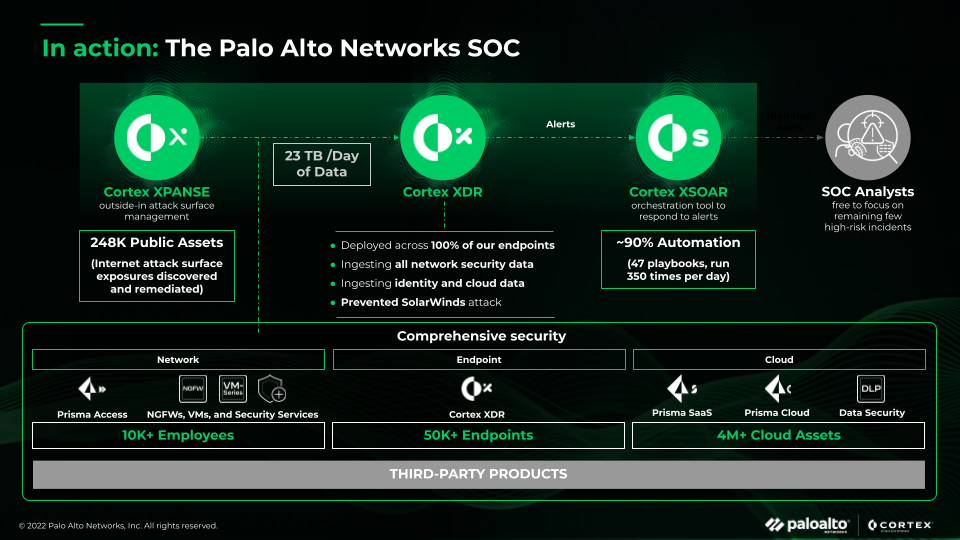

O XDR é uma nova classe de ferramentas de detecção e resposta que integra e correlaciona dados do endpoint, da rede e da nuvem. O XDR substitui várias ferramentas importantes das quais as equipes de operações de segurança dependem e foi projetado para aumentar a visibilidade, a eficiência e a eficácia da segurança. Para saber mais sobre como o XDR otimiza as operações de segurança, consulte o Cortex XDR.

Perguntas frequentes sobre o Centro de Operações de Segurança (SOC)

P: Por que um SOC é importante?

R: Devido à necessidade de evitar grandes incidentes cibernéticos, reduzir ameaças e a subsequente adoção de operações de segurança centralizadas, os centros de operações de segurança podem oferecer uma abordagem abrangente para detectar, prevenir e atenuar ataques. Ter um SOC dedicado pode proporcionar proteção contínua e monitoramento ininterrupto para detectar atividades anômalas. Um SOC também pode oferecer prevenção e busca proativa de ameaças através de análise e modelagem. Ter uma equipe de segurança diversificada além dos quatro níveis de analistas (Nível 1: Especialista em triagem; Nível 2: Equipes de resposta a incidentes (Nível 3): Caçadores de ameaças (Nível 4): Gerente de SOC pode oferecer uma cobertura mais ampla e profunda. Essas funções incluem cargos como gerentes de vulnerabilidade, inteligência contra ameaças, malware e analistas forenses.

“O Centro de Operações de Segurança (SOC) representa um aspecto organizacional da estratégia de segurança de uma empresa. Ele combina processos, tecnologias e pessoas para gerenciar e aprimorar a postura geral de segurança de uma organização. Em geral, esse objetivo não pode ser realizado por uma única entidade ou sistema, mas sim por uma estrutura complexa. Ele cria consciência situacional, reduz os riscos expostos e ajuda a cumprir os requisitos regulatórios. Além disso, um SOC oferece governança e conformidade como uma estrutura na qual as pessoas operam e para a qual os processos e as tecnologias são adaptados.” – Centro de operações de segurança: Um estudo sistemático e desafios em andamento

P: Como posso aprimorar meu SOC?

R: As organizações precisam se inspirar nos manuais de ataques modernos, onde agentes de ameaças bem financiados estão investindo em novas ferramentas como aprendizado de máquina, automação e inteligência artificial. Os desafios de ambientes SOC herdados podem incluir:

- Falta de contexto e visibilidade.

- Maior complexidade das investigações.

- Fadiga de alerta e excesso de informações de um alto volume de alertas de baixa fidelidade gerados por controles de segurança.

- Falta de interoperabilidade de sistemas.

- Falta de automação e orquestração.

- Incapacidade de coletar, processar e contextualizar dados de inteligência de ameaças.

Investir em soluções capazes de consolidar uma infinidade de ferramentas desarticuladas e isoladas, aprimorar o MTTR e MTTI e aliviar o esgotamento dos analistas é o caminho notório para se manter à frente das ameaças de hoje.

P: Como um SOC está relacionado com o SIEM?

R: Os SOCs geralmente recebem uma enxurrada de alertas de segurança em um único dia, muitos dos quais são alertas de baixa fidelidade, que sobrecarregam os analistas de segurança com falsos positivos (ou seja, um alerta que indica incorretamente que está ocorrendo uma atividade mal-intencionada). Consequentemente, o número de alertas é muito maior do que a maioria das equipes de segurança consegue gerenciar com eficiência, e muitos deles não são investigados. Uma solução SIEM tem como objetivo aliviar algumas das cargas dos analistas de SOC. Embora um SIEM não seja um requisito para ter um SOC, os dois trabalham juntos para proteger os recursos internos.