O que é um sistema Intrusion Prevention?

Amplamente automatizadas, as soluções de IPS ajudam a filtrar atividades maliciosas antes que elas alcancem outros dispositivos ou controles de segurança. Isso reduz o esforço manual das equipes de segurança e permite que outros produtos de segurança tenham um desempenho mais eficiente.

As soluções de IPS também são muito eficazes na detecção e prevenção de exploits de vulnerabilidades. Quando uma vulnerabilidade é descoberta, geralmente há uma janela de oportunidade para exploração antes que um patch de segurança possa ser aplicado. Nesse caso, um sistema de prevenção de intrusões é usado para bloquear rapidamente esses tipos de ataques.

Os dispositivos de IPS foram originalmente criados e lançados como dispositivos independentes em meados dos anos 2000. Essa funcionalidade foi integrada em soluções de gerenciamento unificado de ameaças (UTM), bem como em firewalls de última geração. Agora, as soluções de IPS de última geração estão conectadas à computação baseada em nuvem e aos serviços de rede.

Como os sistemas Intrusion Prevention funcionam

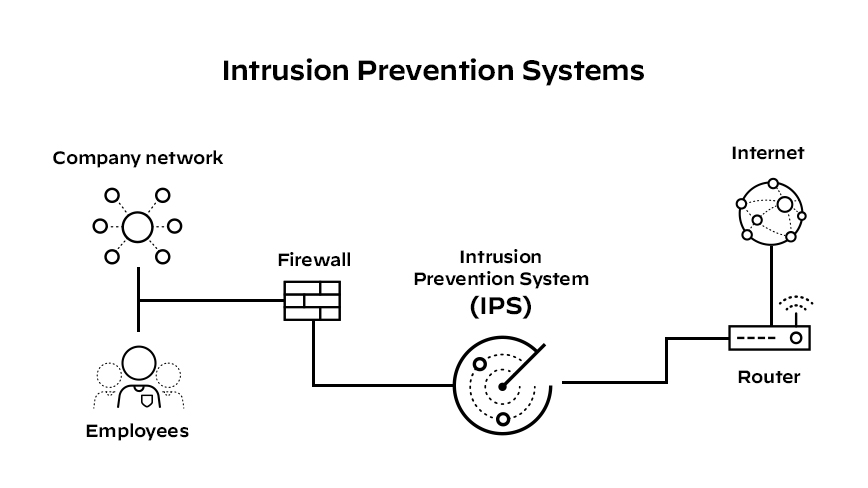

O IPS é colocado em linha, diretamente no fluxo de tráfego de rede entre a fonte e o destino. Isso é o que diferencia o IPS do seu antecessor, o sistema de detecção de intrusão (IDS). Por outro lado, o IDS é um sistema passivo que verifica o tráfego e reporta ameaças.

Geralmente localizada logo atrás do firewall, a solução analisa todos os fluxos de tráfego que entram na rede e realiza ações automatizadas quando necessário.

Essas ações podem incluir:

- Enviar um alarme ao administrador (como poderia ser em um IDS)

- Derrubar pacotes maliciosos

- Bloquear o tráfego a partir do endereço de origem

- Redefinir a conexão

- Configurar firewalls para evitar ataques futuros

Como componente de segurança em linha, o IPS deve ser capaz de:

- Funcionar com eficiência para evitar a degradação do desempenho da rede

- Funcionar rápido, porque os exploits podem acontecer quase em tempo real

- Detectar e responder com precisão para eliminar ameaças e falsos positivos (ou seja, pacotes legítimos interpretados erroneamente como ameaças).

Para fazer isso com sucesso, existem diversas técnicas usadas para encontrar exploits e proteger a rede contra acesso não autorizado. Isso inclui:

- A detecção baseada em assinatura é um método de detecção baseado em um dicionário de padrões (ou assinaturas) identificáveis exclusivamente no código de cada exploit. À medida que um exploit é descoberto, sua assinatura é registrada e armazenada em um dicionário de assinaturas em constante crescimento. A detecção de assinatura para IPS se divide em dois tipos:

- Assinaturas voltadas para exploits identificam exploits individuais, acionando padrões exclusivos de uma tentativa de exploração específica. O IPS pode identificar exploits específicos encontrando uma correspondência com uma assinatura voltada para exploits no fluxo do tráfego.

- Assinaturas voltadas para vulnerabilidades são assinaturas mais amplas que visam a vulnerabilidade subjacente no sistema que está sendo o alvo. Essas assinaturas permitem que as redes sejam protegidas contra pessoas não identificadas. Elas também aumentam o risco de falsos positivos.

- A detecção baseada em anomalia coleta amostras de tráfego da rede de maneira aleatória e as compara com um nível de desempenho de referência pré-calculado. Quando a atividade do tráfego está fora dos parâmetros de desempenho de referência, o IPS entra em ação.

- A detecção baseada em políticas exige que os administradores de sistema configurem políticas de segurança com base nas políticas e na infraestrutura de rede de uma organização. Se ocorrer alguma atividade que viole uma política de segurança definida, um alerta será acionado e enviado aos administradores.

Tipos de sistemas Intrusion Prevention

Existem vários tipos de soluções de IPS, que podem ser implantadas para objetivos diferentes. Isso inclui:

- Sistema Intrusion Prevention baseado em rede (NIPS), instalado em pontos estratégicos para monitorar todo o tráfego da rede e verificar ameaças.

- Sistema Intrusion Prevention de host (HIPS), instalado em um endpoint e que analisa apenas o tráfego de entrada/saída dessa máquina. Muitas vezes combinado com um NIPS, um HIPS serve como última linha de defesa contra ameaças.

- A análise de comportamento da rede (NBA) analisa o tráfego da rede para detectar fluxos de tráfego incomuns e detectar novos malwares ou vulnerabilidades de dia zero.

- O sistema Intrusion Prevention sem fio (WIPS) verifica uma rede Wi-Fi em busca de acesso não autorizado e remove os dispositivos não autorizados.

Os benefícios dos sistemas Intrusion Prevention

Um sistema Intrusion Prevention traz muitos benefícios para a segurança:

- Riscos de negócios reduzidos e segurança adicional

- Melhor visibilidade dos ataques e, portanto, maior proteção

- Maior eficiência permite a inspeção de todo o tráfego em busca de ameaças

- Menos recursos necessários para gerenciar vulnerabilidades e patches

Recursos críticos de um IPS

Um IPS é uma ferramenta crítica para prevenir alguns dos ataques mais ameaçadores e avançados. Procure os seguintes recursos no IPS escolhido:

- Proteção contra vulnerabilidade IPS

As vulnerabilidades de aplicativos são uma etapa inicial comum no ciclo de vida do ataque para violações, infecções e ransomwares. Embora o número de vulnerabilidades relatadas continue a aumentar a cada ano, basta uma vulnerabilidade para que os adversários tenham acesso a uma organização.

Vulnerabilidades críticas em aplicativos, como Apache Struts, Drupal, acesso remoto, VPN, Microsoft Exchange, Microsoft SMB, sistemas operacionais, navegadores e sistemas IoT, continuam sendo as vulnerabilidades mais exploradas contra as organizações.

A exploração de vulnerabilidades e o comprometimento de RDP são as duas principais formas pelas quais os adversários obtêm acesso às empresas e fazem ataques de ransomware. Isso torna a proteção contra vulnerabilidades uma parte essencial da segurança.

- Proteção antimalware

Um mecanismo de verificação baseado em fluxo detecta malwares conhecidos e suas variações desconhecidas e, em seguida, os bloqueia em alta velocidade. O IPS e a proteção antimalware lidam com vários vetores de ameaças usando um único serviço. Essa é uma alternativa conveniente à compra e manutenção de produtos de IPS separados de fornecedores legados.

- Proteção abrangente contra comando e controle

Após a infecção inicial, os invasores se comunicam com a máquina de host por meio de um canal de C2 secreto. O canal de C2 é usado para extrair malware adicional, emitir instruções adicionais e roubar dados.

Com o uso crescente de conjuntos de ferramentas como Cobalt Strike e tráfego criptografado ou ofuscado, é mais fácil para os invasores criarem canais de comando e controle totalmente personalizáveis. Esses canais não podem ser interrompidos com abordagens tradicionais baseadas em assinaturas.

Portanto, é essencial que as soluções de IPS incluam capacidades para bloquear e prevenir C2 desconhecido em linha. As soluções de IPS também devem detectar e interromper comunicações de saída de C2 em sistemas que possam ter sido comprometidos por:- Famílias de malware conhecidas

- Web shells

- Trojans de acesso remoto

- Ações de segurança automatizadas

As equipes de operações de segurança devem ser capazes de agir rapidamente, colocar em quarentena e aplicar políticas para controlar possíveis infecções. Isso inclui políticas e controles de segurança mais fortes, como autenticação automática multifator.

- Visibilidade ampla e controle granular

As equipes de resposta a incidentes se beneficiam da capacidade de determinar imediatamente quais sistemas estão sob ataque e quais usuários estão potencialmente infectados. Isso é muito mais eficiente do que adivinhar com base em endereços IP. Fornecer controle de políticas sobre aplicativos e usuários para a equipe de TI e segurança simplifica muito a criação e o gerenciamento de políticas de segurança de rede.

- Gerenciamento de políticas consistente e simplificado

Para uma proteção abrangente, as redes distribuídas modernas precisam de políticas consistentes em:- Perímetro corporativo

- Centro de dados

- Nuvens públicas e privadas

- Aplicativos SaaS

- Usuários remotos.

- Inteligência automatizada contra ameaças

Gerar e consumir inteligência de ameaças de alta qualidade é importante, mas transformar automaticamente essa inteligência em proteção é uma necessidade. O IPS moderno deve ser capaz de aproveitar automaticamente a inteligência de ameaças para acompanhar a velocidade dos ataques.

Aprendizado profundo para detecção evasiva de ameaças

Para se protegerem contra o aumento de ameaças sofisticadas e evasivas, os sistemas Intrusion Prevention devem implementar a aprendizagem profunda em linha. A aprendizagem profunda em linha melhora de maneira significativa as detecções e identifica com precisão tráfego malicioso nunca antes visto, sem depender de assinaturas.

Os modelos de aprendizagem profunda passam por várias camadas de análise e processam milhões de pontos de dados em milissegundos. Esses sistemas sofisticados de reconhecimento de padrões analisam a atividade do tráfego da rede com precisão incomparável. Esses sistemas também podem identificar tráfego malicioso desconhecido em linha com poucos falsos positivos. Essa camada adicional de proteção inteligente proporciona proteção adicional de informações confidenciais e evita ataques que podem paralisar uma organização.

Para saber mais sobre como as soluções de IPS funcionam em uma infraestrutura de segurança, consulte este documento: Abordagem da Palo Alto Networks ao Intrusion Prevention.