O que é um sistema de detecção de intrusões?

Um Sistema de Detecção de Invasão (IDS) é uma tecnologia de rede desenvolvida originalmente para detectar exploits de vulnerabilidades em um aplicativo ou computador específicos.

O IDS também é um dispositivo que só detecta. O IDS monitora o tráfego e informa os resultados a um administrador. Ele não pode tomar medidas automaticamente para evitar que um exploit detectado assuma o controle do sistema.

Os invasores são capazes de explorar vulnerabilidades rapidamente assim que entram na rede. Portanto, o IDS não é adequado para prevenção. Os sistemas de detecção de intrusão e Intrusion Prevention são essenciais para a segurança da informação e para o gerenciamento de eventos.

Sistemas de detecção de intrusão vs. sistemas Intrusion Prevention

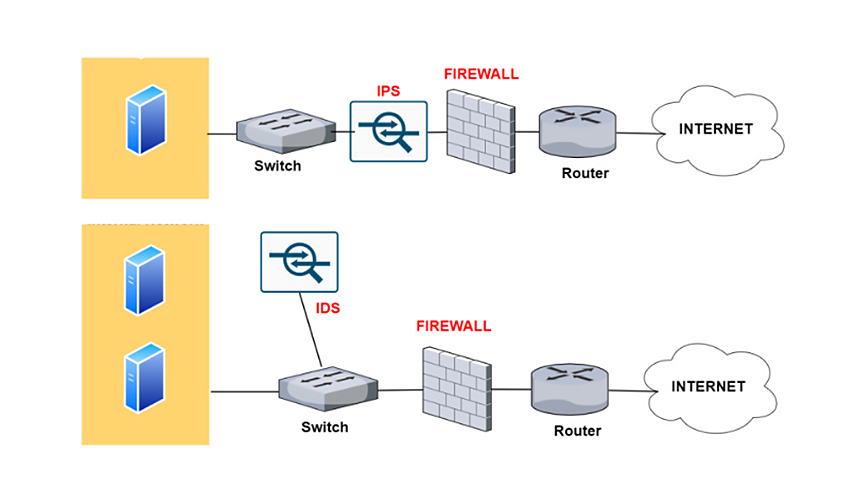

A tabela abaixo resume as diferenças entre a implantação do IPS e do IDS.

| Sistema Intrusion Prevention | Implantação IDS | |

|---|---|---|

| Localização na infraestrutura da rede | Parte da linha direta de comunicação (em linha) | Fora da linha direta de comunicação (fora da banda) |

| Tipo de sistema | Ativo (monitorar e defender automaticamente) e/ou passivo | Passivo (monitorar e notificar) |

| Mecanismos de detecção | 1. Detecção estatística baseada em anomalias 2. Detecção de assinatura: - Assinaturas voltadas para exploits - Assinaturas voltadas para vulnerabilidades |

1. Detecção de assinatura: - Assinaturas voltadas para exploits |

Diagrama representando a diferença entre um IPS e um IDS

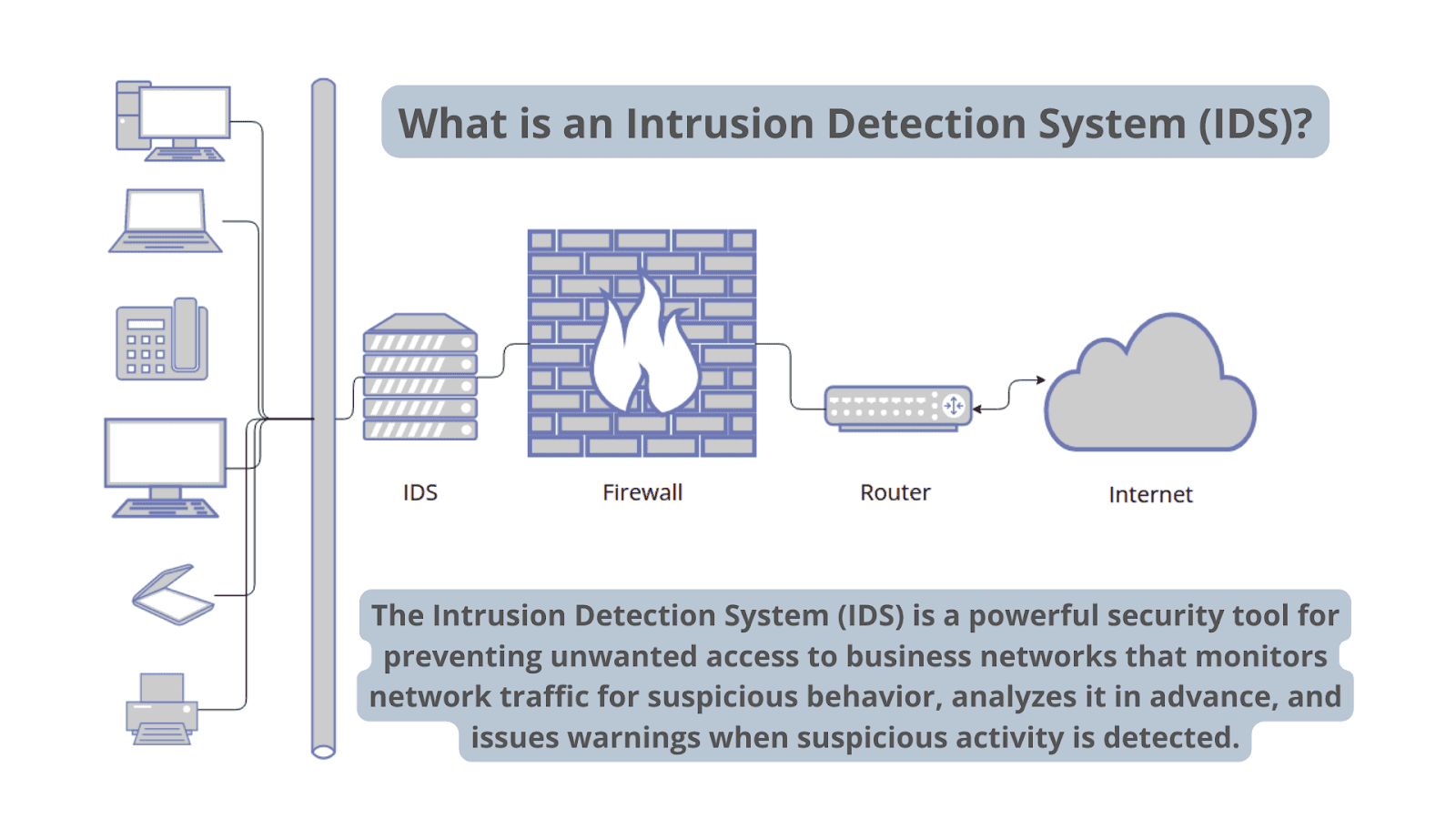

Como funciona o IDS

Diagrama representando a funcionalidade de um sistema de detecção de intrusão

Um IDS precisa apenas detectar ameaças potenciais. Ele é colocado fora da banda na infraestrutura da rede. Consequentemente, não está no caminho de comunicação em tempo real entre o remetente e o destinatário da informação.

As soluções de IDS geralmente usam uma porta de TAP ou SPAN para analisar uma cópia do fluxo de tráfego em linha. Isso garante que o IDS não afete o desempenho da rede em linha.

Quando o IDS foi desenvolvido, a profundidade de análise necessária para detectar intrusões não podia ser alcançada com rapidez suficiente. A velocidade não acompanharia o ritmo dos componentes no caminho de comunicação direto da infraestrutura da rede.

Os sistemas de detecção de intrusão de redes são usados para detectar atividades suspeitas a fim de capturar hackers antes que danos sejam causados às redes. Existem sistemas de detecção de intrusão baseados em rede e em host. IDSs baseados em host são instalados em computadores clientes; IDSs baseados em rede estão na própria rede.

Um IDS funciona procurando desvios da atividade normal e assinaturas de ataques conhecidas. Padrões anômalos são enviados para a pilha e examinados nas camadas de protocolo e aplicação. Ele pode detectar eventos como envenenamento de DNS, pacotes de informações malformados e varreduras de árvore de Natal.

Um IDS pode ser implementado como um dispositivo de segurança de rede ou um aplicativo de software. Para proteger dados e sistemas em ambientes de nuvem, também estão disponíveis IDSs baseados em nuvem.

Tipos de detecção por IDS

Há cinco tipos de IDS: baseado em rede, baseado em host, baseado em protocolo, baseado em protocolo de aplicativo e híbrido.

Os dois tipos de IDS mais comuns são:

- Sistema de detecção de intrusão baseado em rede (NIDS)

Um IDS de rede monitora uma rede totalmente protegida. É implantado em toda a infraestrutura em pontos estratégicos, como as sub-redes mais vulneráveis. O NIDS monitora todo o tráfego que flui de e para dispositivos na rede, fazendo determinações com base no conteúdo dos pacotes e nos metadados. - Sistema de detecção de intrusão baseado em host (HIDS)

Um IDS baseado em host monitora a infraestrutura do computador na qual está instalado. Em outras palavras, ele é implantado em um endpoint específico para protegê-lo contra ameaças internas e externas. O IDS faz isso analisando o tráfego, registrando atividades maliciosas e notificando as autoridades designadas.

Os três tipos restantes podem ser descritos assim:

- Baseado em protocolo (PIDS)

Um sistema de detecção de intrusão baseado em protocolo geralmente é instalado em um servidor Web. Ele monitora e analisa o protocolo entre um usuário/dispositivo e o servidor. Geralmente, um PIDS fica no front-end de um servidor e monitora o comportamento e o estado do protocolo. - Baseado em protocolo de aplicativo (APIDS)

Um APIDS é um sistema ou agente que geralmente fica dentro do servidor. Ele rastreia e interpreta correspondência em protocolos específicos de aplicativos. Por exemplo, ele monitoraria o protocolo de SQL para o middleware durante uma transação com o servidor Web. - Sistema híbrido de detecção de intrusão

Um sistema híbrido de detecção de intrusão combina duas ou mais abordagens de detecção de intrusão. Usando esse sistema, dados do sistema ou do agente de host são combinados com informações de rede para conseguir uma visão abrangente do sistema. O sistema híbrido de detecção de intrusão é mais poderoso em comparação com outros sistemas. Um exemplo de IDS Híbrido é o Prelude.

Há também um subgrupo de métodos de detecção de IDS, sendo as duas variantes mais comuns:

- Baseado em assinaturas

Um IDS baseado em assinaturas monitora o tráfego de rede de entrada, procurando padrões e sequências específicas que correspondam a assinaturas de ataques conhecidas. Embora seja eficaz para esse objetivo, ele é incapaz de detectar ataques não identificados sem padrões conhecidos. - Baseado em anomalias

O IDS baseado em anomalias é uma tecnologia relativamente mais recente projetada para detectar ataques desconhecidos, indo além da identificação de assinaturas de ataques. Em vez disso, esse tipo de detecção usa aprendizado de máquina para analisar grandes quantidades de dados e tráfego da rede.

O IDS baseado em anomalias cria um modelo definido de atividades normais e o utiliza para identificar comportamentos anômalos. No entanto, ele é propenso a falsos positivos. Por exemplo, se uma máquina demonstra um comportamento raro, mas saudável, ele é identificado como uma anomalia. Isso resulta em um alarme falso.

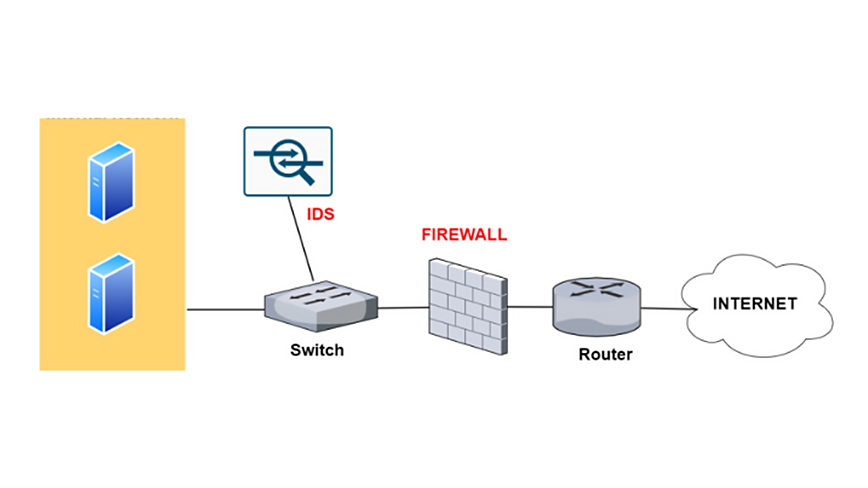

IDS vs. Firewalls

IDSs e firewalls de última geração são soluções de segurança de rede. O que diferencia um IDS de um firewall é o objetivo.

Um dispositivo de IDS monitora passivamente, descrevendo uma ameaça suspeita quando ela ocorre e sinalizando um alerta. O IDS monitora os pacotes de rede em movimento. Isso permite que a resposta a incidentes avalie a ameaça e aja conforme necessário. No entanto, ele não protege o endpoint ou a rede.

Um firewall monitora ativamente, procurando ameaças para evitar que se tornem incidentes. Os firewalls são capazes de filtrar e bloquear o tráfego. Eles permitem o tráfego baseado em regras pré-configuradas, contando com portas, endereços de destino e a fonte.

Os firewalls rejeitam o tráfego que não segue as regras. Porém, se um ataque vier de dentro da rede, o IDS não vai gerar um alerta.

Diagrama representando a funcionalidade de um sistema de detecção de intrusão e um firewall

Técnicas de evasão dos IDSs

Existem inúmeras técnicas que os invasores podem usar para evitar a detecção pelo IDS. Esses métodos podem ser desafios para os IDSs, pois visam contornar os métodos de detecção existentes:

- Fragmentação

A fragmentação divide um pacote em pacotes menores e fragmentados. Isso permite que um intruso permaneça oculto, pois não haverá assinatura de ataque para detectar.

Os pacotes fragmentados são posteriormente reconstruídos pelo nó destinatário na camada IP. Eles são então encaminhados para a camada do aplicativo. Os ataques de fragmentação geram pacotes maliciosos, substituindo dados em pacotes fragmentados por novos dados. - Inundação

Esse ataque foi projetado para sobrecarregar o detector, provocando uma falha no mecanismo de controle. Quando um detector falha, todo o tráfego é permitido.

Uma maneira popular de causar inundações é falsificar os protocolos User Datagram Protocol (UDP) e Internet Control Message Protocol (ICMP) legítimos. A inundação do tráfego é então usada para camuflar as atividades anômalas do invasor. Como resultado, o IDS teria grande dificuldade em encontrar pacotes maliciosos em um enorme volume de tráfego. - Ofuscação

A ofuscação pode ser usada para evitar a detecção, tornando uma mensagem difícil de entender e, assim, ocultando um ataque. O termo ofuscação significa alterar o código do programa de uma forma que o mantenha funcionalmente indistinguível.

O objetivo é reduzir a capacidade de detecção por engenharia reversa ou por processo de análise estática, promovendo o obscurecimento e comprometendo a legibilidade. Ofuscar um malware, por exemplo, permite que ele contorne IDSs. - Criptografia

A criptografia oferece vários recursos de segurança, incluindo confidencialidade, integridade e privacidade dos dados. Infelizmente, os criadores de malware usam atributos de segurança para ocultar ataques e evitar a detecção.

Por exemplo, um ataque a um protocolo criptografado não pode ser lido por um IDS. Quando o IDS não consegue fazer uma correspondência entre o tráfego criptografado e as assinaturas de banco de dados existentes, o tráfego criptografado não é criptografado. Isso dificulta o trabalho dos detectores de identificar ataques.

Por que os sistemas de detecção de intrusão são importantes

Os ataques virtuais estão sempre aumentando em complexidade e sofisticação, e os Ataques dia zero são comuns. Como resultado, as tecnologias de proteção de rede devem acompanhar as novas ameaças, e as empresas devem manter níveis elevados de segurança.

O objetivo é garantir a comunicação segura e confiável de informações. Portanto, um IDS é importante para o ecossistema da segurança. Ele funciona como uma defesa para a segurança dos sistemas quando outras tecnologias falham.

- Identificar incidentes de segurança.

- Analisar a quantidade e os tipos de ataques.

- Ajudar a identificar bugs ou problemas nas configurações de dispositivo.

- Apoiar a conformidade regulatória (por meio de melhor visibilidade da rede e documentação de log de IDS).

- Melhorar as respostas de segurança (por meio da inspeção de dados nos pacotes de rede, em vez do censo manual dos sistemas).

Embora os IDSs sejam úteis, o impacto deles é estendido quando usado em conjunto com IPSs. Os Sistemas de Intrusion Prevention (IPS) adicionam a capacidade de bloquear ameaças. Essa se tornou a opção de implantação dominante para tecnologias de IDS/IPS.

Melhor ainda é a combinação de múltiplas tecnologias de prevenção de ameaças para formar uma solução completa. Uma abordagem eficaz é uma combinação de:

- Proteção contra vulnerabilidades

- Antimalware

- Antispyware

Essas tecnologias combinadas constituem uma proteção avançada contra ameaças. O serviço verifica todo o tráfego em busca de ameaças (incluindo portas, protocolos e tráfego criptografado). As soluções de prevenção avançada de ameaças procuram ameaças dentro do ciclo de vida do ataque virtual, não apenas quando ele entra na rede. Isso forma uma defesa em camadas: uma abordagem de Confiança Zero com prevenção em todos os pontos.