- 1. Histórico da estrutura MITRE ATT&CK

- 2. O que é a MITRE Engenuity?

- 3. O que são as avaliações MITRE Engenuity ATT&CK?

- 4. O que são táticas na estrutura MITRE ATT&CK?

- 5. O que são as técnicas MITRE e quantas existem?

- 6. O que são procedimentos na estrutura MITRE ATT&CK?

- 7. Qual é a diferença entre subtécnicas e procedimentos?

- 8. Benefícios da estrutura MITRE ATT&CK

- 9. Desafios da implementação da estrutura MITRE ATT&CK

- 10. ATT&CK Technologies

- 11. Como posso usar a ATT&CK?

- 12. Mais informações sobre MITRE

- 13. A estrutura MITRE ATT&CK e o Cortex XDR

- 14. Perguntas frequentes sobre a estrutura MITRE ATT&CK

- Histórico da estrutura MITRE ATT&CK

- O que é a MITRE Engenuity?

- O que são as avaliações MITRE Engenuity ATT&CK?

- O que são táticas na estrutura MITRE ATT&CK?

- O que são as técnicas MITRE e quantas existem?

- O que são procedimentos na estrutura MITRE ATT&CK?

- Qual é a diferença entre subtécnicas e procedimentos?

- Benefícios da estrutura MITRE ATT&CK

- Desafios da implementação da estrutura MITRE ATT&CK

- ATT&CK Technologies

- Como posso usar a ATT&CK?

- Mais informações sobre MITRE

- A estrutura MITRE ATT&CK e o Cortex XDR

- Perguntas frequentes sobre a estrutura MITRE ATT&CK

O que é a estrutura MITRE ATT&CK?

- Histórico da estrutura MITRE ATT&CK

- O que é a MITRE Engenuity?

- O que são as avaliações MITRE Engenuity ATT&CK?

- O que são táticas na estrutura MITRE ATT&CK?

- O que são as técnicas MITRE e quantas existem?

- O que são procedimentos na estrutura MITRE ATT&CK?

- Qual é a diferença entre subtécnicas e procedimentos?

- Benefícios da estrutura MITRE ATT&CK

- Desafios da implementação da estrutura MITRE ATT&CK

- ATT&CK Technologies

- Como posso usar a ATT&CK?

- Mais informações sobre MITRE

- A estrutura MITRE ATT&CK e o Cortex XDR

- Perguntas frequentes sobre a estrutura MITRE ATT&CK

A estrutura MITRE ATT&CK® é uma base de conhecimento de táticas e técnicas projetadas para caçadores de ameaças, defensores e Red Teams para ajudar a classificar ataques, identificar a atribuição e os objetivos do ataque e avaliar o risco de uma organização. As organizações podem usar a estrutura para identificar as lacunas de segurança e priorizar as atenuações com base no risco.

Histórico da estrutura MITRE ATT&CK

O MITRE é uma organização imparcial, sem fins lucrativos, com sede em Bedford, Massachusetts, e McLean, Virgina, que foi criada com o objetivo de fornecer orientação técnica e de engenharia ao governo federal. ATT&CK é o acrônimo para táticas, técnicas e conhecimento comum de adversários da estrutura que foi desenvolvida como parte de um projeto de pesquisa da MITRE que começou em 2013.

MITRE deu início ao projeto da estrutura ATT&CK em 2013 para documentar as táticas, técnicas e procedimentos (TTPs) que os grupos de ameaças persistentes avançadas (APT) usam contra empresas. Ela foi criada a partir de uma necessidade de descrever as TTPs adversárias que seriam usadas em um projeto de pesquisa da MITRE chamado FMX.

O objetivo do FMX era investigar como os dados e a análise de telemetria de endpoints poderiam ajudar a melhorar a detecção pós-intrusão de invasores que operam em redes corporativas. A estrutura ATT&CK foi usada como base para testar a eficácia dos sensores e da análise no FMX e serviu como linguagem comum que tanto o ataque quanto a defesa poderiam usar para melhorar ao longo do tempo.

A partir de 2015, o MITRE ATT&CK foi disponibilizado gratuitamente para download ao público e, hoje, ajuda as equipes de segurança em organizações de todos os setores a obter um entendimento mais profundo das ameaças em ação e para proteger seus sistemas contra elas. Embora o MITRE ATT&CK tenha sido originalmente desenvolvido para lidar com ameaças contra sistemas corporativos Windows, agora ele também é aplicável a aplicativos Linux, macOS, móveis, de nuvem, de rede, contêineres e de sistema de controle industrial (ICS).

O que é a MITRE Engenuity?

Em colaboração com empresas privadas, a MITRE Engenuity é uma organização que aborda desafios de interesse público em segurança cibernética, resiliência de infraestrutura, eficácia do setor de saúde e comunicações de última geração. Em sua primeira iniciativa, a MITRE Engenuity reúne especialistas em segurança de organizações líderes para fortalecer a defesa virtual, obtendo um entendimento mais profundo dos adversários virtuais.

Para melhorar a resistência das organizações ao comportamento de adversários conhecidos, a MITRE Engenuity usa a base de conhecimento ATT&CK® para avaliar produtos de segurança cibernética com base em três critérios:

- Fornecimento aos usuários finais de um insight objetivo da funcionalidade dos produtos de segurança participantes

- Capacitação para que os participantes vejam os verdadeiros recursos dos seus produtos de segurança

- Aprimoramento dos recursos dos participantes

Não há análise competitiva nessas avaliações. Em vez de apontar um "vencedor", elas ilustram como cada fornecedor aborda a defesa contra ameaças no contexto do ATT&CK. Não existe uma forma universal de analisar, classificar ou pontuar as soluções. Suas metodologias de avaliação estão disponíveis publicamente, e os resultados são divulgados para o público em geral. Eles estão continuamente evoluindo e ampliando suas metodologias e conteúdo para garantir um processo de avaliação justo, transparente e útil.

O que são as avaliações MITRE Engenuity ATT&CK?

Cabe aos fornecedores determinar como detectar e proteger o comportamento do adversário em potencial. A MITRE Engenuity exige prova de detecção dos fornecedores, embora não possam compartilhar publicamente todos os detalhes da detecção. Os fornecedores podem não divulgar todos os detalhes da detecção em resultados públicos. Nossa responsabilidade é abstrair os dados usando categorias e discutir os produtos de forma semelhante usando as informações fornecidas.

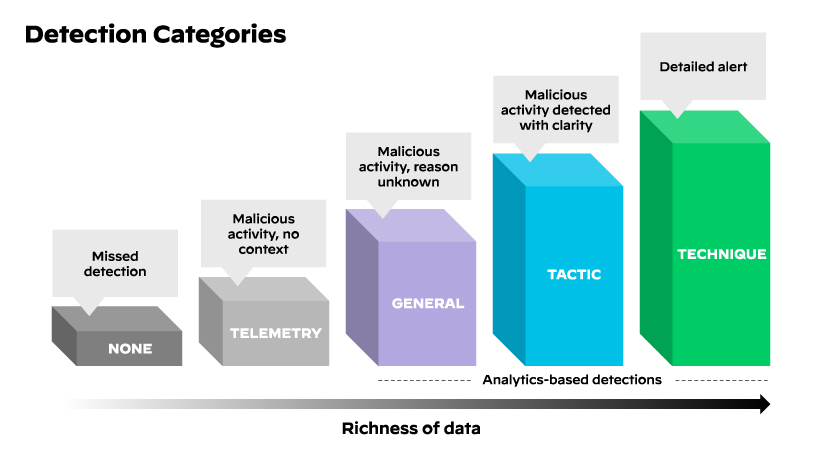

Para determinar a categoria apropriada para uma detecção, a MITRE Engenuity captura evidências de apoio na forma de capturas de tela e anotações feitas durante a avaliação. Uma detecção ou proteção pode ser classificada em dois tipos: “Principal” e “Modificador”. A designação da categoria principal de cada detecção varia de acordo com a quantidade de contexto fornecida ao usuário, e a designação da categoria modificadora também pode ajudar a descrever o evento com mais detalhes.

Categorias utilizadas pela MITRE Engenuity para detecção:

Em março de 2022, foram divulgadas as avaliações de ataque da quarta rodada, com foco nos agentes de ameaça Wizard Spider e Sandworm. O Wizard Spider é um grupo criminoso com motivação financeira que, desde agosto de 2018, é uma ameaça para grandes corporações, incluindo hospitais. O Sandworm é um grupo de ameaças russo destrutivo que realizou ataques em 2015 e 2016 contra empresas elétricas do Reino Unido e é bem conhecido pelos ataques NotPetya de 2017.

O Turla é um grupo de ameaças reconhecido internacionalmente que está ativo pelo menos desde o início dos anos 2000. Ele já infectou mais de 45 países em todo o mundo. Os alvos conhecidos da organização incluem agências governamentais, missões diplomáticas, grupos militares e organizações de pesquisa e meios de comunicação. O Turla usa ferramentas internas e de código aberto para manter a segurança operacional, incluindo uma rede de comando e controle e uma variedade de técnicas sofisticadas e de código aberto.

De acordo com a MITRE Engenuity, essa última rodada de avaliações mostrou um crescimento significativo dos produtos dos fornecedores, incluindo a Palo Alto Networks, com ênfase em recursos de defesa informados sobre ameaças e maior priorização da estrutura ATT&CK. Mais informações sobre os resultados da avaliação podem ser encontradas aqui.

Obtenha uma visão aprofundada sobre o tópico da Matriz ATT&CK para empresas.

O que são táticas na estrutura MITRE ATT&CK?

As táticas representam o “porquê” de uma técnica ou subtécnica ATT&CK. As táticas adversárias representam o objetivo do invasor ou o motivo para realizar uma ação. Por exemplo, um adversário pode querer obter acesso às credenciais.

Há 14 táticas na Enterprise ATT&CK Matrix:

| Tática | Objetivo do(s) invasor(es) |

|---|---|

| 1. Reconhecimento | Reunir informações que possam ser usadas para planejar operações futuras |

| 2. Desenvolvimento de Recursos | Estabelecer recursos que possam ser usados para apoiar as operações |

| 3. Acesso inicial | Entrar em sua rede |

| 4. Execução | Executar código malicioso |

| 5. Persistência | Manter sua posição |

| 6. Progressão de privilégios | Obter permissões de nível mais alto |

| 7. Evasão da defesa | Evitar ser detectado |

| 8. Acesso à credencial | Roubar nomes e senhas de contas |

| 9. Descoberta | Entender seu ambiente |

| 10. Movimentação lateral | Movimentar-se em seu ambiente |

| 11. Coleta | Reunir dados de interesse para o objetivo |

| 12. Comando e controle | Comunicar-se com sistemas comprometidos para controlá-los |

| 13. Transferência não autorizada de dados | Roubar dados |

| 14. Impacto | Manipular, interromper ou destruir seus sistemas e dados |

O que são as técnicas MITRE e quantas existem?

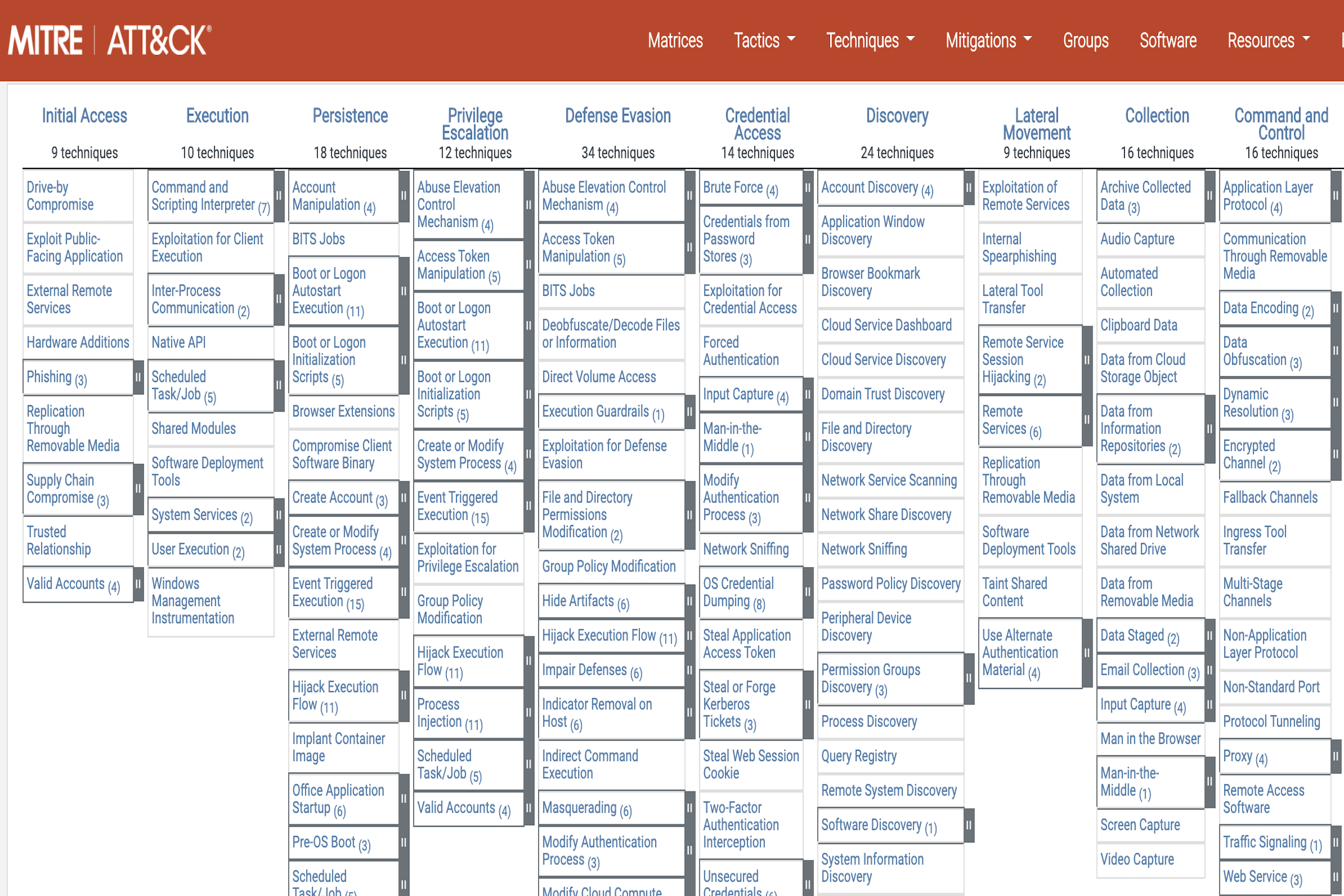

As técnicas representam “como” um adversário atinge um objetivo tático ao executar uma ação. Por exemplo, um adversário pode tentar credenciais para obter acesso a credenciais. A Matriz MITRE ATT&CK contém um conjunto de técnicas que os adversários usam para atingir um objetivo específico. Esses objetivos são categorizados como táticas na Matriz ATT&CK.

A Enterprise ATT&CK Matrix é um superconjunto das matrizes do Windows, macOS e Linux. A versão 2022 da ATT&CK para empresas contém 14 táticas, 193 técnicas, 401 subtécnicas, 135 grupos, 14 campanhas e 718 softwares. A MITRE atualiza regularmente as técnicas descobertas e fornece uma lista de novas campanhas e alterações para empresas.

O que são subtécnicas?

As subtécnicas são descrições mais específicas do comportamento adversário usado para atingir um objetivo. Elas descrevem o comportamento em um nível mais baixo ao de uma técnica. Por exemplo, um adversário pode expor credenciais acessando os Segredos da Autoridade de Segurança Local (LSA).

O que são procedimentos na estrutura MITRE ATT&CK?

Os procedimentos são as implementações específicas que os adversários como técnicas ou subtécnicas. Para ilustrar melhor, um procedimento poderia ser um adversário usando o PowerShell para injetar no lsass.exe e expor credenciais extraindo a memória do LSASS em uma vítima. Os procedimentos são categorizados na estrutura ATT&CK como técnicas observadas em livre circulação na seção “Exemplos de procedimentos” das páginas de técnicas.

Qual é a diferença entre subtécnicas e procedimentos?

As subtécnicas e os procedimentos descrevem coisas diferentes na ATT&CK. As subtécnicas são usadas para categorizar o comportamento, e os procedimentos são usados para descrever o uso “em livre circulação” das técnicas. Além disso, como os procedimentos são implementações específicas de técnicas e subtécnicas, eles podem incluir vários comportamentos adicionais na forma como são executados.

Por exemplo, um adversário que usa o PowerShell para injetar no lsass.exe e expor credenciais extraindo a memória do LSASS em uma vítima é uma implementação de procedimento com várias (sub)técnicas que abrangem o PowerShell, a exposição de credenciais e a injeção de processos usados contra o LSASS.

Benefícios da estrutura MITRE ATT&CK

A estrutura MITRE ATT&CK oferece vários benefícios para as organizações. Um dos principais benefícios é sua capacidade de ajudar as organizações a se manterem atualizadas com as ameaças e técnicas de ataque mais recentes. A estrutura é atualizada regularmente com novas técnicas e táticas à medida que forem surgindo, garantindo que as organizações estejam cientes das ameaças mais recentes e possam tomar medidas proativas para atenuá-las.

A estrutura também ajuda as organizações a melhorar sua postura geral de segurança e a reduzir os riscos. Ao usar a estrutura, as organizações podem identificar e priorizar as ameaças mais relevantes e desenvolver contramedidas eficazes. Isso ajuda as organizações a concentrar seus recursos onde eles são mais necessários, reduzindo o risco de um ataque bem-sucedido.

Desafios da implementação da estrutura MITRE ATT&CK

Embora a estrutura MITRE ATT&CK seja uma ferramenta poderosa para aprimorar a segurança cibernética, implementá-la pode ser um desafio. Um dos principais desafios é a necessidade de treinamento adequado e experiência no uso da estrutura. Além disso, a estrutura demanda um investimento significativo de tempo e recursos para ser implementada de forma efetiva.

No entanto, as organizações podem superar esses desafios fazendo uma parceria com um especialista em segurança cibernética que possa fornecer treinamento e orientação sobre o uso da estrutura. Ao trabalhar com um especialista, as organizações podem garantir que estão utilizando a estrutura de forma eficaz e maximizando seus benefícios.

ATT&CK Technologies

A estrutura MITRE ATT&CK não é uma tecnologia ou um aplicativo de software, mas sim uma base de conhecimento e uma estrutura que descreve essas táticas, técnicas e procedimentos (TTPs) usados por agentes de ameaças para realizar seus ataques.

A estrutura pode ser aplicada a qualquer tecnologia ou aplicativo de software que possa ser alvo de invasores, incluindo, entre outros, sistemas operacionais, aplicativos, dispositivos de rede e serviços em nuvem. Ao entender as técnicas e táticas usadas pelos invasores, as organizações podem desenvolver contramedidas eficazes e melhorar sua postura geral de segurança.

As tecnologias ATT&CK podem incluir o seguinte:

- Sistemas de TI corporativos que abrangem Windows, macOS, Linux

- Dispositivos de infraestrutura de rede (rede)

- Tecnologias de contêineres (contêineres)

- Sistemas em nuvem que abrangem infraestrutura como um serviço (IaaS)

- Software como um serviço (SaaS)

- Office 365

- Azure Active Directory (Azure AD)

- Google Workspace

- Dispositivos móveis com Android e iOS

Como posso usar a ATT&CK?

A Matriz ATT&CK ilustra todas as táticas e técnicas conhecidas de uma maneira facilmente compreensível. Em cada coluna, as técnicas individuais são listadas na parte superior e as táticas de ataque são exibidas na parte inferior. Consulte a página Introdução para obter recursos sobre como começar a usar a ATT&CK. Além disso, confira a seção Recursos do site e o blog para ver projetos relacionados e outros materiais.

ATT&CK tem a forma de uma matriz na qual cada sequência de ataque é composta por pelo menos uma técnica por tática, e uma sequência de ataque completa pode ser montada trabalhando da esquerda para a direita (Acesso inicial ao comando e controle). Várias técnicas podem ser usadas para uma única tática. Se uma exploração de spear phishing empregar um anexo e um link, por exemplo, o invasor poderá tentar os dois ao mesmo tempo.

A ATT&CK pode ser usada de várias maneiras para ajudar as operações de segurança, a inteligência contra ameaças e a arquitetura de segurança.

Alguns dos principais casos de uso são:

- Emulação de adversários

- Red Team

- Desenvolvimento de análise comportamental

- Avaliação de lacunas de defesa

- Avaliação da maturidade do SOC

- Inteligência sobre ameaças virtuais

As avaliações MITRE Engenuity ATT&CK fornecem avaliações aos fornecedores participantes para identificar áreas de melhoria, incluindo a atualização de prevenção, detecção e regras de resposta que embasam as políticas de segurança cibernética. Embora este exercício não forneça pontuações ou classificações gerais de comparação, oferece um resumo independente do fornecedor que avalia as várias metodologias empregadas por profissionais de segurança para identificar e prevenir campanhas sofisticadas de ataque.

Saiba mais sobre a estrutura e as avaliações do MITRE ATT&CK com o Cortex XDR da Palo Alto Networks.

| Avaliação da MITRE | Produto avaliado | Recurso |

|---|---|---|

| APT 3 da MITRE | Cortex XDR | Webinar: Descubra os resultados do MITRE ATT&CK com a Forrester |

| APT 29 da MITRE | Cortex XDR | Artigo técnico: Artigo técnico: O Guia definitivo para a rodada 2 da avaliação de EDR do MITRE ATT&CK |

| MITRE Carbanak FIN 7 | Cortex XDR | Vídeo: E-book de vídeo da terceira rodada MITRE ATT&CK : Guia essencial para o webcast do e-book da terceira rodada MITRE ATT&CK : Carbanak + FIN7: 3ª rodada MITRE ATT&CK descompactada |

| Wizard Spider e Sandworm da MITRE | Cortex XDR | Webcast: Vídeo Desmistificando as avaliações MITRE ATT&CK 2022 : Avaliações ATT&CK do MITRE Engenuity 2022 – E-book Wizard Spider e Sandworm : O guia essencial para a 4ª rodada MITRE ATT&CK Guia essencial para a 4ª rodada MITRE ATT&CK Guia R4 MITRE ATT&CK 2022 |

Mais informações sobre MITRE

Para obter mais informações sobre a estrutura ATT&CK, acesse MITRE.org. Confira a ferramenta ATT&CK Navigator para ajudar a navegar, anotar e visualizar as técnicas ATT&CK.

Sobre a MITRE Engenuity

As avaliações ATT&CK da MITRE Engenuity são pagas pelos fornecedores e têm o objetivo de ajudar os fornecedores e usuários finais a entender melhor os recursos de um produto em relação à estrutura ATT&CK acessível ao público da MITRE. A MITRE desenvolveu e mantém a base de conhecimento do ATT&CK, que é baseada em relatórios reais de táticas e técnicas adversárias. O ATT&CK está disponível gratuitamente e é amplamente utilizado por defensores da indústria e do governo para encontrar lacunas na visibilidade, nas ferramentas defensivas e nos processos enquanto avaliam e selecionam opções para melhorar sua defesa de rede.

A MITRE Engenuity disponibiliza publicamente a metodologia e os dados resultantes para que outras organizações possam se beneficiar e conduzir suas próprias análises e interpretações. As avaliações não fornecem classificações ou endossos.

A estrutura MITRE ATT&CK e o Cortex XDR

Cortex XDR ajuda a interromper ataques modernos aplicando IA e análise comportamental a dados de endpoint, rede, nuvem e de terceiros. Ele unifica prevenção, detecção, investigação e resposta em uma única plataforma para proporcionar segurança e eficiência operacional incomparáveis. O Cortex XDR oferece cobertura líder do setor das técnicas MITRE ATT&CK e demonstra de forma consistente um desempenho excelente em testes independentes do setor, incluindo as avaliações MITRE Engenuity ATT&CK.

Perguntas frequentes sobre a estrutura MITRE ATT&CK

- Entendam melhor as ameaças e o comportamento do adversário

- Desenvolvam estratégias de segurança e detecções eficazes

- Priorizem e concentrem os investimentos em segurança

- Meçam a eficácia da segurança

- Compartilhem informações sobre ameaças e defesas