-

O que é um ataque cibernético?

- Visão geral da ameaça: Ataques cibernéticos

- Visão geral dos tipos de ataque cibernético

- Tendências globais de ataques cibernéticos

- Taxonomia dos ataques cibernéticos

- Cenário para os atores de ameaça

- Ciclo de vida e metodologias de ataque

- Análises técnicas detalhadas

- Estudos de caso de ataques cibernéticos

- Ferramentas, plataformas e infraestrutura

- O efeito dos ataques cibernéticos

- Detecção, resposta e inteligência

- Tendências emergentes de ataques cibernéticos

- Testes e validação

- Métricas e aprimoramento contínuo

- Perguntas frequentes sobre ataques cibernéticos

O que é um ataque de comando e controle?

Os ataques maliciosos à rede têm aumentado na última década. Um dos ataques mais prejudiciais, geralmente executado pelo DNS, é realizado por meio de comando e controle, também chamado de C2 ou C&C. Comando e controle é definido como uma técnica usada por atores de ameaça para se comunicar com dispositivos comprometidos por meio de uma rede.

O C2 geralmente envolve um ou mais canais secretos, mas, dependendo do ataque, os mecanismos específicos podem variar muito. Os atacantes usam esses canais de comunicação para fornecer instruções ao dispositivo comprometido para baixar malware adicional, criar botnets ou exfiltrar dados.

De acordo com a estrutura do MITRE ATT&CK, há mais de 16 táticas diferentes de comando e controle usadas pelos adversários, incluindo várias subtécnicas:

- Protocolo da camada de aplicativos

- Comunicação por meio de mídia removível

- Codificação de dados

- Ofuscação de dados

- Resolução dinâmica

- Canal criptografado

- Canais de reserva

- Transferência de ferramentas de ingresso

- Canais de múltiplos estágios

- Protocolo não relacionado à camada de aplicativos

- Porta não padrão

- Tunelamento de protocolos

- proxy

- Software de acesso remoto

- Sinalização de tráfego

- Serviço Web

Como funciona um ataque de comando e controle

O invasor começa estabelecendo um ponto de apoio para infectar a máquina-alvo, que pode estar atrás de um Firewall de próxima geração. Isso pode ser feito de várias maneiras:

- Por meio de um e-mail de phishing que:

- Leva o usuário a seguir um link para um site malicioso

ou - abrir um anexo que executa um código malicioso.

- Leva o usuário a seguir um link para um site malicioso

- Por meio de falhas de segurança nos plug-ins do navegador.

- Por meio de outro software infectado.

Uma vez estabelecida a comunicação, a máquina infectada envia um sinal para o servidor do invasor em busca de sua próxima instrução. O host comprometido executará os comandos do servidor C2 do invasor e poderá instalar software adicional. Muitos invasores tentam misturar o tráfego C2 com outros tipos de tráfego legítimo, como HTTP/HTTPS ou DNS. O objetivo é evitar ser detectado.

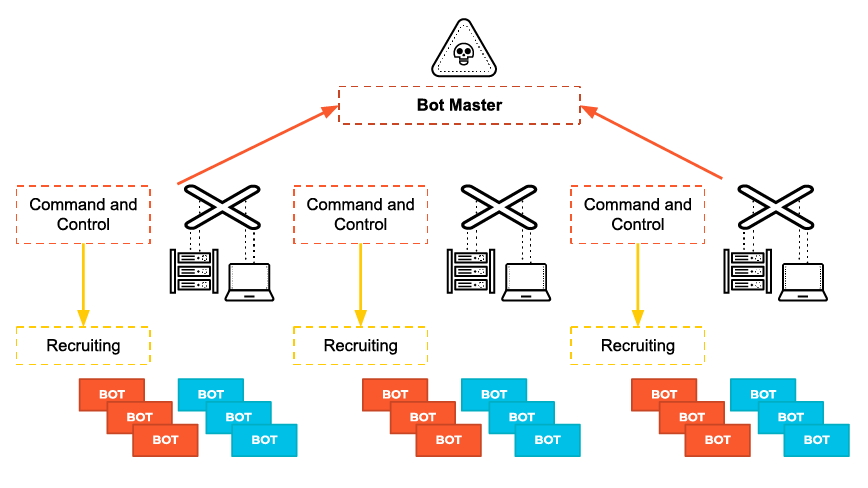

O invasor agora tem controle total do computador da vítima e pode executar qualquer código. Normalmente, o código malicioso se espalha para mais computadores, criando um botnet, uma rede de dispositivos infectados. Dessa forma, um invasor pode obter controle total da rede de uma empresa.

O comando e o controle são um dos últimos estágios da cadeia de destruição (cunhada pela Lockheed Martin). Ela ocorre logo antes de os atores de ameaça concluírem seus objetivos. Isso significa que o invasor já contornou outras ferramentas de segurança que possam ter sido implementadas. Portanto, é fundamental que os profissionais de segurança descubram e evitem rapidamente o C2.

Tipos de técnicas de comando e controle

Há três modelos diferentes de ataques C2C. Esses modelos determinam como a máquina infectada se comunicará com o servidor de comando e controle. Cada um deles foi projetado para evitar a descoberta da forma mais eficaz possível.

1. Arquitetura centralizada

Esse é provavelmente o modelo mais comum, muito parecido com uma arquitetura de transação cliente-servidor. Quando um novo computador é infectado por um bot, ele se junta à botnet iniciando uma conexão com o servidor C&C. Uma vez conectado ao canal, o bot aguarda no servidor C&C os comandos do botmaster. Os atacantes geralmente usam serviços de hospedagem predominantes para servidores C2c.

Esse modelo pode ser fácil de detectar e bloquear, pois os comandos se originam de uma única fonte. Portanto, o IP pode ser rapidamente detectado e bloqueado. No entanto, alguns criminosos cibernéticos adaptaram sua abordagem empregando balanços de carga, redirecionadores e proxies em sua configuração. Nesse caso, a detecção é mais desafiadora.

2. Arquitetura peer to peer (P2P)

Esse modelo é descentralizado. Em vez de depender de um servidor central, os membros da botnet transferem comandos entre os nós. Isso torna o modelo P2P muito mais difícil de ser detectado. Mesmo que seja detectado, normalmente só é possível derrubar um nó de cada vez.

O modelo ponto a ponto é usado com frequência em conjunto com o modelo centralizado para uma configuração híbrida. A arquitetura P2P funciona como uma alternativa quando o servidor principal fica comprometido ou é derrubado.

3. Arquitetura aleatória

O modelo de arquitetura aleatória é, de longe, o mais difícil de detectar. Isso é intencional. O objetivo é impedir que a equipe de segurança rastreie e desligue o servidor C&C ou identifique a cadeia de comando do botnet. Esse modelo funciona transmitindo comunicações para o host infectado (ou botnet) a partir de fontes diferentes:

- Salas de bate-papo do IRC

- CDNs

- Comentários nas mídias sociais

Os criminosos cibernéticos aumentam suas chances de sucesso selecionando fontes confiáveis e comumente usadas.

Dispositivos visados pela C&C

Os ataques de comando e controle podem ter como alvo praticamente qualquer dispositivo de computação, incluindo, entre outros, os seguintes.

- Smartphones

- Tablets

- Desktops

- Laptops

- dispositivos IoT

Osdispositivos IoT têm o potencial de aumentar o risco de C&C por vários motivos:

- Eles são difíceis de controlar devido às interfaces de usuário limitadas.

- Os dispositivos IoT geralmente são inerentemente inseguros.

- Os objetos inteligentes raramente são corrigidos, se é que o são.

- Os dispositivos da Internet das coisas compartilham grandes quantidades de dados pela Internet.

O que os hackers podem realizar por meio de comando e controle

- Entrega de malware: Com o controle de uma máquina comprometida dentro da rede da vítima, os adversários podem acionar o download de malware adicional.

- roubo de dados: Dados confidenciais, como documentos financeiros, podem ser copiados ou transferidos para o servidor de um invasor.

- Shutdown: Um invasor pode desligar uma ou várias máquinas, ou até mesmo derrubar a rede de uma empresa.

- Reboot: Os computadores infectados podem ser repentina e repetidamente desligados e reinicializados, o que pode interromper as operações comerciais normais.

- Evasão de defesa: Os adversários geralmente tentam imitar o tráfego normal e esperado para evitar a detecção. Dependendo da rede da vítima, os atacantes estabelecem comando e controle com níveis variados de furtividade para contornar as ferramentas de segurança.

- Negação de serviço distribuída: Os ataques DDoS sobrecarregam o servidor ou as redes, inundando-os com tráfego de Internet. Depois que uma botnet é estabelecida, um invasor pode instruir cada bot a enviar uma solicitação para o endereço IP de destino. Isso cria um congestionamento de solicitações para o servidor alvo.

O resultado é como o tráfego entupindo uma rodovia - o tráfego legítimo para o endereço IP atacado tem o acesso negado. Esse tipo de ataque pode ser usado para derrubar um site. Saiba mais sobre os ataques DDoS do mundo real.

Os atacantes de hoje podem personalizar e replicar o código C2 malicioso, facilitando a evasão da detecção. Isso se deve às sofisticadas ferramentas de automação disponíveis atualmente, embora elas sejam tradicionalmente usadas pelas equipes vermelhas (equipes vermelhas) de segurança.

Como o senhor impede que os invasores usem o DNS contra o senhor? Leia nosso white paper para saber quais são os passos que o senhor pode seguir.

Perguntas frequentes sobre comando e controle

Os atacantes usam vários métodos para estabelecer canais C2, incluindo:

- Incorporação de código malicioso em anexos de e-mail ou links.

- Exploração de vulnerabilidades em software ou hardware.

- Uso de sites comprometidos para distribuir malware.

- Empregar técnicas de engenharia social para induzir os usuários a executar cargas maliciosas.

- Aproveitamento de serviços e protocolos legítimos, como HTTP/HTTPS, DNS e mídia social, para evitar a detecção.

As organizações podem se defender contra ataques C2 implementando medidas de segurança robustas, inclusive:

- Usar ferramentas avançadas de detecção de ameaças para identificar e bloquear atividades suspeitas.

- Empregar a segmentação da rede para limitar a propagação de malware.

- Atualizar e corrigir regularmente os sistemas para eliminar vulnerabilidades.

- Realizar monitoramento e registro contínuos do tráfego da rede.

- Educar os funcionários sobre ataques de phishing e engenharia social.

- Utilizar a inteligência de ameaças para se manter informado sobre as táticas e a infraestrutura de C2 emergentes.