-

- Como funciona um firewall de perímetro?

- Tipos de firewalls de perímetro

- O que é o perímetro da rede?

- Benefícios do firewall de perímetro

- Riscos do firewall de perímetro

- Firewall de perímetro vs. Firewall de cliente

- Firewall de perímetro vs. Firewall de data center

- Perguntas frequentes sobre o firewall de perímetro

Tabela de conteúdo

-

Tipos de firewalls definidos e explicados

- Quais são os diferentes tipos de firewalls?

- Recursos dos firewalls modernos

- Tipos de firewall por sistemas protegidos

- Tipos de firewall por fator de forma

- Tipos de firewall por posicionamento na infraestrutura de rede

- Tipos de firewall por método de filtragem de dados

- Como escolher o firewall certo para uma rede empresarial

- Perguntas frequentes sobre os tipos de firewall

-

O que é um firewall de filtragem de pacotes?

- Como funciona um firewall de filtragem de pacotes?

- Casos de uso de firewall de filtragem de pacotes

- Benefícios do firewall de filtragem de pacotes

- Desafios do firewall de filtragem de pacotes

- Tipos de firewalls de filtragem de pacotes

- Comparação dos firewalls de filtragem de pacotes com outras tecnologias de segurança

- Perguntas frequentes sobre firewall com filtragem de pacotes

- O que é um firewall de rede?

O que é um firewall de perímetro?

Tabela de conteúdo

Um firewall de perímetro é um dispositivo de segurança que filtra o tráfego, atuando como uma barreira entre uma rede interna e redes externas não confiáveis.

Ele aplica um conjunto de regras para controlar o acesso com base em critérios como endereços IP, nomes de domínio, protocolos, portas e o conteúdo do tráfego. Ao permitir ou negar o tráfego, um firewall de perímetro protege a rede contra acesso não autorizado e ameaças cibernéticas.

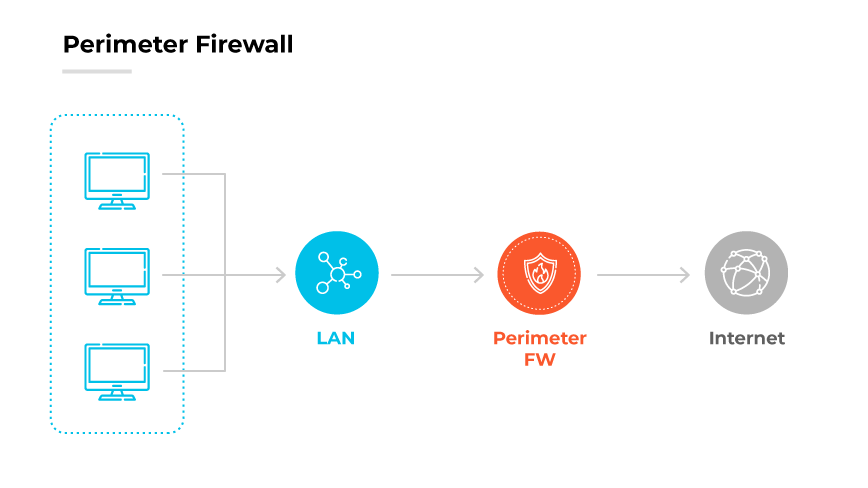

Como funciona um firewall de perímetro?

Um firewall de perímetro funciona como um filtro entre a rede interna de uma empresa e as redes externas não confiáveis, como a Internet. Ele examina todos os pacotes de entrada e saída da rede e os permite ou bloqueia com base em regras de segurança preestabelecidas. Em geral, o firewall de perímetro toma essa decisão examinando os cabeçalhos dos pacotes, que incluem endereços IP de origem e destino, números de porta e tipos de protocolo.

Em uma configuração corporativa, um firewall de perímetro geralmente usa algoritmos complexos para analisar o estado das conexões ativas. Ele usa a inspeção com estado para rastrear o estado das conexões de rede - como se são novas, estabelecidas ou relacionadas a conexões existentes - e toma as decisões de acesso de acordo. Esse método garante que os pacotes de entrada façam parte de uma conversa em andamento, em vez de tentativas não solicitadas de acesso à rede.

Os firewalls de perímetro modernos também podem realizar inspeções mais profundas, incluindo o exame da carga útil dos pacotes em busca de ameaças ou anomalias conhecidas. A inspeção profunda de pacotes (DPI) é fundamental para identificar e atenuar ameaças cibernéticas sofisticadas que, de outra forma, poderiam contornar as verificações básicas de segurança.

Tipos de firewalls de perímetro

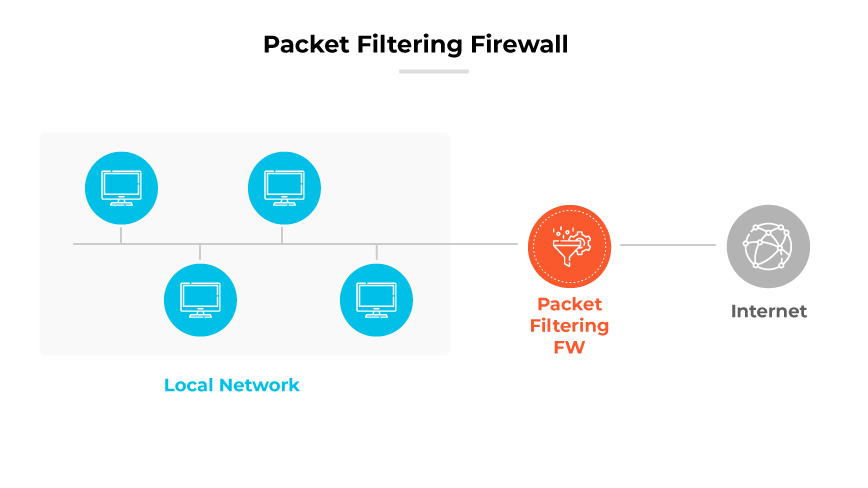

Firewall de filtragem de pacotes

Os firewalls de filtragem de pacotes funcionam na camada de rede e gerenciam a movimentação de pacotes de dados entre as redes. Esses dispositivos aplicam um conjunto de critérios predefinidos que examinam as características dos pacotes, como os endereços IP de origem e destino, as portas em uso e os protocolos de comunicação. Quando os atributos de um pacote estão em conformidade com essas regras, o firewall concede a passagem; caso contrário, o firewall nega a entrada.

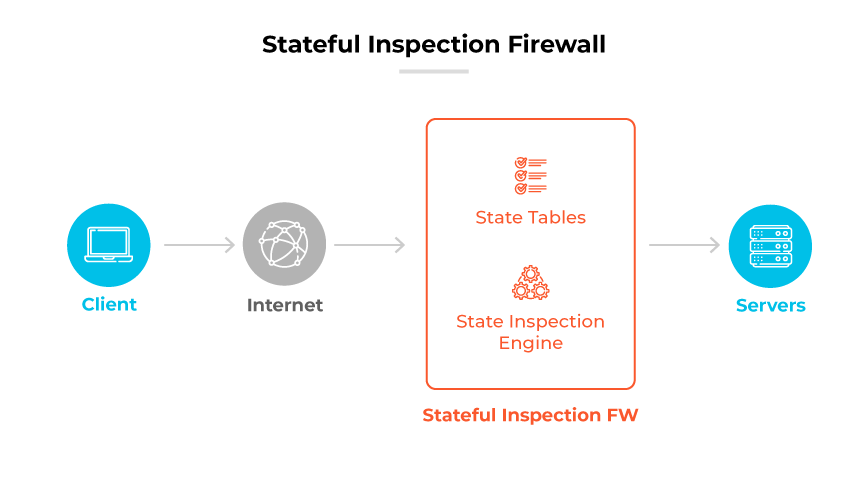

Firewall de inspeção de estado

Os firewalls de inspeção estatística desempenham um papel crucial no monitoramento das conexões ativas da rede. Eles examinam o contexto dos pacotes de dados que entram e saem da rede, permitindo apenas pacotes reconhecidamente seguros. Esses firewalls funcionam nas camadas de rede e de transporte (camadas 3 e 4 do modelo OSI (Open Systems Interconnection)), concentrando-se na filtragem do tráfego, compreendendo seu estado atual e o contexto dos fluxos de tráfego. Essa abordagem de segurança oferece uma defesa mais abrangente do que a simples filtragem de pacotes, pois considera o contexto mais amplo do tráfego da rede.

O principal recurso de um firewall de inspeção stateful é o processo de exame de pacotes. Ele verifica meticulosamente os detalhes de cada pacote para ver se estão alinhados com os padrões estabelecidos de conexões seguras. Se um pacote corresponder a uma conexão segura conhecida, ele poderá passar; caso contrário, estará sujeito a verificações adicionais para determinar a legitimidade.

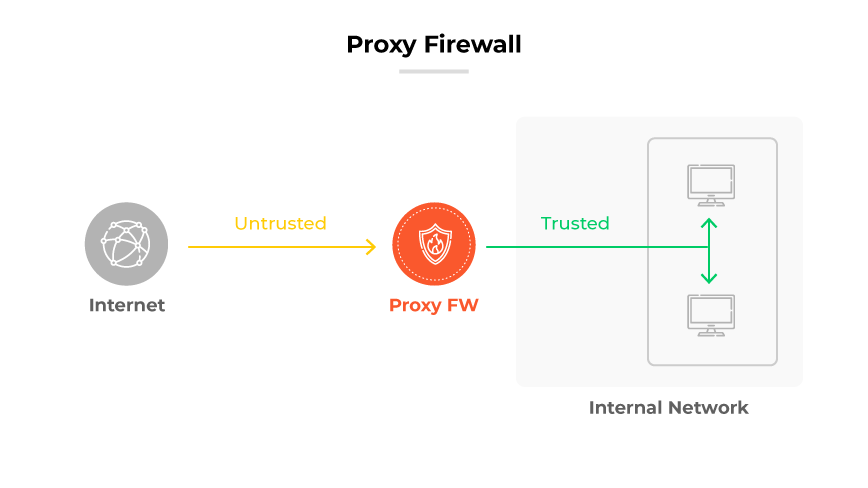

Firewall proxy

Um proxy firewall serve como uma linha de defesa essencial na camada de aplicativos para a segurança da rede. Sua principal função é atuar como intermediário, examinando as mensagens que passam entre os sistemas internos e os servidores externos. Esse processo ajuda a proteger os recursos da rede contra possíveis ameaças cibernéticas.

Os firewalls proxy vão além dos recursos dos firewalls padrão, que normalmente não descriptografam nem realizam inspeções detalhadas do tráfego do protocolo de aplicativos. Em vez disso, os firewalls proxy realizam exames minuciosos do tráfego de entrada e saída, procurando indicadores de ataques cibernéticos ou infiltração de malware. Um aspecto crítico de seu design são os endereços IP, que impedem qualquer contato direto entre as redes externas e a rede interna segura.

Os computadores da rede interna usam o proxy como portal para a Internet. Quando um usuário busca acesso a um recurso externo, o firewall proxy captura a solicitação e a avalia de acordo com as diretrizes de segurança estabelecidas. Se a solicitação atender aos critérios de segurança, o firewall se conectará ao recurso em nome do usuário, garantindo apenas conexões seguras e permitidas.

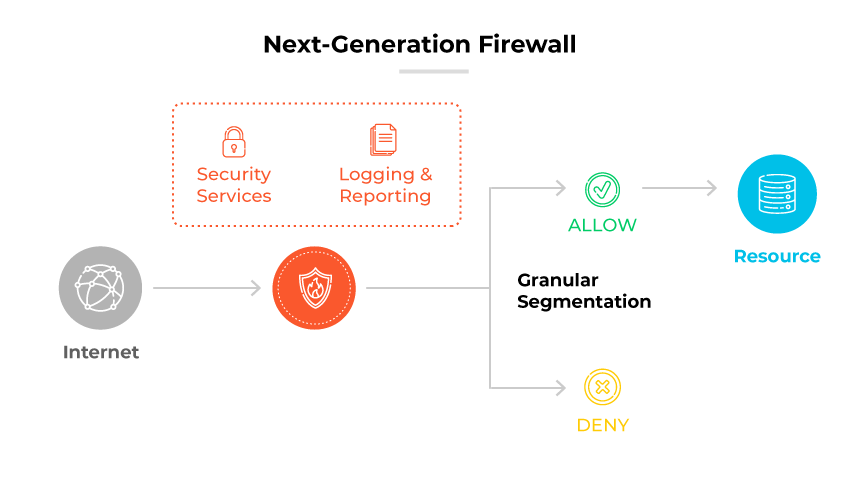

Firewall de próxima geração (NGFW)

Um NGFW, ou firewall de próxima geração, representa um avanço na tecnologia de segurança de rede. Ele amplia os recursos de um firewall convencional com estado ao incorporar recursos adicionais. Esses recursos normalmente incluem o reconhecimento de aplicativos, que permite que o NGFW detecte e controle o tráfego no nível do aplicativo, e sistemas integrados de detecção de intrusão (IDS) e sistemas de prevenção de intrusão (IPS) que funcionam para identificar e bloquear ameaças complexas.

Um NGFW opera aplicando políticas de segurança não apenas nos níveis tradicionais de porta e protocolo, mas também no nível de tráfego de aplicativos. Isso permite um controle mais granular sobre os pontos de entrada e saída de uma rede. Usando a percepção no nível do aplicativo, um NGFW pode impedir atividades potencialmente perigosas que poderiam contornar as proteções de um firewall padrão.

A funcionalidade do NGFW inclui a incorporação de inteligência de fora da rede para informar suas defesas. Essa inteligência de ameaças pode ajudar a identificar ameaças emergentes e melhorar a resposta do firewall a elas. Diferentemente dos firewalls tradicionais, os NGFWs melhoram a profundidade e a amplitude da segurança da rede e, ao mesmo tempo, simplificam a administração.

Tipos de firewalls definidos e explicados

O que é o perímetro da rede?

| Componentes do perímetro da rede | |

|---|---|

| Roteador de borda | Define a borda da rede privada, marcando a transição para a Internet pública. É o roteador final dentro do alcance de uma organização e conecta as redes internas às externas. |

| Firewall de perímetro | Posicionado logo após o roteador de fronteira, ele serve como o principal mecanismo de defesa contra os perigos que chegam. Esse componente filtra o tráfego nocivo que tenta se infiltrar na rede privada. |

| Sistema de prevenção de intrusão | O IDS monitora a rede em busca de atividades mal-intencionadas e alerta o sistema, enquanto o IPS bloqueia proativamente as ameaças detectadas para evitar possíveis ataques. |

| Zona Desmilitarizada (DMZ) | Atua como uma zona tampão segura entre a rede privada e o mundo externo, normalmente abrigando serviços acessíveis ao público, como servidores da Web e de e-mail, enquanto mantém a segurança da rede interna. |

O perímetro da rede define a borda da rede interna de uma organização. Ela representa a delimitação entre a rede interna e as redes externas, como a Internet. O perímetro da rede é onde as medidas de segurança são aplicadas para proteger a integridade da rede. No contexto dos firewalls de perímetro, o perímetro da rede é crucial, pois é onde os firewalls filtram o acesso não autorizado e as ameaças cibernéticas.

À medida que os ambientes de nuvem evoluem com a computação em nuvem e o acesso remoto, o conceito de perímetro de rede também se adapta. Apesar dessas mudanças, o papel fundamental do perímetro da rede em fornecer um limite seguro continua sendo parte integrante das estratégias de segurança de rede. É a linha de frente de defesa contra ameaças externas, em que vários componentes de segurança trabalham em conjunto para proteger os ativos digitais de uma organização.

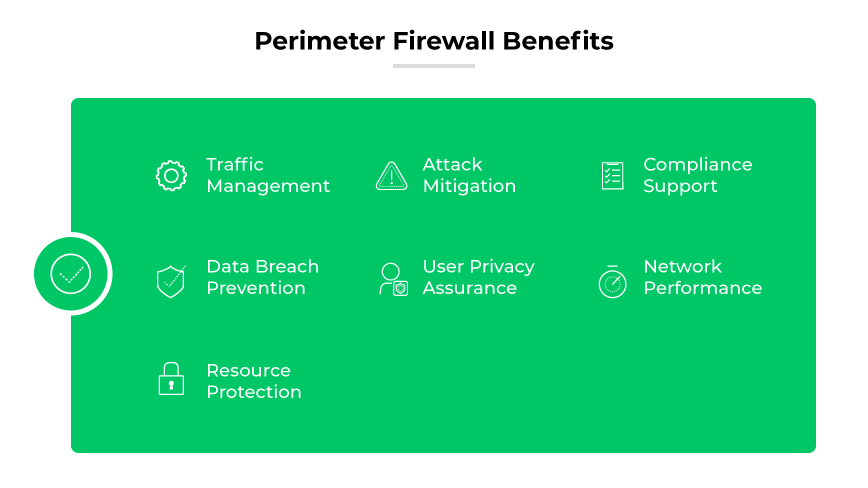

Benefícios do firewall de perímetro

Gerenciamento de tráfego

Os firewalls de perímetro regulam o fluxo de tráfego da rede, concedendo acesso apenas a pacotes de dados autorizados. Isso melhora a postura de segurança da rede e impede o acesso não autorizado.

Mitigação de ataques

Esses firewalls funcionam como um impedimento para várias ameaças cibernéticas, inclusive vírus e invasões. Ao bloquear atividades suspeitas, os firewalls de perímetro atenuam os possíveis ataques antes que eles comprometam a integridade da rede.

Suporte à conformidade

A implementação de firewalls de perímetro ajuda as organizações a cumprir as normas de proteção de dados, aplicando políticas de segurança e documentando o tráfego da rede.

Prevenção de violação de dados

Os firewalls de perímetro são fundamentais para evitar violações de dados. Eles atuam como a primeira linha de defesa contra ameaças externas que tentam acessar informações confidenciais.

Garantia de privacidade do usuário

Ao atuar como intermediários, os firewalls de perímetro aumentam a privacidade do usuário ocultando os detalhes da rede interna de entidades externas.

Desempenho da rede

Os firewalls de perímetro contribuem para manter o desempenho da rede, evitando que ela fique congestionada com tráfego prejudicial ou desnecessário.

Proteção de recursos

Esses firewalls protegem os recursos da rede, garantindo que apenas usuários e serviços verificados possam acessá-los, o que protege contra exploração e tempo de inatividade.

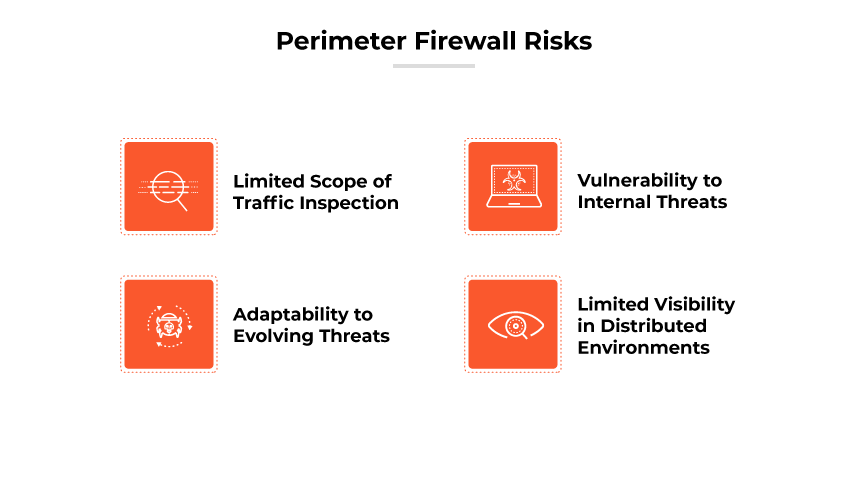

Riscos do firewall de perímetro

Escopo limitado da inspeção de tráfego

Os firewalls de perímetro inspecionam principalmente o tráfego de entrada e saída, conhecido como tráfego norte-sul. O tráfego que se move lateralmente dentro da rede, ou o tráfego leste-oeste, pode não ser monitorado, permitindo que ameaças internas não sejam detectadas.

Vulnerabilidade a ameaças internas

Embora os firewalls de perímetro sejam eficazes contra ameaças externas, eles não protegem inerentemente contra riscos internos da organização, como ameaças internas ou sistemas internos comprometidos.

Adaptabilidade às ameaças em constante evolução

À medida que as ameaças cibernéticas evoluem, os firewalls de perímetro podem ter dificuldades para se adaptar. Novas variedades de ataques e estratégias, especialmente aquelas voltadas para serviços em nuvem e infraestruturas complexas, podem, às vezes, contornar as defesas tradicionais de firewall.

Visibilidade limitada em ambientes distribuídos

À medida que as organizações adotam cada vez mais serviços em nuvem e arquiteturas descentralizadas, o perímetro tradicional da rede se expande e se torna menos definido. Isso torna mais difícil para os firewalls de perímetro fornecerem proteção abrangente. Essa mudança exige que as organizações adotem controles de segurança que possam operar de forma eficaz em um ambiente de rede disperso.

Firewall de perímetro vs. Firewall de cliente

| Firewall de perímetro vs. Firewall de cliente | ||

|---|---|---|

| Parâmetros | Firewall de perímetro | Firewall do cliente |

| Colocação | Integrado aos limites ou segmentos internos da rede | Instalado individualmente em hosts separados |

| Fator de forma | Dispositivo físico de hardware | Soluções baseadas em software |

| Desempenho | Otimização para alta taxa de transferência e baixa latência | Depende dos recursos do sistema host e pode ser menos robusto |

| Casos de uso | Utilizado predominantemente em estruturas de redes organizacionais | Adequado para dispositivos de computação pessoal e em redes de negócios menores |

| Segmentação de rede | Facilita a segmentação no perímetro, controlando o tráfego entre as VLANs | Fornece microssegmentação, gerenciando o tráfego por host |

| Gerenciamento | Gerenciado de forma centralizada, geralmente por meio de servidores dedicados de gerenciamento de firewall | O gerenciamento pode ser mais complexo com vários hosts distribuídos |

| Segurança | É difícil para entidades externas contornarem as defesas baseadas em rede | Se a integridade do host for comprometida, o software mal-intencionado poderá desativar o firewall local |

Os firewalls de perímetro funcionam na borda de uma rede, servindo como um gatekeeper para todo o tráfego de entrada e saída. Sua função é proteger a infraestrutura da rede e impedir o acesso não autorizado. Os firewalls de perímetro protegem vários sistemas dentro da rede, gerenciando e monitorando os pontos de acesso que se conectam a redes externas, como a Internet.

Os firewalls de cliente, por outro lado, são instalados em dispositivos ou hosts individuais e controlam a troca de dados de e para essas máquinas específicas. Ao contrário dos firewalls de perímetro que protegem toda a rede, os firewalls de cliente fornecem proteção localizada para sistemas individuais. Isso significa que, mesmo quando um dispositivo se move para fora do perímetro da rede protegida, o firewall do cliente permanece ativo, protegendo continuamente o sistema contra ameaças.

A distinção entre esses dois tipos de firewalls é significativa em termos de implantação e escopo de proteção. Um firewall de perímetro atua como a primeira linha de defesa contra ameaças externas à rede. Os firewalls do cliente oferecem uma segunda camada de segurança, protegendo os sistemas individuais contra possíveis vulnerabilidades internas e externas. Cada um deles desempenha um papel crucial em uma estratégia de segurança de rede abrangente.

Firewall de perímetro vs. Firewall de data center

| Firewall de perímetro vs. Firewall de data center | ||

|---|---|---|

| Firewall de perímetro | Firewall do data center | |

| Arquitetura | Proteção da camada de rede para a borda externa de uma rede | Firewall de camada de rede com estado, multilocatário, utilizando SDN de 5 tuplas |

| Direção do tráfego | Protege principalmente o tráfego Norte-Sul, que entra e sai da rede | Protege o tráfego Leste-Oeste em redes virtuais, bem como o tráfego Norte-Sul |

| Finalidade | Proteção contra ataques externos | Protegendo máquinas virtuais e proporcionando agilidade para ambientes dinâmicos de data center |

| Casos de uso | Segurança geral de rede no perímetro | Proteção de data centers virtualizados com alocação flexível de recursos |

Os firewalls de perímetro são implantados nos limites da rede, onde controlam o acesso aos recursos por meio do monitoramento e da filtragem do tráfego de entrada e saída. Esses firewalls bloqueiam o acesso não autorizado de fontes externas, protegendo a rede de uma ampla gama de ataques originados de fora da rede.

Os firewalls do data center, por outro lado, protegem especificamente o ambiente do data center, que geralmente inclui uma grande quantidade de máquinas virtuais (VMs). Eles lidam com o tráfego interno, também conhecido como tráfego leste-oeste, e podem se adaptar dinamicamente às mudanças no data center, como a migração de VMs. Essa agilidade é fundamental, dada a natureza dinâmica dos data centers virtualizados modernos, que podem reconfigurar com frequência os recursos virtuais.

A principal diferença entre os dois está em suas funções especializadas e nos tipos de tráfego que gerenciam. Enquanto os firewalls de perímetro se preocupam principalmente com o tráfego norte-sul - dados que entram e saem da rede -, os firewalls de data center fornecem controle granular sobre o tráfego dentro do próprio data center, garantindo a segurança mesmo quando o cenário virtual muda.

Perguntas frequentes sobre o firewall de perímetro

Um firewall interno protege o tráfego dentro de uma rede, enquanto um firewall de perímetro protege contra ameaças externas na borda da rede.

Não há nenhuma diferença fundamental; "firewall externo" é outro termo para um firewall de perímetro, que protege o limite da rede.

Um firewall de perímetro e um firewall de borda são sinônimos, ambos posicionados na borda da rede para filtrar o tráfego de entrada e saída.

Uma rede de perímetro, também conhecida como zona desmilitarizada (DMZ), isola os serviços voltados para o exterior da rede interna para aumentar a segurança.

Um firewall de aplicativo da Web (WAF) protege especificamente os aplicativos da Web filtrando e monitorando o tráfego HTTP entre um aplicativo da Web e a Internet.

Sim, um firewall pode ter componentes ou configurações externas (voltadas para o tráfego externo) e internas (protegendo segmentos de rede internos).

Os pontos fracos incluem escopo limitado de inspeção de tráfego, vulnerabilidade a ameaças internas, adaptabilidade a ameaças em evolução, visibilidade limitada em ambientes distribuídos.

A segurança do perímetro falha quando não consegue acompanhar o ritmo das ameaças avançadas e persistentes que exploram as vulnerabilidades internas ou contornam as defesas do perímetro.