-

- Como funciona um firewall de filtragem de pacotes?

- Casos de uso de firewall de filtragem de pacotes

- Benefícios do firewall de filtragem de pacotes

- Desafios do firewall de filtragem de pacotes

- Tipos de firewalls de filtragem de pacotes

- Comparação dos firewalls de filtragem de pacotes com outras tecnologias de segurança

- Perguntas frequentes sobre firewall com filtragem de pacotes

Tabela de conteúdo

-

Tipos de firewalls definidos e explicados

- Quais são os diferentes tipos de firewalls?

- Recursos dos firewalls modernos

- Tipos de firewall por sistemas protegidos

- Tipos de firewall por fator de forma

- Tipos de firewall por posicionamento na infraestrutura de rede

- Tipos de firewall por método de filtragem de dados

- Como escolher o firewall certo para uma rede empresarial

- Perguntas frequentes sobre os tipos de firewall

-

O que é um firewall de perímetro?

- Como funciona um firewall de perímetro?

- Tipos de firewalls de perímetro

- O que é o perímetro da rede?

- Benefícios do firewall de perímetro

- Riscos do firewall de perímetro

- Firewall de perímetro vs. Firewall de cliente

- Firewall de perímetro vs. Firewall de data center

- Perguntas frequentes sobre o firewall de perímetro

- O que é um firewall de rede?

O que é um firewall de filtragem de pacotes?

Tabela de conteúdo

Um firewall de filtragem de pacotes é um dispositivo de segurança de rede que filtra os pacotes de entrada e saída da rede com base em um conjunto predefinido de regras.

As regras geralmente se baseiam em endereços IP, números de porta e protocolos. Ao inspecionar os cabeçalhos do pacote, o firewall decide se ele corresponde a uma regra permitida; caso contrário, ele bloqueia o pacote. O processo ajuda a proteger as redes e a gerenciar o tráfego, mas não inspeciona o conteúdo dos pacotes em busca de possíveis ameaças.

Como funciona um firewall de filtragem de pacotes?

Esse tipo de firewall opera em um nível fundamental, aplicando um conjunto de regras predeterminadas a cada pacote de rede que tenta entrar ou sair da rede. Essas regras são definidas pelo administrador da rede e são essenciais para manter a integridade e a segurança da rede.

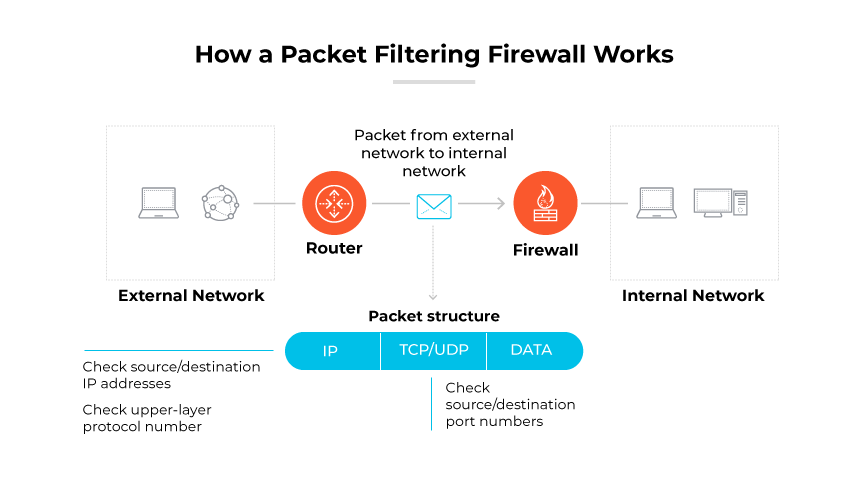

Os firewalls de filtragem de pacotes usam dois componentes principais em cada pacote de dados para determinar sua legitimidade: o cabeçalho e a carga útil.

O cabeçalho do pacote inclui o endereço IP de origem e destino, revelando a origem e o endpoint pretendido do pacote. Protocolos como TCP, UDP e ICMP definem regras de engajamento para a jornada do pacote. Além disso, o firewall examina os números das portas de origem e destino, que são semelhantes às portas pelas quais os dados trafegam. Certos sinalizadores no cabeçalho do TCP, como um sinal de solicitação de conexão, também são inspecionados. A direção do tráfego (de entrada ou de saída) e a interface de rede (NIC) específica pela qual os dados estão passando são levadas em conta no processo de tomada de decisão do firewall.

Os firewalls de filtragem de pacotes podem ser configurados para gerenciar o tráfego de entrada e de saída, fornecendo um mecanismo de segurança bidirecional. Isso garante que o acesso não autorizado seja impedido por fontes externas que tentam acessar a rede interna e por ameaças internas que tentam se comunicar com o exterior.

Casos de uso de firewall de filtragem de pacotes

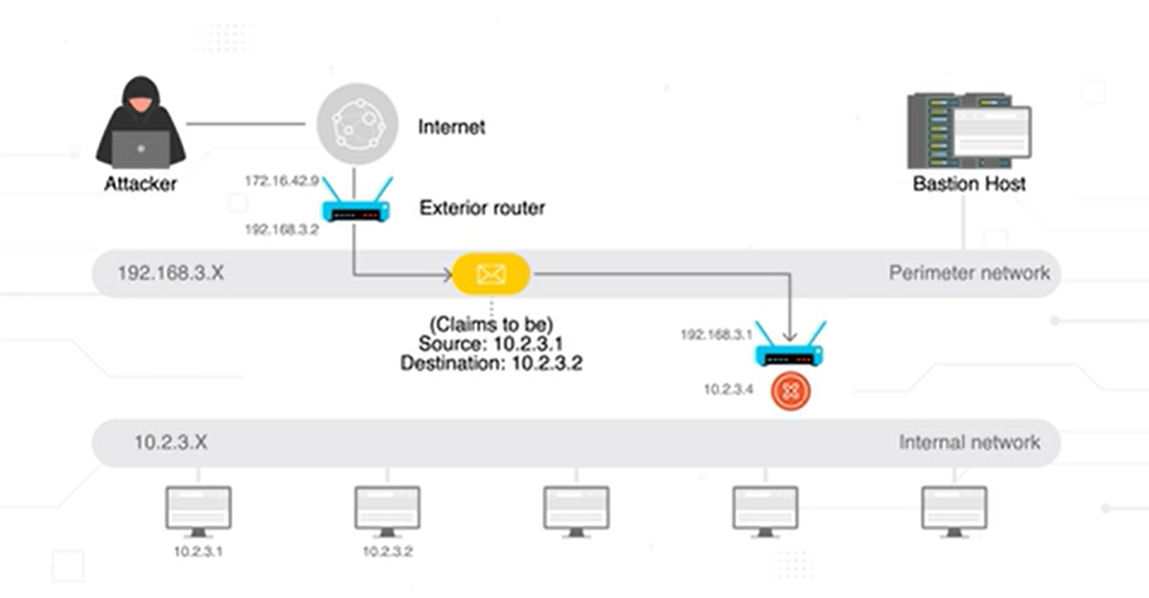

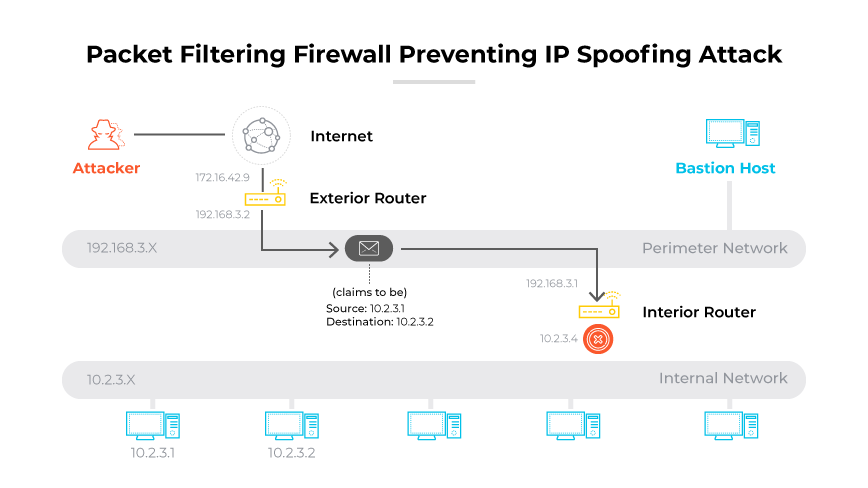

Um dos principais casos de uso do firewall de filtragem de pacotes é a prevenção de ataques de falsificação de IP, em que o firewall examina os endereços IP de origem dos pacotes recebidos. Ao garantir que os pacotes sejam originados de fontes esperadas e confiáveis, o firewall pode impedir que os invasores se passem por entidades legítimas dentro da rede. Isso é particularmente importante para as defesas de perímetro.

Além da segurança, os firewalls de filtragem de pacotes são usados para gerenciar e otimizar o fluxo de tráfego da rede. Ao configurar regras que refletem as políticas da rede, esses firewalls podem limitar o tráfego entre diferentes sub-redes dentro da empresa. Limitar o tráfego entre diferentes sub-redes ajuda a conter possíveis violações e a segmentar os recursos da rede de acordo com as necessidades departamentais ou os níveis de sensibilidade.

Outro caso de uso dos firewalls de filtragem de pacotes são os cenários em que a velocidade e a eficiência dos recursos são valorizadas. Devido à sua natureza menos intensiva em termos de computação, os firewalls de filtragem de pacotes podem processar rapidamente o tráfego sem sobrecarga significativa.

Benefícios do firewall de filtragem de pacotes

Eficiência em alta velocidade

Um dos principais benefícios dos firewalls de filtragem de pacotes é sua capacidade de tomar decisões rápidas. Ao operar na camada da rede, eles aceitam ou rejeitam rapidamente os pacotes com base em regras definidas sem a necessidade de inspeção profunda de pacotes. Isso resulta em um processamento muito rápido, permitindo um fluxo de tráfego de rede eficiente e chances reduzidas de gargalos.

Operação transparente

Os firewalls de filtragem de pacotes são projetados para serem transparentes para o usuário final. Eles operam de forma autônoma, aplicando regras ao tráfego da rede sem exigir intervenção ou notificação do usuário, a menos que um pacote seja descartado. A transparência garante que as medidas de segurança da rede não impeçam a experiência do usuário nem exijam treinamento extensivo para os usuários finais.

Eficiência de custo

Os firewalls de filtragem de pacotes são econômicos. Eles geralmente são integrados aos roteadores de rede, o que elimina a necessidade de dispositivos de firewall separados.

Simplicidade inicial e facilidade de uso

A facilidade de uso já foi considerada uma vantagem dos firewalls de filtragem de pacotes. Normalmente, eles não exigem uma configuração complexa.

Desafios do firewall de filtragem de pacotes

Recursos limitados de registro em log

Uma das principais desvantagens dos firewalls de filtragem de pacotes é a limitação dos recursos de registro. Esses sistemas geralmente registram informações mínimas sobre o tráfego da rede, o que pode ser um problema de conformidade para empresas sujeitas a padrões rígidos de proteção de dados. Sem um registro abrangente, a identificação de padrões de atividades suspeitas torna-se mais desafiadora, podendo deixar vulnerabilidades de segurança sem solução.

Inflexibilidade

Os firewalls de filtragem de pacotes não são conhecidos por sua flexibilidade. Eles são projetados para monitorar detalhes específicos, como endereços IP ou números de porta, mas esse é um escopo limitado no contexto mais amplo do gerenciamento moderno de acesso à rede. Os firewalls avançados oferecem maior visibilidade e controle, ajustando-se dinamicamente às preocupações de segurança em constante evolução. Os filtros de pacotes exigem configuração e manutenção manuais.

Menos seguro

Em comparação com firewalls mais avançados, os firewalls de filtragem de pacotes são menos seguros. Eles baseiam suas decisões de filtragem em informações superficiais, como endereços IP e números de porta, sem considerar o contexto dos dispositivos dos usuários ou o uso de aplicativos. Sua incapacidade de inspecionar além do exterior do pacote significa que não podem identificar ou bloquear cargas úteis que contenham código mal-intencionado, tornando-os suscetíveis à falsificação de endereços e a outros ataques sofisticados.

Operação sem estado

A natureza fundamentalmente sem estado dos firewalls de filtragem de pacotes limita sua capacidade de proteção contra ameaças complexas. Como eles tratam cada pacote isoladamente, não se lembram de ações passadas, o que é uma deficiência quando se trata de garantir continuamente a segurança. Essa falta de conhecimento do estado pode permitir que as ameaças passem despercebidas se as regras do firewall não forem meticulosamente elaboradas e atualizadas.

Difícil de gerenciar

Os firewalls de filtragem de pacotes podem oferecer facilidade de uso no início, mas podem rapidamente se tornar difíceis de gerenciar à medida que o tamanho e a complexidade da rede aumentam. Os conjuntos de regras devem ser configurados e atualizados manualmente, aumentando a carga de trabalho das equipes de segurança e o potencial de erro humano. A falta de automação no gerenciamento de ameaças e na inspeção de pacotes complica ainda mais a tarefa de manter um ambiente de rede seguro.

Incompatibilidade de protocolo

Outro desafio é a incompatibilidade com determinados protocolos que os firewalls de filtragem de pacotes enfrentam. Os protocolos que exigem alocação dinâmica de portas ou manutenção de informações de estado podem apresentar dificuldades. Essa limitação pode impedir o uso de serviços legítimos e complicar a aplicação da política de segurança.

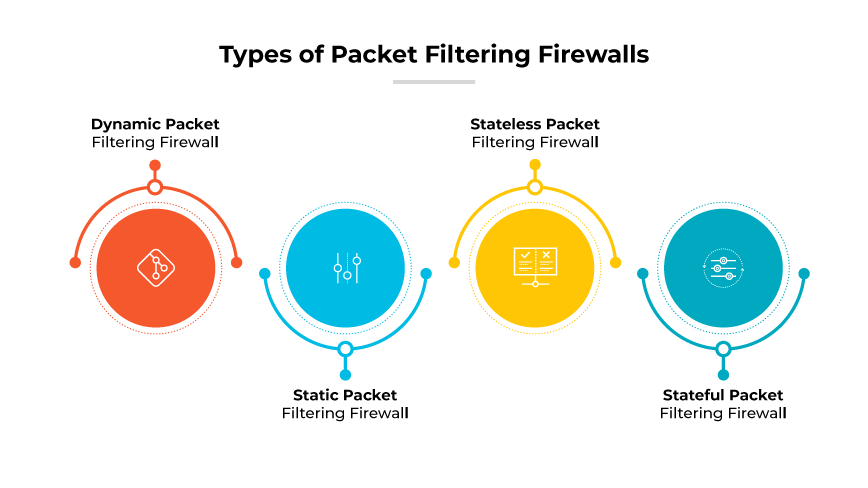

Tipos de firewalls de filtragem de pacotes

Firewall com filtragem dinâmica de pacotes

Os firewalls de filtragem dinâmica de pacotes são adaptáveis e podem modificar as regras com base nas condições de tráfego da rede. Eles permitem uma abordagem mais flexível da segurança de rede. Os firewalls de filtragem dinâmica de pacotes podem ser úteis para lidar com protocolos de transferência que alocam portas dinamicamente. Os firewalls de filtragem dinâmica de pacotes são benéficos porque podem abrir e fechar portas conforme necessário, o que aumenta a segurança sem sacrificar a funcionalidade de aplicativos como o FTP.

Firewall com filtragem estática de pacotes

Os firewalls de filtragem estática de pacotes são caracterizados por sua configuração fixa. Os administradores definem manualmente as regras que permanecem inalteradas, a menos que sejam atualizadas por intervenção humana. Esse tipo de firewall é prático para redes menores com padrões de tráfego consistentes, em que a sobrecarga administrativa de mudanças frequentes de regras não é viável. Os firewalls estáticos são simples e confiáveis, fornecendo um nível básico de segurança que pode ser suficiente para ambientes de rede menos complexos.

Firewall com filtragem de pacotes sem estado

Os firewalls de filtragem de pacotes sem estado avaliam cada pacote isoladamente, sem considerar os pacotes anteriores ou futuros. Eles se baseiam em regras predeterminadas para gerenciar o acesso à rede, oferecendo uma solução rápida e leve. No entanto, a falta de compreensão contextual pode tornar os firewalls sem estado menos seguros, pois eles não conseguem detectar padrões no tráfego mal-intencionado que poderiam indicar um ataque sofisticado.

Firewall com filtragem de pacotes stateful

Os firewalls de filtragem de pacotes stateful mantêm um registro das conexões ativas e tomam decisões com base no estado do tráfego da rede. Isso significa que eles podem identificar e permitir pacotes que fazem parte de uma conexão estabelecida, o que aumenta a segurança ao impedir o acesso não autorizado que um sistema sem estado poderia não detectar. Os firewalls stateful oferecem um nível mais alto de segurança.

Tipos de firewalls definidos e explicados

Comparação dos firewalls de filtragem de pacotes com outras tecnologias de segurança

Firewall de filtragem de pacotes vs. servidor proxy

Os servidores proxy funcionam como intermediários entre os usuários e a Internet, oferecendo uma camada diferente de segurança em comparação com os firewalls de filtragem de pacotes. Ao contrário dos filtros de pacotes, que operam no nível da rede, os proxies trabalham na camada do aplicativo, examinando e manipulando o tráfego para aplicativos específicos. Os proxies podem tornar anônimo o tráfego da rede interna e gerenciar as conexões de forma mais granular. Eles oferecem um nível mais alto de filtragem de conteúdo e autenticação de usuário, que os firewalls de filtragem de pacotes não suportam inerentemente. A combinação da filtragem de pacotes com um proxy pode gerar uma estrutura de segurança mais abrangente, protegendo contra uma gama mais ampla de ameaças ao abordar as limitações dos firewalls de filtragem de pacotes.

Firewall de filtragem de pacotes vs. firewall de inspeção estável

Os firewalls de inspeção stateful representam um avanço em relação aos firewalls tradicionais de filtragem de pacotes, pois mantêm a consciência do contexto do tráfego da rede. Eles monitoram o estado das conexões ativas e tomam decisões com base na sequência e no estado dos pacotes. Isso permite que eles detectem e evitem vários tipos de ataques que um simples firewall de filtragem de pacotes pode não detectar, como os que exploram conexões estabelecidas. Enquanto os filtros de pacotes permitem ou negam rapidamente os pacotes com base apenas nas informações do cabeçalho, a inspeção com estado cria um fluxo de controle dinâmico para uma avaliação mais precisa e segura dos pacotes de dados.

Firewall de filtragem de pacotes vs. gateway de nível de circuito

Os gateways de nível de circuito fornecem mecanismos de segurança na camada de sessão, o que os torna hábeis em verificar a legitimidade das sessões sem inspecionar o conteúdo de cada pacote. Eles diferem dos firewalls de filtragem de pacotes porque garantem que todas as sessões sejam legítimas e que os pacotes façam parte de uma conexão conhecida. Esse método acrescenta uma camada adicional de segurança ao rastrear o estado da sessão das conexões, o que pode evitar certos tipos de ataques à rede que não envolvem falsificação de pacotes, mas exploram os pontos fracos dos protocolos de gerenciamento de sessão. Os gateways de nível de circuito são particularmente eficazes em ambientes em que a integridade da sessão é mais crítica do que a inspeção granular do conteúdo do pacote.

Perguntas frequentes sobre firewall com filtragem de pacotes

Um firewall de filtragem de pacotes é um dispositivo de segurança de rede que controla o tráfego de entrada e saída da rede com base em regras de segurança predeterminadas.

Ele inspeciona o cabeçalho de cada pacote de dados e o permite ou bloqueia com base em regras definidas para endereços de origem e destino, portas e protocolos.

Os firewalls de filtragem de pacotes oferecem processamento de alta velocidade, transparência operacional e eficiência de custo, aproveitando a infraestrutura de roteamento existente.

Um exemplo de filtragem de pacotes é um roteador configurado para permitir o tráfego HTTP pela porta 80, mas bloquear o tráfego FTP pela porta 21.

As limitações incluem a vulnerabilidade à falsificação de IP, a natureza sem estado que oferece menos contexto e a falta de inspeção detalhada de pacotes.

Um firewall filtra o tráfego usando conjuntos de regras, controlando o fluxo de dados com base em endereços de origem e destino, portas e protocolos.