-

- O que faz um firewall?

- Tipos de firewalls

- Recursos de firewall

- Benefícios dos firewalls

- Desafios do firewall

- Ameaças e vulnerabilidades do firewall

- Configuração do firewall

- Arquitetura de firewall

- Regras de firewall

- Práticas recomendadas de firewall

- O que é firewall como serviço (FWaaS)?

- Comparação de firewalls com outras tecnologias de segurança

- História dos firewalls

- Perguntas frequentes

Tabela de conteúdo

-

A história dos firewalls | Quem inventou o firewall?

- Linha do tempo da história do firewall

- Ancient History-1980s (História Antiga-1980): Antecessores do firewall

- 1990s: Primeira geração de firewalls: firewalls de filtragem de pacotes

- Início dos anos 2000: Segunda geração de firewalls - firewalls fatídicos

- 2008: Terceira geração de firewalls - Firewalls de próxima geração

- 2020: Quarta geração de firewalls - NGFWs com tecnologia ML

- Perguntas frequentes sobre a história dos firewalls

O que é um firewall? | Definição de firewall

Um firewall é uma solução de segurança de rede que monitora e regula o tráfego com base em regras de segurança definidas e aceita, rejeita ou descarta o tráfego de acordo.

Tabela de conteúdo

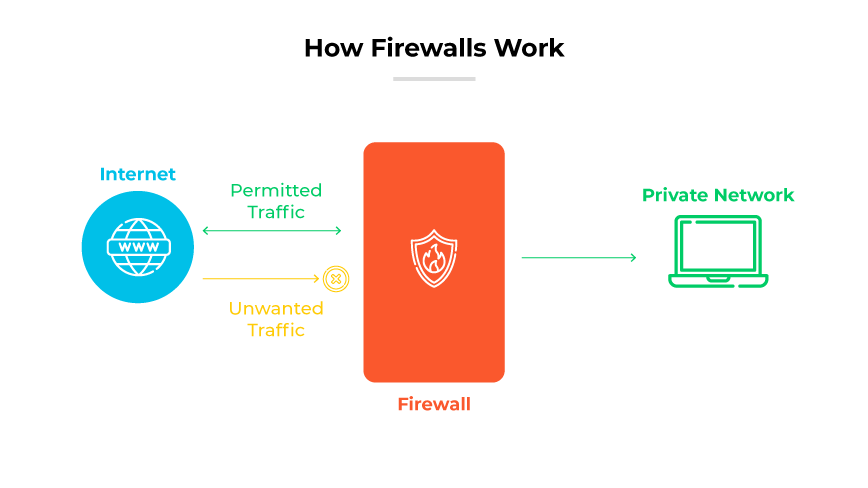

Os firewalls funcionam como barreiras entre as redes privadas e externas, verificando e filtrando dados com base em regras de segurança definidas. Usando essas regras, os firewalls decidem se devem permitir, bloquear ou descartar os dados para proteger a rede. Os fatores de forma incluem hardware, software ou uma combinação de ambos. Esse processo garante que apenas o tráfego seguro e legítimo tenha acesso.

O que faz um firewall?

A função de um firewall é proteger os hosts da rede, monitorando e gerenciando o fluxo de tráfego. Os hosts de rede são dispositivos (por exemplo, computadores) que se comunicam em uma rede. Suas trocas podem ocorrer dentro de uma rede interna ou entre redes internas e externas.

A função de um firewall na segurança cibernética é fundamental. Ele funciona como a primeira linha de defesa, examinando e controlando o tráfego da rede para impedir possíveis ameaças cibernéticas. Ao manter uma barreira vigilante entre redes confiáveis e não confiáveis, os sistemas de firewall são essenciais para garantir a segurança digital dos ativos e dados de uma organização.

Os firewalls filtram e examinam os pacotes de acordo com seus conjuntos de regras. Se um pacote não atender aos critérios estabelecidos, a entrada será negada. Um pacote é uma parte formatada de dados equipada para transmissão on-line. Os pacotes transportam todos os dados transferidos pela Internet. Eles contêm dados essenciais, informações sobre a origem dos dados, a porta de destino e outros detalhes relevantes.

A inspeção de pacotes stateful é um conceito fundamental. Cada pacote é examinado dentro do contexto de sua sessão de origem. Isso garante que a jornada de cada pacote - origem, destino e caminho percorrido - seja conhecida, permitindo uma avaliação abrangente contra possíveis ameaças.

Os firewalls dependem de várias tecnologias e metodologias para distinguir o tráfego legítimo da rede de atividades potencialmente mal-intencionadas. Basicamente, o acesso com privilégios mínimos estipula que as entidades devem acessar apenas o que precisam. Ao definir políticas alinhadas com esse princípio, os usuários não introduzem ameaças inadvertidamente.

Eles também realizam uma inspeção rigorosa do tráfego. Eles comparam os dados recebidos com bancos de dados de assinaturas de ameaças conhecidas. Se o tráfego estiver alinhado com um padrão de ameaça conhecido, ele será bloqueado. É importante observar que confiar apenas em assinaturas conhecidas não é suficiente devido à natureza dinâmica das ameaças cibernéticas. As soluções devem atualizar constantemente os bancos de dados com os padrões de ameaças emergentes e empregar métodos avançados para detectar ameaças não vistas anteriormente.

A maneira pela qual um firewall trata o tráfego de entrada e saída da rede é diferente. O tráfego de entrada, ou norte-sul, vem de fontes externas, como a Internet. Como esse tráfego pode conter URLs mal-intencionados ou malware, os firewalls o inspecionam minuciosamente, verificando se há ameaças e garantindo que nenhum elemento nocivo ultrapasse o perímetro. O tráfego leste-oeste, ou interno, move-se entre diferentes seções de uma rede interna. Embora possa parecer mais seguro, é fundamental inspecionar esse tráfego porque as ameaças podem contornar o perímetro ou entrar por outros meios.

O senhor pode se aprofundar no modo como os firewalls examinam e filtram o tráfego da rede para garantir que apenas o tráfego autorizado e seguro passe por eles lendo O que faz um firewall?. | Como os firewalls funcionam.

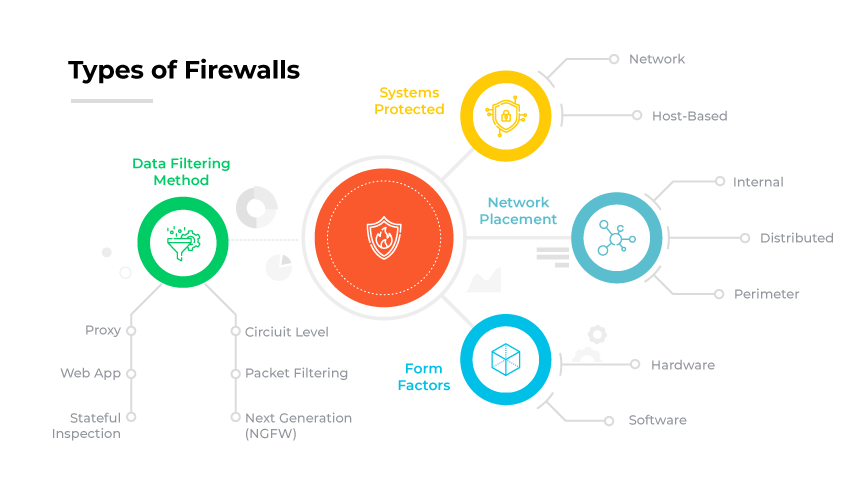

Tipos de firewalls

Normalmente, os firewalls são categorizados com base nos sistemas que protegem, nos fatores de forma, no posicionamento em uma infraestrutura de rede ou na forma como filtram os dados.

Tipos de firewall por sistemas protegidos

Firewall de rede

Protege toda a rede, monitorando e controlando o tráfego de entrada e saída com base em políticas de segurança predeterminadas.

Firewall baseado em host

Instalados em dispositivos ou hosts individuais, eles monitoram o tráfego de entrada e saída desse dispositivo específico.

Tipos de firewall por fator de forma

Firewall de hardware

Um firewall de hardware é um dispositivo físico e individual instalado entre os elementos da rede e os dispositivos conectados.

Firewall de software

Um firewall de software é um fator de forma de software em vez de um dispositivo físico, que pode ser implantado em servidores ou máquinas virtuais para proteger ambientes de nuvem.

Os tipos incluem firewalls de contêiner, firewalls virtuais (também conhecidos como firewalls de nuvem) e firewalls de serviço gerenciado.

Descubra como os firewalls de software podem ser implantados em servidores ou máquinas virtuais para proteger ambientes de nuvem, lendo nosso artigo, O que é um firewall de software?

Tipos de firewall por posicionamento na infraestrutura de rede

Firewall interno

Eles são posicionados dentro de uma rede, e não na borda, para proteger contra ameaças internas.

Firewall distribuído

Essa é uma abordagem dimensionável, em que as soluções são distribuídas em vários dispositivos ou servidores.

Firewall de perímetro

Colocado na borda ou no limite de uma rede, esse firewall controla o tráfego que entra ou sai da rede.

Tipos de firewall por método de filtragem de dados

Firewall de próxima geração (NGFW)

Uma tecnologia mais sofisticada, o NGFW combina recursos tradicionais com funcionalidades avançadas, como sistemas de prevenção de intrusão (IPS) e inspeção de tráfego criptografado.

Firewall de filtragem de pacotes

Essa tecnologia examina cada pacote de dados enviado à rede. Se o pacote corresponder a um conjunto de regras de segurança estabelecido, ele será permitido; caso contrário, será negado.

Gateway de nível de circuito

Funcionando na camada de sessão, eles garantem a validade dos pacotes em uma tentativa de conexão. Uma vez validada, é permitida uma conexão persistente entre as redes.

Firewall de aplicativo da Web

Projetada especificamente para proteger aplicativos da Web, essa solução filtra, monitora e bloqueia o tráfego HTTP de e para aplicativos da Web, defendendo contra ameaças como script entre sites e injeção de SQL.

Firewall proxy

Operando na camada de aplicativos, essa solução atua como intermediária para as solicitações dos clientes. Ele avalia as solicitações em relação a um conjunto de regras de segurança e bloqueia ou permite de acordo.

Firewall de inspeção de estado

Ao contrário dos firewalls sem estado, eles se lembram de conexões ativas anteriores. As decisões são baseadas em regras e contextos definidos, acompanhando o estado das conexões ativas.

Descubra mais detalhes sobre cada tipo de firewall lendo nosso artigo, Tipos de firewalls definidos e explicados.

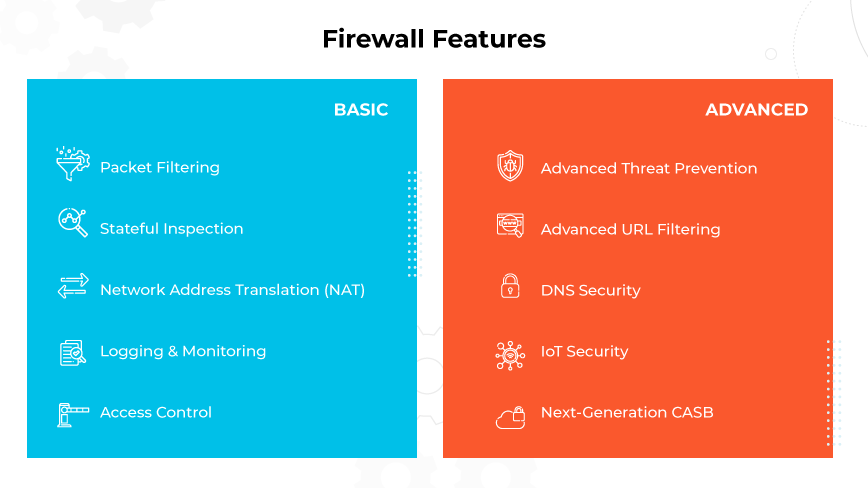

Recursos de firewall

Com a evolução dos tempos, os métodos de proteção empresarial devem se adaptar. É importante observar que os firewalls tradicionais fornecem defesa básica, mas os firewalls de próxima geração (NGFWs), incluindo as versões com tecnologia ML, refletem as ameaças digitais avançadas de hoje. Esses firewalls combinam tecnologias antigas e novas para aumentar a segurança da rede.

Recursos básicos do firewall

Filtragem de pacotes

A filtragem de pacotes avalia os pacotes de dados quando eles passam pelo firewall. Com base em critérios predeterminados, como endereços IP de origem e destino ou números de porta, o firewall decide se permite ou bloqueia cada pacote.

Inspeção de estado

A inspeção de estado monitora as conexões ativas de uma rede. Ao rastrear o estado e os atributos de cada pacote de dados, ele garante que somente o tráfego legítimo passe por ele, aumentando a segurança.

Tradução de endereços de rede (NAT)

O NAT modifica o endereço IP de origem ou destino dos pacotes de dados. Isso não apenas conserva os endereços IP, mas também oculta as estruturas internas da rede, tornando mais difícil para os possíveis invasores obterem informações sobre a rede.

Registro e monitoramento

O logging mantém registros das atividades da rede. Isso fornece informações sobre os padrões de tráfego, ajudando na avaliação de vulnerabilidades e facilitando respostas oportunas a possíveis violações de segurança.

Controle de acesso

O controle de acesso regula quais entidades podem se comunicar com o sistema. Ao definir um conjunto de regras, os firewalls determinam quais usuários, sistemas ou endereços IP têm acesso concedido ou negado aos recursos da rede.

Recursos avançados de firewall

Prevenção avançada contra ameaças

Os firewalls modernos incorporam a Advanced Threat Prevention para neutralizar instantaneamente os ataques de dia zero. Usando mecanismos de aprendizagem profunda em linha, esse recurso oferece defesa superior contra novas tentativas de exploração e mecanismos de comando e controle. Ele também oferece suporte à automação de fluxos de trabalho para formatos de assinatura amplamente aceitos.

Advanced URL Filtering (Filtragem avançada de URL)

O Advanced URL Filtering em produtos de firewall de última geração emprega o aprendizado profundo em linha para analisar o tráfego da Web em tempo real. Essa tecnologia bloqueia efetivamente ameaças conhecidas e novas baseadas na web, como phishing e malware, garantindo uma experiência de navegação mais segura.

Segurança de DNS

O DNS Security, encontrado na tecnologia de firewall contemporânea, utiliza análise preditiva e aprendizado de máquina para impedir ataques sofisticados que utilizam o DNS. Sua forte integração com o firewall automatiza as proteções, fornecendo insights mais profundos sobre as ameaças e eliminando a necessidade de ferramentas separadas.

Segurança de IoT

O IoT Security oferece uma abordagem robusta de segurança Zero Trust para dispositivos IoT, combinando visibilidade, prevenção e aplicação. Com a integração do aprendizado de máquina, os firewalls modernos podem segmentar as redes com base no contexto, reduzindo o risco e protegendo os dispositivos IoT e de TI contra várias ameaças.

CASBs de próxima geração

A atual tecnologia de firewall apresenta o CASB de próxima geração para proteger os aplicativos SaaS em tempo real nas empresas. Diferentemente das soluções CASB tradicionais, a próxima geração oferece proteção abrangente de dados, acomodando as necessidades em evolução das forças de trabalho distribuídas.

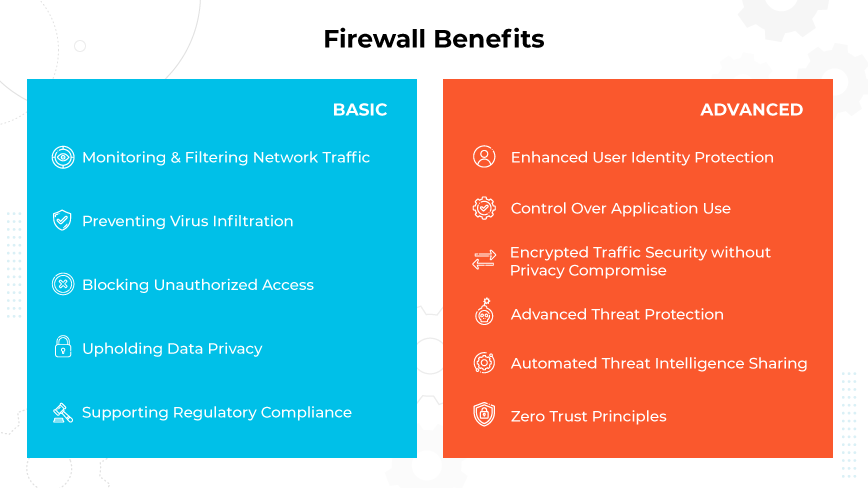

Benefícios dos firewalls

Benefícios básicos do firewall

Monitoramento e filtragem do tráfego da rede

Um firewall supervisiona todos os pacotes de dados em uma rede, usando principalmente a inspeção de estado para monitorar as conexões ativas. Atuando como uma barreira inicial, ele filtra as informações recebidas, garantindo que dados ou padrões prejudiciais sejam bloqueados, protegendo assim a rede interna.

Prevenção da infiltração de vírus

Os firewalls, juntamente com o software antivírus, fornecem uma barreira eficaz contra a evolução dos vírus. Ao analisar os cabeçalhos dos pacotes de dados, eles identificam e neutralizam padrões mal-intencionados. Os firewalls de próxima geração (NGFW) elevam ainda mais essa defesa, capturando até mesmo os vírus mais avançados.

Bloqueio de acesso não autorizado

Dado o aumento das tentativas de acesso não autorizado, os firewalls funcionam como guardiões de todos os pontos de entrada digitais. Os firewalls de rede, em particular, utilizam controles de acesso para garantir que apenas fontes confiáveis interajam com o sistema.

Proteção da privacidade dos dados

Os firewalls examinam os dados que entram ou saem de uma rede, garantindo que o acesso não autorizado seja impedido e que os dados privados permaneçam confidenciais. Eles são essenciais para proteger informações comerciais confidenciais contra ameaças externas no cenário digital.

Apoio à conformidade regulatória

Os firewalls reforçam a proteção rigorosa dos dados, controlando e registrando o acesso a informações confidenciais. Esses registros servem como evidência vital para auditorias regulatórias. Ao manter a integridade dos dados e oferecer registros verificáveis, os firewalls ajudam as organizações a manter a conformidade e a promover a confiança.

Benefícios do firewall avançado

Proteção aprimorada da identidade do usuário

Os firewalls modernos identificam os usuários com precisão, garantindo que as políticas de segurança atendam às necessidades específicas da empresa. Esse controle refinado permite que apenas determinados grupos de usuários executem tarefas específicas.

Controle sobre o uso do aplicativo

Firewalls sofisticados podem identificar e controlar o acesso a aplicativos, garantindo que apenas os aplicativos aprovados sejam usados. Esse equilíbrio garante a segurança e, ao mesmo tempo, permite a flexibilidade dos aplicativos com base nas necessidades comerciais.

Segurança de tráfego criptografado sem comprometimento da privacidade

Os firewalls avançados podem descriptografar o tráfego mal-intencionado sem comprometer a privacidade do usuário, permitindo um exame minucioso das possíveis ameaças sem violar os direitos do usuário.

Proteção avançada contra ameaças

Com o aumento das ameaças cibernéticas, muitos firewalls contemporâneos oferecem soluções integradas para proteção em vários vetores de ataque, garantindo a defesa contra ameaças conhecidas e emergentes.

Compartilhamento automatizado de inteligência de ameaças

Alguns firewalls avançados automatizam a detecção, a análise e a resposta a ameaças, reunindo insights globalmente para atualizações de segurança imediatas.

Princípios do Zero Trust

Os firewalls avançados enfatizam a abordagem Zero Trust, exigindo validação e autenticação consistentes para todas as ações da rede, garantindo que todas as ameaças potenciais sejam detectadas e tratadas.

Explore como os avanços modernos levaram a recursos e benefícios de firewall ainda mais sofisticados lendo Quais são os benefícios de um firewall?

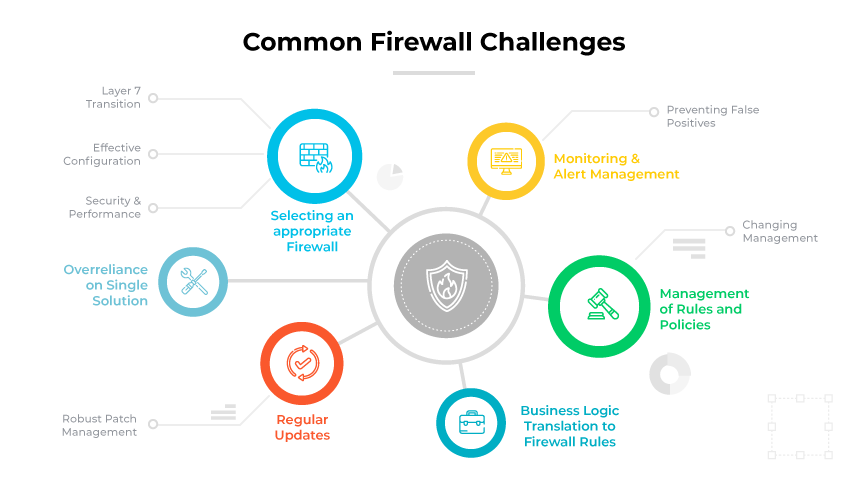

Desafios do firewall

Seleção de um firewall adequado

O mercado oferece vários tipos, desde a filtragem básica de pacotes até a próxima geração avançada com recursos aprimorados. O processo de seleção exige uma compreensão clara das necessidades da organização. Muitas vezes, as organizações implantam várias soluções para garantir a segurança ideal, a eficiência de custo e o equilíbrio de desempenho.

Configuração efetiva

A configuração adequada é imprescindível. Como não há uma configuração universal adequada para todos, é essencial adaptar recursos como segmentação de rede, priorização de largura de banda e controles de aplicativos. Políticas detalhadas que especificam os serviços, aplicativos e redes permitidos são benéficas.

Atualizações regulares

Os cenários de ameaças evoluem constantemente. Portanto, os firewalls precisam de atualizações periódicas para lidar com as vulnerabilidades e atualizar as definições de tráfego hostil. É recomendável um cronograma consistente de revisão e atualização para garantir a máxima proteção. Antes de atualizar, é essencial avaliar os impactos, como possíveis interrupções ou problemas de desempenho.

Gerenciamento de regras e políticas

Com o tempo e a mudança das circunstâncias, as regras e políticas precisam ser revisadas. Adicionar regras continuamente pode levar a um sistema desordenado com possíveis problemas de desempenho e vulnerabilidades. Ferramentas de gerenciamento eficazes oferecem insights sobre quais regras são redundantes ou precisam de otimização.

Prevenção de falsos positivos

Políticas muito rígidas podem identificar erroneamente o tráfego legítimo como uma ameaça. Embora regras rigorosas sejam preferíveis a regras frouxas, elas podem dificultar as atividades do usuário final. Regras e configurações personalizadas tornam-se essenciais para diferenciar tipos de tráfego específicos. Com o tempo, a compreensão dos perfis de tráfego diário pode reduzir esses desafios, oferecendo melhor proteção.

Monitoramento e gerenciamento de alertas

O monitoramento contínuo do desempenho e da disponibilidade é vital. As métricas relacionadas à operação do dispositivo ajudam na detecção precoce de possíveis problemas. Por exemplo, o rastreamento do failover de alta disponibilidade do dispositivo pode identificar possíveis bugs de software ou problemas de hardware antes que eles aumentem.

Gerenciamento de mudanças em ambientes dinâmicos

Os sistemas de TI passam por mudanças constantes. A cada adição à rede, as regras precisam ser atualizadas. Às vezes, a documentação do fornecedor pode não esclarecer os protocolos ou as portas dos aplicativos, o que exige a solução de problemas para garantir o acesso adequado.

Gerenciamento robusto de patches

Existem vulnerabilidades em todos os sistemas de TI. Um processo abrangente de gerenciamento de patches para dispositivos de segurança é fundamental para garantir que as vulnerabilidades não se tornem um ponto de violação. O monitoramento dos avisos de segurança e a atualização regular das versões de software garantem um ambiente de rede fortificado.

Tradução da lógica de negócios para regras de firewall

A arquitetura inerente dos firewalls pode apresentar desafios de tradução. Os CISOs e outros executivos podem definir intenções de segurança baseadas na lógica do negócio. No entanto, nem todos os fornecedores permitem uma tradução fácil dessa lógica comercial em regras. Se o design não puder acomodar prontamente essa tradução, o resultado poderá ser um conjunto de regras complexo e ineficiente.

Dificuldade de transição da camada 7

Os firewalls tradicionais de Camada 3 e Camada 4 geralmente acumulam conjuntos de regras complexas ao longo do tempo. A transição desses sistemas consolidados para uma solução de camada 7 no nível do aplicativo pode ser assustadora. Essa mudança exige o abandono de políticas antigas e a adoção de uma abordagem mais clara e lógica.

Equilíbrio entre segurança e desempenho

Os firewalls gerenciam e inspecionam grandes quantidades de tráfego, podendo se tornar gargalos na rede. Os administradores geralmente precisam decidir entre os recursos de segurança aprimorados e a velocidade ideal da rede. A sobrecarga dos firewalls pode levar a operações de rede lentas ou interrompidas, afetando as atividades comerciais.

A dependência excessiva de uma única solução pode levar a problemas de desempenho ou à falha total do sistema. As soluções modernas oferecem ferramentas preditivas, como a AIOps, permitindo que os administradores prevejam problemas de capacidade e façam os ajustes necessários.

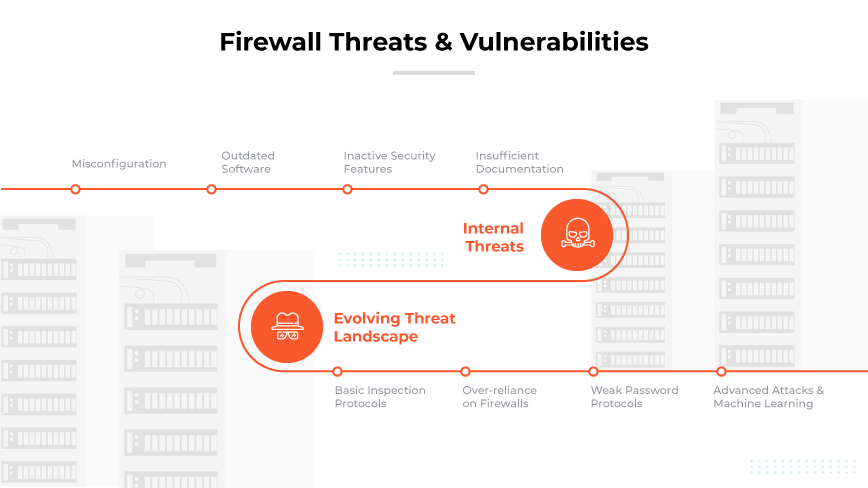

Ameaças e vulnerabilidades do firewall

Configurações incorretas

A eficácia dos firewalls depende em grande parte da configuração correta. Qualquer desvio ou descuido durante esse processo pode resultar em aberturas não intencionais para entidades mal-intencionadas. Por exemplo, quando as configurações padrão permanecem inalteradas, o dispositivo se torna um alvo mais fácil. Os invasores, familiarizados com produtos populares, podem explorar esses padrões, abrindo caminho para invasões cibernéticas. A revisão e o ajuste regulares das configurações podem ajudar a evitar essas vulnerabilidades.

Software desatualizado

A atualização contínua de software é fundamental para manter a eficiência. Os fabricantes lançam patches para combater ameaças e vulnerabilidades recém-identificadas. Um firewall de software desatualizado não apenas se torna suscetível a essas ameaças, mas também pode encontrar problemas de incompatibilidade com sistemas mais novos, levando a lacunas de segurança imprevistas. As atualizações oportunas de software desempenham um papel fundamental na preservação da integridade da proteção.

Recursos de segurança inativos

Os firewalls geralmente vêm equipados com uma série de recursos de segurança. No entanto, se não forem ativados, esses recursos permanecem inativos, não fornecendo nenhuma proteção real. As medidas anti-spoofing, por exemplo, precisam ser ativadas para detectar e bloquear o tráfego malicioso disfarçado. As auditorias de rotina do sistema podem garantir que todas essas ferramentas estejam ativas e operando de forma otimizada.

Documentação insuficiente

É fundamental ter uma documentação abrangente das configurações, regras e protocolos do firewall. A documentação pode ajudar na solução de problemas, garantir o gerenciamento consistente do firewall e simplificar a integração de novas equipes de TI. Na sua ausência, as organizações correm o risco de inconsistências, especialmente durante as transições de pessoal, tornando os sistemas mais suscetíveis a violações.

Ameaças internas

Funcionários mal-intencionados ou insatisfeitos com acesso ao sistema podem, às vezes, contornar os firewalls, explorando seu conhecimento íntimo dos sistemas internos. O monitoramento do tráfego interno e a revisão rotineira dos privilégios do usuário tornam-se essenciais para combater essas ameaças.

Protocolos de senhas fracas

Práticas de senhas fracas podem prejudicar significativamente a eficácia do firewall. Senhas simples, fáceis de adivinhar ou padrão são pontos de entrada atraentes para os atacantes cibernéticos. Ao instituir protocolos de senhas fortes e exigir mudanças regulares de senha, as organizações podem reduzir substancialmente essa vulnerabilidade.

Protocolos básicos de inspeção

Os appliances tradicionais geralmente dependem de métodos de inspeção rudimentares, verificando a origem e o destino dos pacotes de dados. Agentes mal-intencionados podem facilmente contornar esses métodos usando técnicas como spoofing. Em contrapartida, as gerações mais recentes empregam estratégias avançadas, como a inspeção profunda de pacotes, que examina o conteúdo dos pacotes de dados, garantindo uma triagem mais completa do tráfego de entrada.

Excesso de confiança nos firewalls

Embora os firewalls sejam indispensáveis para a estrutura de segurança cibernética de uma organização, a dependência exclusiva pode ser perigosa. A segurança eficaz tem várias camadas, abrangendo sistemas de detecção de intrusão, soluções antimalware e auditorias regulares de segurança. Ao integrar várias camadas de segurança, as organizações podem garantir que, mesmo que uma camada seja comprometida, as outras permaneçam intactas para neutralizar possíveis ameaças.

Cenário de ameaças em evolução

Confiar apenas em assinaturas de ameaças conhecidas para a defesa está se tornando insuficiente. Os avanços na tecnologia equiparam os hackers com métodos sofisticados, permitindo que eles gerassem novas ameaças com assinaturas exclusivas ou em evolução. Essa realidade exige que as soluções se adaptem rapidamente, reconhecendo e combatendo ameaças que não se encaixam nos perfis tradicionais.

Ataques avançados e aprendizado de máquina

Os hackers agora aproveitam o aprendizado de máquina e a IA para aprimorar seus métodos de ataque. Essas ameaças avançadas podem contornar as defesas tradicionais baseadas em assinaturas, exigindo que os firewalls incorporem mecanismos de detecção mais proativos e inteligentes.

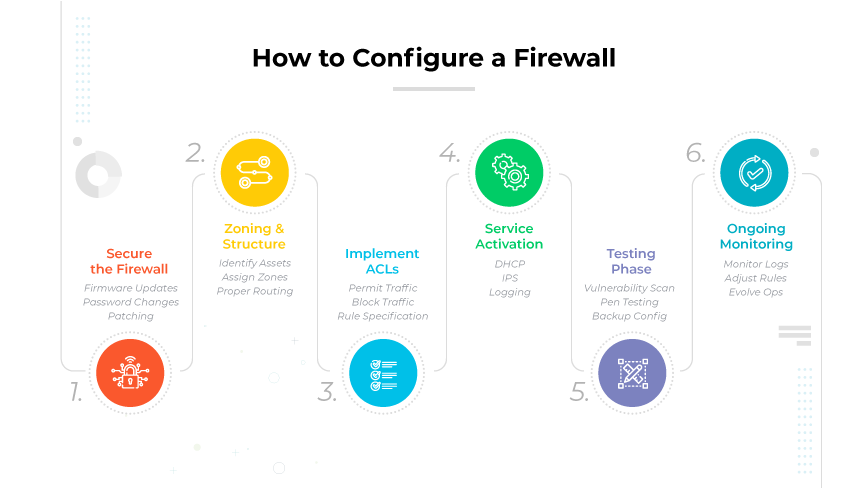

Configuração do firewall

A configuração do firewall envolve a determinação e a configuração de regras, políticas e outros critérios para proteger uma rede. O procedimento envolve a tomada de decisões sobre quais pacotes de dados devem ter acesso concedido ou negado com base em critérios específicos, como endereços IP de origem e destino ou nomes de domínio.

Como configurar um firewall

Proteja o firewall

Comece atualizando o firmware mais recente para receber os patches de segurança mais recentes. As contas de usuário e as senhas padrão devem ser alteradas ou desativadas. O acesso administrativo deve ser restrito, limitando a exposição a ameaças.

Projetar zonas de firewall e estrutura de endereços IP

Identificar e categorizar os ativos da rede com base em suas funções e riscos. Por exemplo, os servidores que fazem interface com a Internet devem estar em uma DMZ, protegendo a rede interna. Atribua zonas a interfaces designadas para garantir o roteamento adequado.

Implementar listas de controle de acesso (ACLs)

As ACLs definem o tráfego permitido ou bloqueado entre as zonas. As regras devem ser específicas para IPs de origem e destino e números de porta. Termine cada ACL com uma regra de "negar tudo", garantindo que somente o tráfego explícito seja permitido.

Ativar serviços adicionais e registro em log

As soluções modernas oferecem serviços adicionais como DHCP e IPS; ative conforme necessário, mas desative os serviços não utilizados. O registro é essencial: configure os firewalls para enviar registros detalhados a um serviço central. Esses dados ajudam os administradores a supervisionar a atividade da rede.

Teste a configuração

Após a configuração, teste o firewall usando analisadores de vulnerabilidade e testadores de penetração. Isso confirma que o tráfego indesejado está bloqueado e o tráfego legítimo passa. Garanta um backup seguro da configuração para uma recuperação rápida.

Monitoramento e gerenciamento contínuos

Monitore continuamente os registros e alertas para otimizar a segurança. Ajuste as regras conforme as ameaças evoluem ou as operações da rede mudam. Documentar todas as alterações e atualizações para maior clareza e responsabilidade.

A integridade, como o uso da CPU e da memória, é fundamental. Ferramentas como a AIOps não apenas monitoram o alinhamento do firewall com as práticas recomendadas de segurança, mas também avaliam sua integridade ao longo do tempo. As análises preditivas podem sinalizar possíveis problemas, auxiliando na correção proativa.

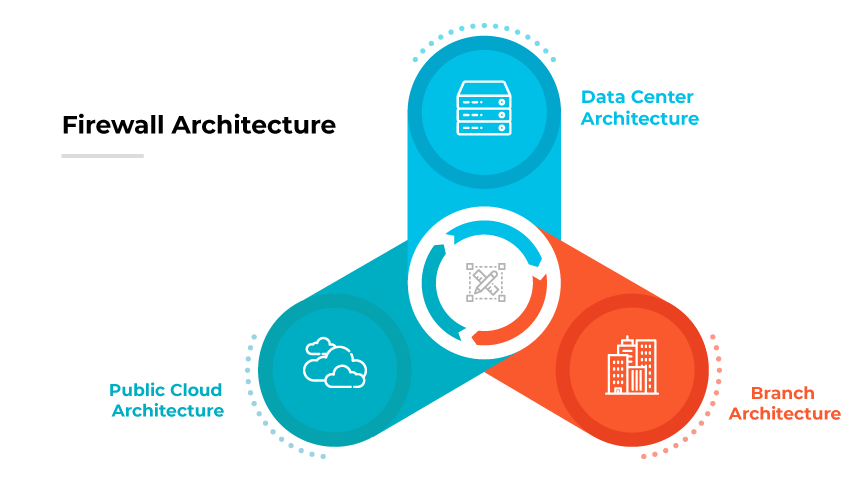

Arquitetura de firewall

A arquitetura de firewall refere-se ao projeto e à implantação de firewalls em vários ambientes para proteger redes, aplicativos e dados. Os diagramas de firewall evoluíram ao longo dos anos em resposta às mudanças nos cenários tecnológicos e às ameaças emergentes.

Antigamente, os firewalls eram entendidos principalmente em termos de tipos, como filtragem de pacotes ou sistemas de prevenção de intrusão. No entanto, o foco mudou da simples classificação dos firewalls por suas tecnologias específicas para a compreensão de sua função em diversos ambientes. O principal objetivo das arquiteturas modernas continua sendo a proteção de redes e dados.

Arquitetura do data center

O data center representa uma arquitetura distinta. Em muitos data centers, os firewalls, geralmente chamados de dispositivos "top of the rack", protegem os servidores e as cargas de trabalho. Essas soluções são otimizadas para operações de data center de alta velocidade, mas podem lidar com tarefas avançadas de proteção contra ameaças, como a interrupção de malware. Além disso, com cargas de trabalho variadas em um data center, a segmentação se torna crucial. Quer se trate de servidores da Web voltados para o exterior ou de servidores internos, diferentes servidores têm diferentes cenários de ameaças. As configurações adequadas garantem que diversas cargas de trabalho sejam protegidas adequadamente.

Arquitetura de nuvem pública

Com a migração das cargas de trabalho para ambientes de nuvem pública, a arquitetura precisa se adaptar. Esses ambientes exigem firewalls capazes de proteger construções específicas de nuvem. Além disso, com o aumento dos aplicativos em contêineres, há uma necessidade de soluções que possam abordar esses casos de uso em ambientes de nuvem. Os principais fornecedores começaram a oferecer soluções integradas diretamente nas plataformas de nuvem. Isso permite o gerenciamento direto de regras a partir de interfaces em nuvem, simplificando as operações e garantindo a conformidade.

Arquitetura de filiais

Ao discutir a implantação em uma filial ou escritório, é essencial reconhecer que o termo "arquitetura" se refere mais ao caso de uso do que a um projeto estrutural tradicional. Nesse contexto, a arquitetura de filial refere-se a como os firewalls são estrategicamente posicionados em um escritório para proteger o tráfego interno e externo. Isso envolve considerar soluções baseadas em zonas, aplicação de segurança usando identidade e ID de aplicativo, entre outros fatores. Uma solução moderna em uma filial é essencial para monitorar e proteger contra ameaças, especialmente porque as cargas de trabalho e as atividades dos usuários evoluem continuamente.

Regras de firewall

As regras de firewall são especificações definidas pelos administradores de rede que instruem o firewall sobre como processar o tráfego de entrada e saída da rede. Ao ditar como os firewalls devem lidar com o tráfego com base em parâmetros como endereços IP de origem ou destino, portas e protocolos, eles desempenham um papel fundamental na manutenção da segurança da rede.

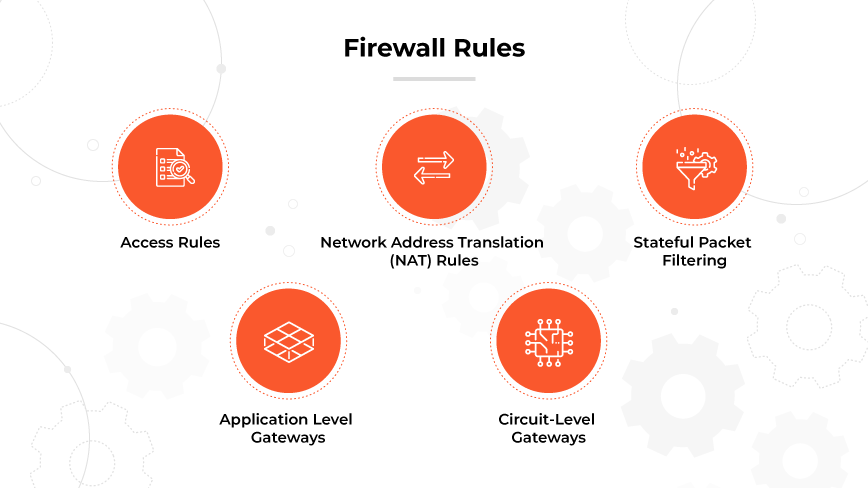

Tipos de regras de firewall

Regras de acesso

As regras de acesso gerenciam o tráfego avaliando parâmetros como endereços de origem e destino, protocolo e número da porta. O tráfego é permitido, bloqueado ou rejeitado com base nessas avaliações.

Regras de tradução de endereços de rede (NAT)

Essenciais para alterar os endereços IP à medida que o tráfego se move entre as redes, as regras NAT facilitam o roteamento e podem proteger as redes privadas contra ameaças externas.

Filtragem de pacotes com estado

A filtragem de pacotes com estado inspeciona pacotes de dados individuais em relação aos estados existentes de conectividade da rede, tomando decisões para permitir ou bloquear o tráfego após a comparação.

Gateways no nível do aplicativo

Operando na camada 7 do modelo OSI, os gateways de nível de aplicativo mediam o tráfego entre a Internet e uma rede interna, geralmente usados para controlar o acesso.

Gateways em nível de circuito

Trabalhando na camada 5 do modelo OSI, os gateways em nível de circuito verificam a legitimidade de uma sessão monitorando os handshakes TCP, concentrando-se em verificar a legitimidade do sistema remoto em vez de inspecionar pacotes individuais.

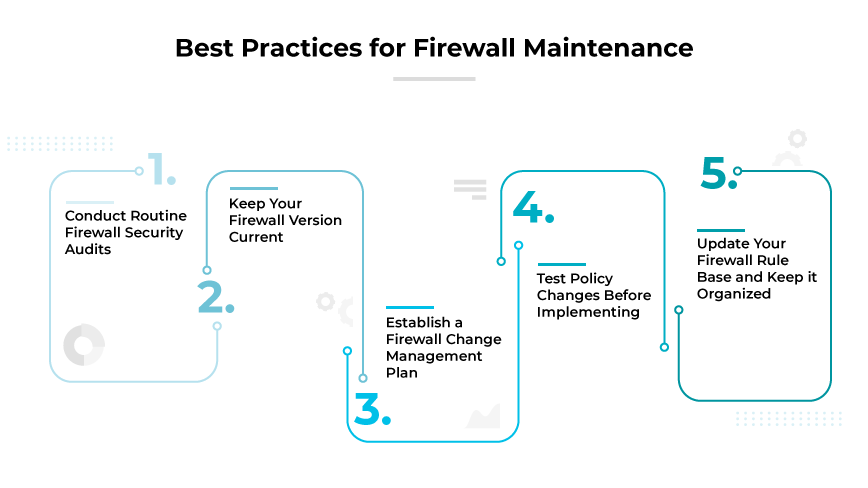

Práticas recomendadas de firewall

Proteja e configure adequadamente

Antes da implantação, é imperativo corrigir e fortalecer o sistema operacional. Ao seguir as diretrizes de configuração dos fornecedores e de fontes confiáveis de terceiros, como o Center for Internet Security, as organizações podem solidificar sua primeira linha de defesa.

Estratégia de implantação

Os firewalls funcionam como pilares na execução de doutrinas de segurança de confiança zero. Seu papel na regulamentação do acesso sobre os limites da rede com diversas configurações não pode ser subestimado - sejam conexões macro-segmentadas entre redes ou isolamento micro-segmentado dentro de uma rede.

Aprimorar a segurança do firewall

A elevação da segurança do firewall envolve várias medidas. É aconselhável desativar protocolos inseguros, como telnet e SNMP, e, se necessário, mudar para configurações seguras. Além disso, é fundamental manter backups, monitorar as alterações no sistema e ficar a par das vulnerabilidades conhecidas.

Gerenciar contas de usuário

A segurança começa com o gerenciamento de usuários. As contas e senhas padrão devem ser alteradas imediatamente. Ao exigir autenticação multifator e normas rigorosas sobre senhas, juntamente com controles de acesso baseados em funções, o risco de acesso não autorizado pode ser significativamente atenuado.

Controle de tráfego e acesso

Ao classificar e controlar o tráfego com base em categorias distintas, como unidades de negócios externas, internas ou específicas, é mantido um fluxo sistemático e organizado.

Manter a conformidade

É fundamental alinhar as políticas com os mandatos regulatórios pertinentes. Muitas vezes, esse alinhamento exige a integração de mecanismos de segurança auxiliares como VPNs, programas antivírus e sistemas de detecção de intrusão para garantir uma proteção abrangente.

Testes regulares

Uma abordagem proativa envolve o uso de ferramentas para análise de caminhos e verificação da integridade da política. Ao otimizar rotineiramente o desempenho, não apenas com base nas funcionalidades, mas também nos padrões de uso, as organizações podem garantir operações eficientes. Além disso, o teste de penetração é um exercício valioso para identificar vulnerabilidades.

Auditorias de rotina

Para manter a integridade, é essencial confirmar a atualidade do software e do firmware, bem como a funcionalidade dos registros. A instituição de uma abordagem estruturada para modificações de políticas garante que a segurança nunca seja comprometida, mesmo quando são feitos ajustes.

Aprofunde-se para garantir que seu conhecimento esteja atualizado sobre as práticas recomendadas de firewall, lendo nosso artigo, Principais práticas recomendadas de firewall.

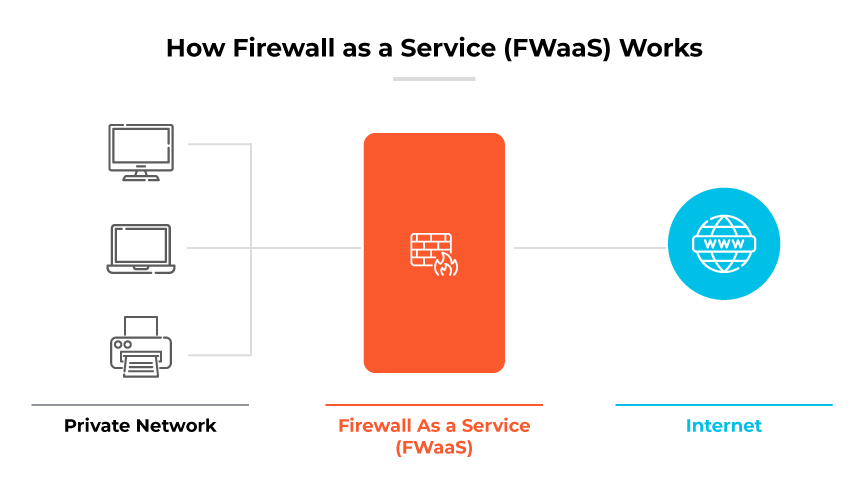

O que é firewall como serviço (FWaaS)?

O Firewall as a Service (FWaaS) transfere as funcionalidades típicas do equipamento no local para a nuvem. O FWaaS oferece os recursos avançados de segurança de rede encontrados nos NGFWs. Isso inclui a inspeção de tráfego tradicional, bem como a prevenção de intrusões, a aplicação de políticas específicas de aplicativos, o URL Filtering e a detecção avançada de malware.

A transição para a nuvem permite que a FWaaS forneça medidas de segurança escalonáveis e adaptadas às necessidades específicas de uma organização. Ao operar na nuvem, o FWaaS elimina a necessidade de infraestrutura física, reduzindo assim as demandas de gerenciamento e manutenção. Isso é especialmente valioso para organizações com uma força de trabalho remota crescente ou vários escritórios, pois garante protocolos de segurança consistentes, independentemente de onde o funcionário esteja acessando a rede.

Ao se posicionar entre uma rede e a conectividade com a Internet, o FWaaS examina o tráfego de entrada para discernir e neutralizar as ameaças. Isso envolve a inspeção dos cabeçalhos dos pacotes de dados para verificar suas origens e possíveis indicadores maliciosos. Algumas soluções de FWaaS oferecem até mesmo inspeção profunda de pacotes, que se aprofunda no conteúdo dos pacotes de dados, garantindo uma compreensão mais abrangente das possíveis ameaças.

Saiba por que as organizações precisam do Firewall como um Serviço (FaaS) lendo O que é Firewall como um Serviço?

Comparação de firewalls com outras tecnologias de segurança

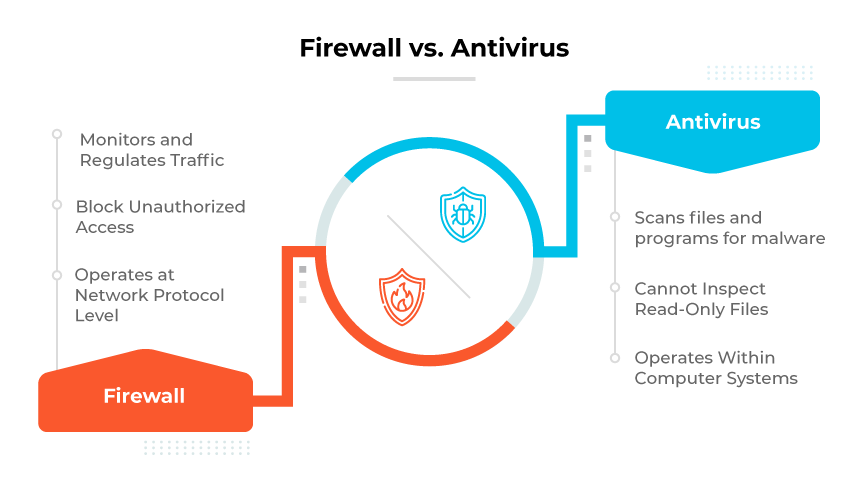

Firewall vs. Antivírus

Os firewalls têm a tarefa principal de monitorar e regular o tráfego de dados que entra e sai de uma rede, com o objetivo de bloquear o acesso não autorizado. Eles podem ser baseados tanto em hardware quanto em software e funcionam no nível do protocolo da rede, o que os torna cruciais para impedir intrusões indesejadas.

Por outro lado, o software antivírus opera dentro dos sistemas de computador, verificando arquivos e programas em busca de elementos maliciosos, como vírus, worms e cavalos de troia. Ao detectar, prevenir e eliminar essas ameaças, as ferramentas antivírus desempenham um papel fundamental na proteção da integridade de um sistema de computador. No entanto, uma limitação é sua incapacidade de inspecionar arquivos somente de leitura.

Enquanto os firewalls oferecem proteção predominantemente no nível da rede, as soluções antivírus enfatizam a segurança do endpoint. Quando implantadas juntas, ambas as ferramentas fornecem uma defesa abrangente contra uma ampla gama de ameaças cibernéticas. A combinação de ambos garante que as ameaças externas e internas sejam abordadas.

Descubra as principais diferenças entre as funções dos Firewalls e dos Antivírus lendo Firewall | Antivírus:. Qual é a diferença?

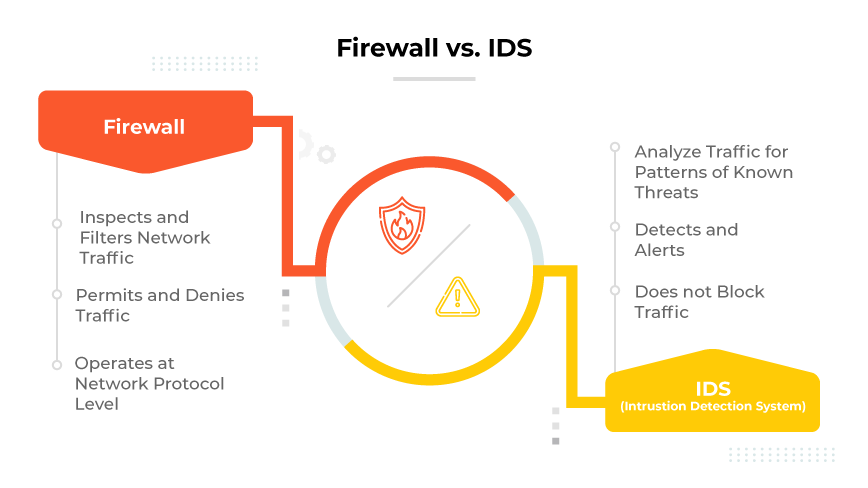

Firewall vs. IDS

Um firewall inspeciona e filtra ativamente o tráfego da rede com base em regras definidas. Ao analisar os metadados dos pacotes da rede, ele determina qual tráfego deve ser permitido ou negado, criando uma barreira contra comunicações indesejadas.

Em contrapartida, um IDS é mais um observador atento. Ele examina o tráfego da rede e procura padrões ou atividades que se alinham com ameaças conhecidas. Ao identificar esses padrões, ele emite um alerta para a equipe de segurança cibernética agir. Um IDS não intervém nem bloqueia o tráfego; sua função principal é a detecção e o alerta.

Em muitas soluções modernas de segurança cibernética, esses recursos se fundem, oferecendo filtragem de tráfego e detecção de ameaças em um único sistema.

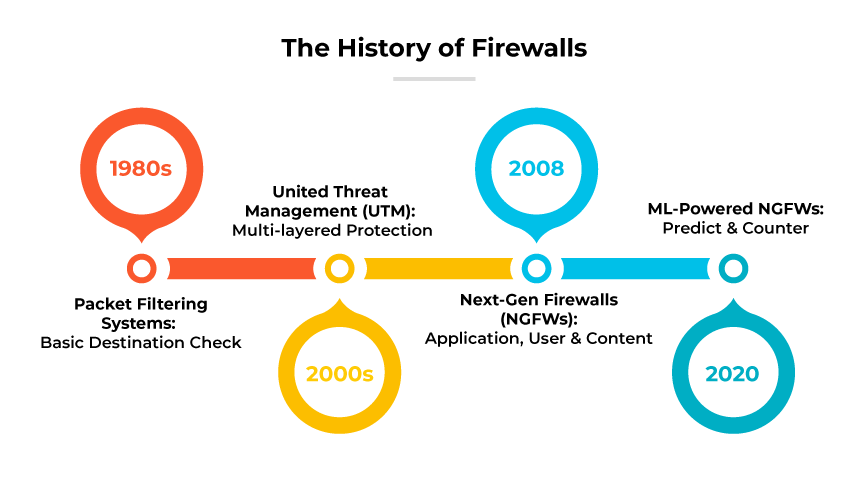

História dos firewalls

Os firewalls surgiram no final da década de 1980 como uma solução para proteger os recursos internos da empresa. Os primeiros, sistemas de filtragem de pacotes, examinavam o endereço de destino, o protocolo e o número da porta dos pacotes de dados. O tráfego que não aderiu a um conjunto de regras foi descartado ou rejeitado.

O progresso da tecnologia levou ao desenvolvimento de firewalls com estado. Essa nova geração mantinha um registro das conexões de computador, guardando pacotes de dados para avaliar seu estado antes de decidir sobre sua legitimidade. Essa capacidade de determinar se um pacote fazia parte de uma conexão nova ou existente simplificou o processo de filtragem.

No início dos anos 2000, houve uma mudança para os dispositivos de gerenciamento unificado de ameaças (UTM). Combinando várias tecnologias de segurança, os UTMs ofereceram uma única plataforma para proporcionar várias camadas de proteção. Eles integraram firewall, antivírus, prevenção de intrusão e muito mais. Embora tenham consolidado várias tecnologias de sistemas de segurança de rede, a falta de integração nativa às vezes resultava em lacunas na segurança, desempenho mais lento e gerenciamento complexo.

Em 2008, os firewalls de próxima geração (NGFWs) fizeram sua entrada, e a Palo Alto Networks foi fundamental na definição e no pioneirismo desse segmento. Ao contrário dos UTMs, os NGFWs fornecidos pela PANW e por outros fornecedores ofereciam recursos integrados nativamente. Eles enfatizaram a identificação do tráfego com base no aplicativo, no usuário e no conteúdo, e trouxeram recursos como prevenção de intrusão, segurança na Web e inspeção de tráfego criptografado. É importante ressaltar que os NGFWs da Palo Alto Networks enfatizaram a importância da proteção da identidade do usuário, destacando que muitas violações de segurança envolviam credenciais comprometidas.

O avanço mais recente é a introdução de firewalls de próxima geração com aprendizado de máquina (ML-Powered NGFWs) em 2020. Eles utilizam o aprendizado de máquina para prever e combater ameaças em tempo real. Enquanto o setor começava a se adaptar aos NGFWs com tecnologia ML, a Palo Alto Networks estava entre os pioneiros, aproveitando o aprendizado de máquina não apenas para identificar ameaças conhecidas e suas variantes, mas também para detectar anomalias no comportamento da rede, fornecendo recomendações de segurança personalizadas.

No contexto da mudança para a computação em nuvem, os firewalls baseados em nuvem ou as soluções de segurança fornecidas em nuvem ganharam destaque. A Palo Alto Networks desempenhou um papel significativo aqui com sua oferta Prisma Access, fornecendo soluções de segurança nativas da nuvem para organizações.

A tecnologia de firewall avança continuamente, com a integração do aprendizado de máquina e da inteligência artificial marcando marcos notáveis.

A evolução dos firewalls: Da filtragem de pacotes aos NGFWs com aprendizado de máquina

Perguntas frequentes

Um firewall é uma solução de segurança de rede que regula o tráfego com base em regras de segurança específicas. Ele examina os pacotes de dados, decidindo se deve permitir, bloquear ou descartá-los com base em critérios estabelecidos. O objetivo principal é proteger os dispositivos de rede monitorando o fluxo de tráfego e bloqueando possíveis ameaças.

Um firewall defende computadores ou redes contra acesso não autorizado e possíveis ameaças, monitorando e filtrando dados entre redes privadas e externas. Ele identifica e bloqueia o tráfego mal-intencionado, comparando-o com assinaturas de ameaças conhecidas e examinando o percurso de cada pacote. Além disso, ele protege contra ameaças que podem contornar o perímetro ou se originar de uma rede interna.

Um firewall fornece o recurso de monitoramento e regulação do tráfego de rede com base em regras de segurança definidas. Ele examina os pacotes de acordo com critérios estabelecidos, rejeitando ou permitindo dados com base nessas regras. Além disso, eles empregam inspeção de pacotes com estado, garantindo uma avaliação abrangente de cada pacote no contexto de sua sessão de origem.

Para obter a segurança ideal, tanto os indivíduos quanto as organizações devem empregar firewalls para proteger seus dados e manter a integridade de sua rede doméstica ou de seus sistemas.

Os firewalls são implementados com base nas necessidades específicas e na arquitetura da rede ou do dispositivo que se pretende proteger. Os tipos incluem firewalls de rede, que protegem redes inteiras; firewalls baseados em host, que monitoram dispositivos individuais; e fatores de forma, como firewalls de hardware e de software. A escolha também depende do posicionamento pretendido na infraestrutura da rede, do método de filtragem de dados exigido e dos sistemas específicos para os quais foi projetado para proteger.

Um firewall é usado para proteger as redes, controlando e filtrando o tráfego de dados, garantindo que apenas o tráfego legítimo tenha acesso e bloqueando possíveis ameaças.

Um firewall pode se manifestar de diferentes formas. Como um dispositivo de hardware, ele pode se assemelhar a uma caixa de rede típica montada em rack com portas e LEDs. Na forma de software, ele geralmente aparece como uma interface de usuário que exibe configurações e dados de tráfego. A aparência varia de acordo com o tipo, seja para uma grande empresa, um pequeno escritório ou um dispositivo individual.

Os exemplos de firewall incluem aqueles categorizados por sistemas protegidos, como baseados em rede e em host; fatores de forma, como hardware e software; posicionamento na infraestrutura de rede, como distribuído ou interno; e método de filtragem de dados, como NGFW ou WAF.

Um firewall é uma solução de segurança de rede que monitora e regula o tráfego com base em regras de segurança definidas e aceita, rejeita ou descarta o tráfego de acordo.

Um servidor proxy atua como um intermediário entre um usuário e a Internet, processando as solicitações do usuário ao buscar recursos de outros servidores. Em contrapartida, um firewall monitora e controla o tráfego da rede com base em políticas de segurança definidas, protegendo os sistemas contra acesso não autorizado ou ameaças. Embora ambos aprimorem a segurança da rede, eles têm funções primárias distintas no campo da segurança cibernética.