-

- Tipos de ferramentas de inteligência de ameaças

- Como funcionam as ferramentas de inteligência de ameaças

- Principais funções das ferramentas de inteligência de ameaças

- O que é uma plataforma de inteligência de ameaças (TIP)?

- Práticas recomendadas para implementação de ferramentas de inteligência de ameaças

- Tendências emergentes em inteligência de ameaças

- Perguntas frequentes sobre as ferramentas de inteligência de ameaças

Tabela de conteúdo

-

O que é inteligência sobre ameaças cibernéticas (CTI)?

- Inteligência de ameaças: Por que é importante

- Os benefícios da inteligência contra ameaças cibernéticas

- Os desafios da inteligência sobre ameaças cibernéticas

- Tipos de inteligência sobre ameaças cibernéticas

- Fontes de inteligência de ameaças

- Ferramentas e serviços de inteligência de ameaças

- Implementação prática da inteligência de ameaças

- O ciclo de vida da inteligência de ameaças: Uma visão geral

- Como criar um programa eficaz de inteligência de ameaças

- Perguntas frequentes sobre inteligência de ameaças

- O que são ameaças cibernéticas desconhecidas?

- O que é o ciclo de vida da inteligência de ameaças?

- What is Digital Forensics and Incident Response (DFIR)?

O que são ferramentas de inteligência contra ameaças cibernéticas?

Tabela de conteúdo

As ferramentas de inteligência de ameaças são aplicativos e plataformas de software que auxiliam no gerenciamento de ameaças coletando, analisando e fornecendo informações acionáveis sobre ameaças e vulnerabilidades de segurança cibernética.

O software de inteligência de ameaças aprimora a inteligência de ameaças cibernéticas, fornecendo informações atualizadas sobre ameaças individuais que podem atacar pontos de vulnerabilidade (endpoints, aplicativos, gateways de nuvem e outros). As equipes de operações de segurança (SecOps) e de TI usam ferramentas de inteligência de ameaças para detectar possíveis problemas antes que eles ocorram, geralmente vinculando-se a outras fontes e feeds de inteligência de ameaças.

Tipos de ferramentas de inteligência de ameaças

Quando se trata de proteger os ativos digitais de uma organização, é fundamental ter as ferramentas corretas de inteligência de ameaças à sua disposição. Essas três categorias principais de ferramentas de inteligência de ameaças podem beneficiar a sua estratégia de segurança cibernética.

Soluções de inteligência de ameaças de código aberto

A inteligência de ameaças de código aberto é um processo abrangente de coleta e análise de dados sobre ameaças à segurança cibernética de fontes disponíveis publicamente. Essas fontes incluem fóruns on-line, mídias sociais, blogs e sites. O objetivo dessa abordagem é obter um melhor entendimento do cenário de ameaças e ficar à frente dos criminosos cibernéticos.

Os seguintes tipos de dados são coletados:

- Indicadores de comprometimento (IOCs): partes específicas de informações, como endereços IP, domínios ou hashes, que podem indicar a presença de atividade mal-intencionada

- Amostras de malware: programas de software malicioso que são analisados para entender seu comportamento e identificar possíveis vulnerabilidades

- Vulnerabilidades: pontos fracos em softwares ou sistemas que podem ser explorados por invasores

- Táticas, técnicas e procedimentos (TTPs) usados pelos atacantes: métodos e estratégias usados pelos atacantes para violar uma rede ou um sistema, incluindo phishing, engenharia social, ataques de força bruta, etc.

Soluções comerciais de inteligência de ameaças

As soluções comerciais de inteligência de ameaças fornecem às organizações dados em tempo real, análises, avaliação de riscos, assessoria e serviços de consultoria para ajudá-las a entender, identificar e proteger contra ameaças cibernéticas. Essas soluções se integram à infraestrutura de segurança existente e fornecem uma plataforma centralizada para que as equipes de segurança tomem decisões informadas. Eles são essenciais para uma abordagem proativa da segurança cibernética.

Benefícios do gerenciamento de inteligência de ameaças comercial

O gerenciamento da inteligência de ameaças comerciais proporciona maior eficiência operacional, menor risco e economia de custos. Ele agrega dados sobre ameaças de várias fontes, traz à tona os ataques rapidamente, reduz o tempo de permanência e identifica vulnerabilidades. Essa abordagem proativa economiza dinheiro e elimina a necessidade de várias plataformas e recursos de integração.

Ferramentas internas personalizadas

As ferramentas internas personalizadas de inteligência de ameaças são soluções de software especializadas desenvolvidas e mantidas pela equipe de TI ou de segurança cibernética de uma organização. Feitas sob medida para atender aos requisitos de segurança e à infraestrutura exclusivos da organização, essas ferramentas se concentram na coleta e na análise de dados sobre ameaças cibernéticas de várias fontes, incluindo inteligência de código aberto e dados de rede interna.

Eles oferecem uma integração perfeita com os sistemas de segurança existentes, painéis de controle personalizáveis para monitoramento e recursos de suporte à resposta a incidentes e ao gerenciamento de riscos. Embora o desenvolvimento e a manutenção exijam muitos recursos, essas ferramentas oferecem flexibilidade, controle e especificidade no gerenciamento de ameaças cibernéticas, o que as torna particularmente valiosas para organizações com necessidades especializadas ou em setores altamente regulamentados.

Como funcionam as ferramentas de inteligência de ameaças

Compreender o funcionamento interno das ferramentas de inteligência de ameaças e os mecanismos fundamentais que as alimentam é crucial para aproveitar todo o seu potencial para fortalecer sua postura de segurança cibernética.

Coleta e agregação de dados

As ferramentas de inteligência de ameaças começam lançando uma ampla rede no cenário digital. Eles coletam sistematicamente dados de diversas fontes, incluindo logs de rede, eventos de segurança, feeds de inteligência de código aberto, fóruns, blogs e muito mais. Esse amplo processo de coleta de dados garante uma visão abrangente do cenário de ameaças.

- Recuperação contínua de dados de várias fontes

- Normalização e enriquecimento de dados para uma melhor análise

- Integração de vários feeds de dados em um repositório unificado

Análise de dados e reconhecimento de padrões

A análise de dados e o reconhecimento de padrões são campos interconectados que envolvem o exame de grandes conjuntos de dados para identificar informações, tendências e padrões significativos.

Aanálise de dados envolve a coleta e a limpeza de dados de várias fontes, explorando-os para entender suas propriedades, selecionando variáveis relevantes, aplicando análise estatística para descobrir relacionamentos, testando hipóteses e interpretando os resultados para tirar conclusões.

Oreconhecimento de padrões envolve a coleta e a limpeza de dados, a extração de recursos relevantes e a seleção de algoritmos apropriados, como aprendizado de máquina, modelos estatísticos ou redes neurais. O algoritmo é treinado em um subconjunto de dados e, em seguida, testado em outro conjunto para identificar padrões e reconhecer semelhanças, anomalias, sequências ou tendências. O modelo é refinado e treinado novamente para melhorar a precisão e a relevância com base nos resultados iniciais.

A análise de dados e o reconhecimento de padrões são processos complementares. A análise de dados geralmente fornece o entendimento básico necessário para o reconhecimento eficaz de padrões. Os insights do reconhecimento de padrões podem levar a outras análises de dados e vice-versa, criando um ciclo de melhoria contínua.

Tanto a análise de dados quanto o reconhecimento de padrões dependem muito de métodos computacionais, especialmente à medida que o volume e a complexidade dos dados aumentam. Elas são cruciais em áreas como finanças, saúde, marketing e segurança cibernética, onde a compreensão de padrões e tendências pode levar a uma melhor tomada de decisões, previsão e detecção de anomalias.

Contextualizando as ameaças

Além da mera detecção de ameaças, as ferramentas de inteligência de ameaças são excelentes para fornecer o contexto das ameaças identificadas. Eles revelam detalhes essenciais, como o ator ou grupo responsável pela ameaça, os métodos de ataque e os ativos ou vulnerabilidades visados. Essa contextualização fornece às equipes de segurança o conhecimento necessário para entender completamente a gravidade e as implicações de uma possível ameaça.

- Correlação de dados sobre ameaças com inteligência de ameaças histórica e global

- Atribuição de ameaças a atores ou grupos de ameaças específicos

- Mapeamento das ameaças aos ativos afetados para uma correção precisa

Principais funções das ferramentas de inteligência de ameaças

Uma "verdadeira" ferramenta de inteligência de ameaças cibernéticas deve fornecer informações sobre ameaças e vulnerabilidades novas e emergentes. Ele também compartilha instruções detalhadas sobre como abordar e corrigir os problemas resultantes dessas ameaças. As ferramentas de inteligência de ameaças fornecem informações sobre quatro tipos de dados de inteligência de ameaças: estratégicos, táticos, operacionais e técnicos.

A inteligência estratégica fornece informações de alto nível sobre o cenário de ameaças, enquanto a inteligência tática se concentra nos métodos de ataque. A inteligência operacional oferece detalhes aprofundados sobre ameaças e ataques específicos, e a inteligência técnica fornece dados altamente técnicos usados pelas equipes de TI e de segurança.

Além dos recursos acima mencionados de coleta e agregação de dados, análise de dados e reconhecimento de padrões e contextualização de ameaças, as funções principais das ferramentas de inteligência de ameaças são as seguintes

Alertas e relatórios

Quando uma possível ameaça é detectada, as ferramentas de inteligência contra ameaças geram alertas e relatórios detalhados. Esses alertas são enviados às equipes de segurança em tempo real, fornecendo notificação imediata do problema. Além disso, as ferramentas de inteligência de ameaças geralmente incluem avaliações de gravidade, permitindo que os profissionais de segurança priorizem suas respostas com base no nível de ameaça percebido.

Apoio à tomada de decisões

As ferramentas de inteligência de ameaças vão além da simples detecção; elas ajudam os profissionais de segurança a tomar decisões informadas. Eles oferecem recomendações e insights práticos sobre como mitigar ameaças específicas. Essa orientação ajuda as equipes de segurança a decidir sobre o curso de ação mais adequado, seja isolando um dispositivo comprometido, aplicando patches ou implementando medidas de segurança adicionais.

Automatização de respostas

Algumas ferramentas avançadas de inteligência de ameaças são equipadas com recursos de automação. Eles podem adotar ações predefinidas em resposta às ameaças identificadas. Por exemplo, se uma ferramenta detectar um endereço IP malicioso, ela poderá bloquear automaticamente o tráfego dessa fonte ou isolar os dispositivos afetados para conter a ameaça antes que ela se espalhe.

Monitoramento contínuo

As ferramentas de inteligência de ameaças fornecem monitoramento contínuo do cenário de ameaças. Eles ficam atentos às ameaças e vulnerabilidades emergentes em tempo real. Essa abordagem proativa garante que as organizações se mantenham à frente dos possíveis riscos e possam adaptar suas estratégias de segurança para proteger seus ativos digitais de forma eficaz.

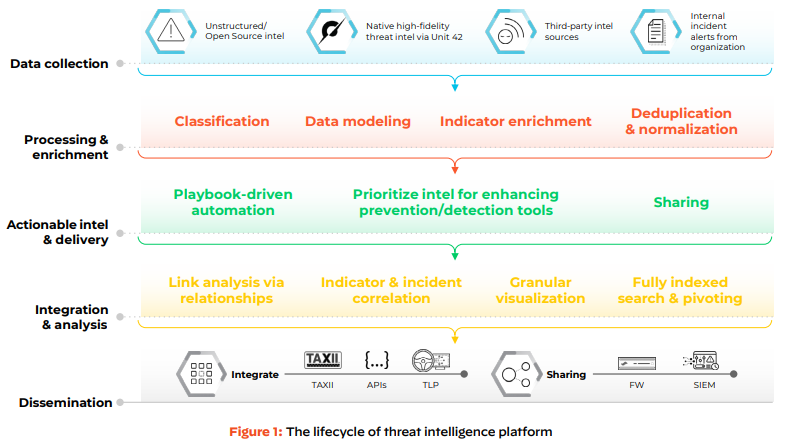

O que é uma plataforma de inteligência de ameaças (TIP)?

Uma plataforma de inteligência de ameaças (TIP) é uma solução abrangente e centralizada projetada para gerenciar todos os aspectos da inteligência de ameaças, desde a coleta de dados até a análise, o compartilhamento e a resposta. As ferramentas de inteligência de ameaças, por outro lado, são softwares ou componentes especializados que se concentram em funções específicas dentro do ciclo de vida da inteligência de ameaças e podem ser usadas em conjunto com uma TIP para atender a necessidades específicas. As organizações geralmente selecionam e integram TIPs e ferramentas de inteligência de ameaças com base em seus requisitos e recursos específicos de segurança cibernética.

As TIPs fornecem um ambiente centralizado e integrado para lidar com dados e processos de inteligência de ameaças. Normalmente, eles são projetados para gerenciar grandes volumes de dados sobre ameaças de diversas fontes, oferecendo um alto grau de personalização e flexibilidade.

As TIPs frequentemente incorporam recursos avançados de análise, aprendizado de máquina e inteligência artificial para analisar dados de ameaças, detectar padrões e fornecer insights sobre ameaças emergentes. Eles facilitam o compartilhamento de dados de inteligência de ameaças tanto dentro de uma organização quanto com parceiros externos, permitindo esforços colaborativos de mitigação de ameaças.

As TIPs são projetadas para se integrar a uma ampla gama de ferramentas e sistemas de segurança cibernética, permitindo respostas automatizadas a ameaças e colaboração perfeita com outras soluções de segurança. Eles geralmente incluem recursos de gerenciamento de fluxo de trabalho que ajudam as organizações a organizar e priorizar tarefas relacionadas à inteligência de ameaças, resposta a incidentes e correção.

Práticas recomendadas para implementação de ferramentas de inteligência de ameaças

A implementação eficaz de ferramentas de inteligência de ameaças em sua empresa envolve uma abordagem estratégica que se alinha às necessidades, aos recursos e à postura de segurança cibernética específicos de sua organização. Aqui estão as principais etapas a serem consideradas:

Avalie suas necessidades e capacidades

Identifique as ameaças relevantes para seu setor e avalie sua infraestrutura de segurança cibernética para identificar lacunas nas quais a inteligência de ameaças pode ajudar.d valor.

Escolha as ferramentas certas

Determine quais soluções são adequadas às suas necessidades: produtos comerciais, ferramentas desenvolvidas internamente ou uma combinação de ambos. Se decidir usar soluções comerciais, avalie os fornecedores com base em suas fontes de dados, recursos de integração e relevância da inteligência para seus negócios.

Integração com os sistemas existentes

Certifique-se de que as ferramentas de inteligência de ameaças se integrem bem à sua infraestrutura de segurança existente, como sistemas SIEM, firewalls e plataformas de resposta a incidentes.

Treinamento e desenvolvimento da equipe

É importante ter uma equipe qualificada que possa interpretar a inteligência de ameaças e traduzi-la em insights acionáveis. Deve-se oferecer treinamento regular para manter as habilidades da equipe atualizadas em relação ao cenário de ameaças em evolução e às tecnologias de inteligência de ameaças.

Estabeleça processos e protocolos

Desenvolva procedimentos operacionais padrão (SOPs) que forneçam diretrizes claras sobre como usar a inteligência de ameaças em suas operações de segurança. Esses POPs devem abranger a resposta a incidentes e o gerenciamento de riscos. Além disso, a automação pode ser usada para processar e analisar grandes volumes de dados de inteligência. Isso pode ajudar a liberar sua equipe para se concentrar em tarefas mais complexas. análise.

Monitoramento e análise contínuos

Implementar ferramentas para monitoramento em tempo real do cenário de ameaças e analisar continuamente os dados de inteligência de ameaças para identificar ameaças emergentes, tendências, padrões e táticas em evolução.

Feedback Loop

Analise regularmente a eficácia da implementação da inteligência de ameaças. Ajustar as estratégias e ferramentas conforme necessário com base no feedback e nas mudanças das necessidades comerciais.

Considerações legais e de conformidade

Aderir aos regulamentos, garantindo que suas práticas de inteligência de ameaças estejam em conformidade com as leis, os regulamentos e os padrões do setor relevantes.

Colaboração e compartilhamento de informações

Considere a possibilidade de participar de grupos ou fóruns de compartilhamento de inteligência de ameaças específicos do setor. A colaboração pode melhorar sua compreensão das ameaças emergentes.

Seguindo essas etapas, o senhor pode implementar ferramentas de inteligência de ameaças de uma forma que não apenas fortaleça sua postura de segurança cibernética, mas também apoie seus objetivos comerciais gerais. Lembre-se de que o objetivo da inteligência de ameaças não é apenas coletar dados, mas permitir a tomada de decisões informadas e a defesa proativa contra ameaças cibernéticas.

Tendências emergentes em inteligência de ameaças

Como as ameaças cibernéticas evoluem continuamente, as organizações precisam adotar uma abordagem com visão de futuro para se manterem à frente dos adversários. Três tendências principais em inteligência de ameaças podem fortalecer as defesas contra perigos emergentes:

- Aproveitamento da IA e do aprendizado de máquina para automatizar a análise de ameaças. Ao aproveitar essas tecnologias, as organizações podem detectar rapidamente as ameaças e aliviar a carga das equipes de segurança.

- Promover a colaboração e o compartilhamento de informações com parceiros. Com a troca de dados sobre ameaças em tempo real entre setores e fronteiras, as defesas coletivas se tornam mais fortes.

- Possibilitando recursos preditivos para se antecipar às ameaças. A análise de dados para prever vulnerabilidades e tendências de ataque permite uma segurança mais proativa e a alocação de recursos.

Ao acompanhar de perto essas tendências em inteligência de ameaças, as organizações podem aumentar sua resiliência contra um cenário de ameaças em constante mudança. A integração de automação, colaboração e análise preditiva representa a próxima fronteira na defesa cibernética.

Perguntas frequentes sobre as ferramentas de inteligência de ameaças

Embora haja um grande número de ferramentas e serviços de inteligência de ameaças disponíveis comercialmente de diferentes fornecedores, a comunidade de software de código aberto também catalogou uma ampla gama de diferentes ferramentas de inteligência de ameaças. A maioria deles é gratuita, embora os fornecedores de código aberto geralmente ofereçam contratos de manutenção mediante o pagamento de uma taxa.

A orquestração, automação e resposta de segurança (SOAR) é uma solução avançada de segurança cibernética que capacita as organizações a enfrentar os desafios de gerenciar e responder à grande quantidade de alertas e dados de segurança que recebem diariamente. Seus principais componentes, incluindo o SOAR, trabalham juntos de forma integrada para permitir operações de segurança coordenadas e otimizadas. Com o SOAR, as equipes de segurança podem ter a certeza de que estão mais bem equipadas para lidar com incidentes de segurança com eficiência e eficácia, reduzindo a carga de trabalho da equipe.

O MDR contribui para a inteligência de ameaças executando funções como detecção de ameaças, integração de feeds de inteligência de ameaças, análise de ameaças, aprimoramento da compreensão contextual e sugestão de técnicas de resposta à incidência com base em sua análise da ameaça. Essas atividades geralmente são realizadas em tempo real, dando aos analistas e engenheiros de segurança a oportunidade de usar a inteligência de ameaças de forma mais proativa e abrangente.

Os principais fornecedores de ferramentas de inteligência de ameaças aprimoraram os recursos e a utilidade de suas ferramentas integrando a inteligência artificial (IA) em muitas delas ou projetando-as com a IA integrada desde o início. A IA aprimora a funcionalidade das ferramentas de inteligência de ameaças com funções como detecção de ameaças, análise comportamental, análise preditiva, processamento de linguagem natural e aprendizado contínuo.