-

O que é inteligência sobre ameaças cibernéticas (CTI)?

- Inteligência de ameaças: Por que é importante

- Os benefícios da inteligência contra ameaças cibernéticas

- Os desafios da inteligência sobre ameaças cibernéticas

- Tipos de inteligência sobre ameaças cibernéticas

- Fontes de inteligência de ameaças

- Ferramentas e serviços de inteligência de ameaças

- Implementação prática da inteligência de ameaças

- O ciclo de vida da inteligência de ameaças: Uma visão geral

- Como criar um programa eficaz de inteligência de ameaças

- Perguntas frequentes sobre inteligência de ameaças

- O que são ameaças cibernéticas desconhecidas?

-

O que são ferramentas de inteligência contra ameaças cibernéticas?

- Tipos de ferramentas de inteligência de ameaças

- Como funcionam as ferramentas de inteligência de ameaças

- Principais funções das ferramentas de inteligência de ameaças

- O que é uma plataforma de inteligência de ameaças (TIP)?

- Práticas recomendadas para implementação de ferramentas de inteligência de ameaças

- Tendências emergentes em inteligência de ameaças

- Perguntas frequentes sobre as ferramentas de inteligência de ameaças

- What is Digital Forensics and Incident Response (DFIR)?

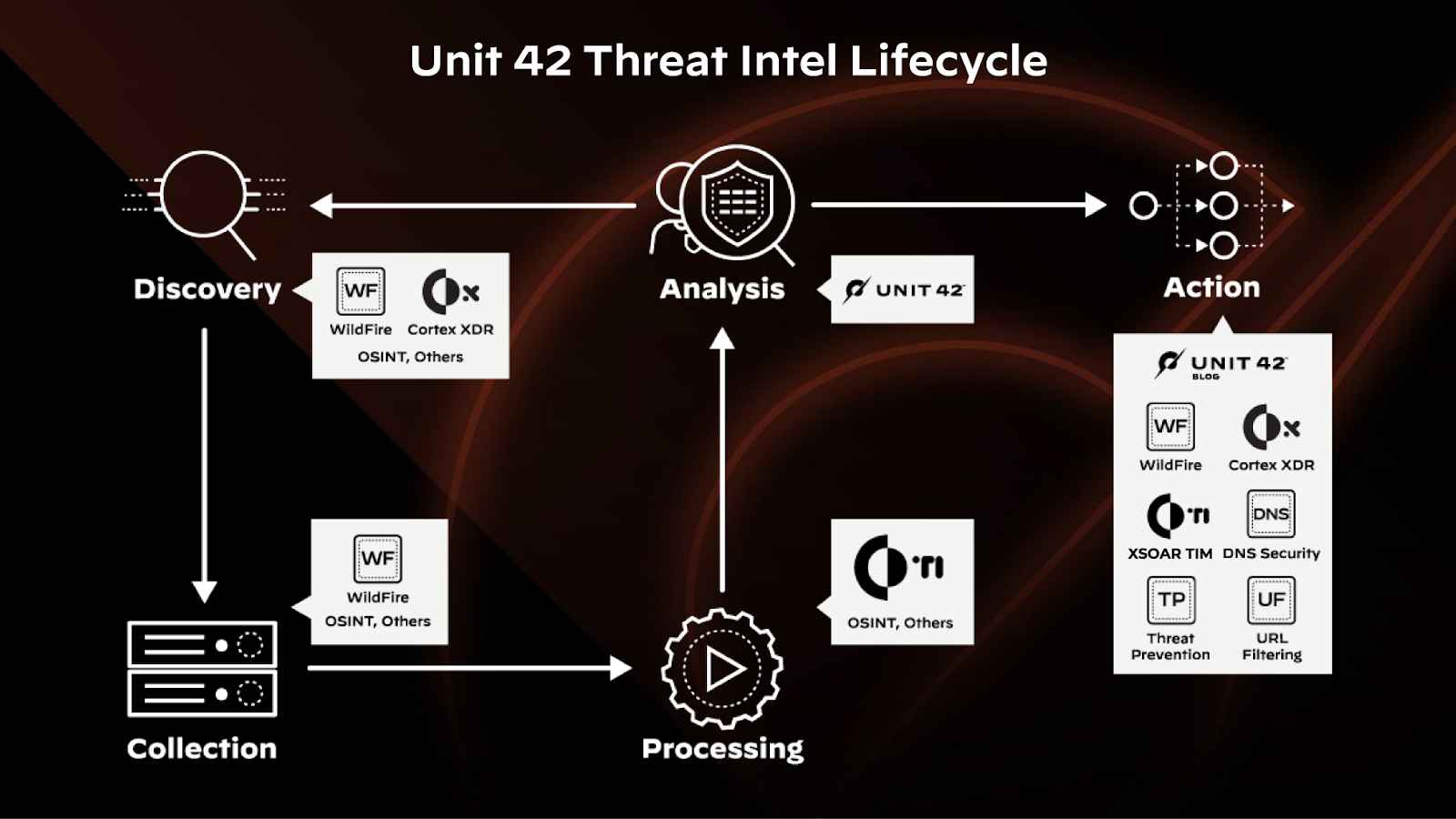

O que é o ciclo de vida da inteligência de ameaças?

O ciclo de vida da inteligência de ameaças é um processo usado na segurança cibernética para gerenciar as ameaças cibernéticas. Ele ajuda as organizações a proteger seus ativos de informação coletando, analisando e aplicando informações sobre ameaças cibernéticas potenciais e atuais. O objetivo é melhorar continuamente a qualidade e a relevância da inteligência de ameaças, adaptando-se ao cenário em evolução das ameaças cibernéticas.

O ciclo normalmente consiste nos seguintes estágios:

- Direção/Descoberta: O objetivo é identificar ou descobrir os requisitos de inteligência dos consumidores.

- Coleção: Os dados e as informações são coletados de várias fontes para atender aos requisitos identificados.

- Processamento: Os dados são limpos para remover duplicatas, inconsistências e informações irrelevantes, transformados em um formato adequado para análise e aprimorados com contexto e metadados adicionais.

- Análise: Os dados e as informações brutos são agrupados, combinados com outras fontes e transformados em inteligência por meio de várias técnicas humanas e de máquinas.

- Disseminação/Ação: A transmissão oportuna de produtos de inteligência concluídos é distribuída adequadamente aos consumidores pretendidos.

- Feedback: Avaliação contínua da eficácia de cada etapa do ciclo de inteligência para garantir que a melhor inteligência possível chegue ao consumidor pretendido.

Por que o ciclo de vida da inteligência de ameaças é importante?

O ciclo de vida da inteligência de ameaças é um processo contínuo e em evolução que ajuda as organizações a se manterem à frente das ameaças cibernéticas, melhorando continuamente sua compreensão do cenário de ameaças e ajustando suas defesas de acordo.

Ao se concentrar nas ameaças pertinentes, o ciclo de vida reduz o impacto dos ataques, permitindo que as organizações respondam de forma mais eficaz e mantenham uma postura de segurança cibernética robusta e adaptável.

As 6 etapas do ciclo de vida da inteligência de ameaças

O processo de inteligência de ameaças envolve seis estágios conectados que trabalham juntos para coletar, analisar e disseminar informações sobre ameaças em potencial. Esse processo iterativo usa o feedback de cada estágio para refinar as estratégias subsequentes, melhorando continuamente a capacidade da organização de identificar e responder às ameaças.

Direção/Descoberta

Para iniciar o ciclo de vida, as equipes de segurança colaboram com as partes interessadas do negócio para definir os objetivos e as metas do programa de inteligência de ameaças. Isso geralmente começa com a determinação de quais ativos e dados precisam de proteção, alocação de recursos e orçamento e estabelecimento de indicadores-chave de desempenho (KPIs) para medir o sucesso do programa. Essa fase é um ponto de partida essencial porque cria a base para todo o processo de inteligência de ameaças.

Coleção

Durante a fase de coleta, as organizações reúnem dados e informações de várias fontes identificadas durante a fase de Direção, inclusive:

- Registros internos

- Alimentação de ameaças externas

- Inteligência de código aberto (OSINT)

- Centros de análise e compartilhamento de informações (ISACS)

- SOCMINT

- Agências governamentais, grupos do setor e fornecedores comerciais

- Inteligência da deep e dark web

Processamento

Os dados coletados são transformados em um formato que pode ser facilmente analisado. A etapa de processamento inclui a classificação, a descriptografia e a tradução dos dados em uma forma utilizável. A classificação dos dados envolve a organização em categorias ou grupos com base em critérios específicos. Os dados são descriptografados, decodificando quaisquer dados criptografados ou codificados para serem lidos e compreendidos.

Por fim, os dados são traduzidos e convertidos de um idioma ou formato para outro, facilitando a compreensão e a interpretação. Essa etapa significativa permite que os analistas trabalhem de forma mais eficaz e eficiente com os dados.

Análise

Ao analisar os dados para detectar possíveis ameaças ou ataques cibernéticos, os especialistas examinam os dados processados para identificar padrões, anomalias e outros sinais de atividade mal-intencionada. Esse processo geralmente envolve a referência cruzada de dados de várias fontes e o uso de técnicas analíticas para entender o contexto e as implicações das informações.

Divulgação/Ação

A inteligência analisada é distribuída para o público-alvo. Podem ser tomadores de decisão dentro da organização, equipes operacionais ou parceiros externos. A chave é garantir que a inteligência seja apresentada de forma acionável e relevante.

Feedback

A coleta de feedback das principais partes interessadas sobre a eficácia e a pertinência da inteligência de ameaças oferecida é uma etapa crucial para aprimorar e refinar o processo de inteligência de ameaças. O feedback recebido das partes interessadas é meticulosamente analisado para identificar lacunas no processo de inteligência e áreas que exigem aprimoramento e para garantir que a inteligência fornecida seja relevante e atualizada. Os insights obtidos a partir do feedback são usados para refinar e melhorar o processo de inteligência de ameaças, permitindo o fornecimento de inteligência mais direcionada e melhor para nossas partes interessadas.

Benefícios da estrutura do ciclo de vida da inteligência de ameaças

O ciclo de vida da inteligência de ameaças aumenta a capacidade da organização de se defender contra ameaças cibernéticas e contribui para uma abordagem mais estratégica, eficiente e abrangente do gerenciamento dos riscos de segurança cibernética. Os possíveis benefícios incluem:

- A detecção e a resposta antecipada a possíveis ameaças podem reduzir significativamente o impacto dos ataques cibernéticos.

- Gerenciar os riscos de segurança cibernética de forma mais estratégica, compreendendo o cenário de ameaças em evolução e alocando recursos para obter o máximo impacto.

- Economizar custos prevenindo proativamente os ataques ou mitigando seu impacto, em vez de lidar com as consequências de um ataque cibernético.

- Reforçar as medidas de segurança e torná-las mais resistentes a ataques cibernéticos.

- Fornecer um contexto valioso para resposta a incidentes e análise forense em uma violação de segurança.

- Obter uma vantagem competitiva por meio do gerenciamento eficaz de ameaças cibernéticas e ser visto como mais confiável e seguro pelos clientes e parceiros de negócios.

- Desenvolvimento de soluções de segurança personalizadas que abordam vulnerabilidades específicas.

- Obter uma perspectiva mais ampla sobre as ameaças cibernéticas incorporando informações de várias fontes globais.

- Promover uma cultura de conscientização sobre segurança integrando a inteligência de ameaças às operações de uma organização, incentivando os funcionários a serem mais vigilantes e a compreenderem a importância da segurança cibernética em suas funções.