-

- Explicação sobre detecção e resposta de dados

- Por que a DDR é importante?

- Aprimoramento das soluções DSPM com monitoramento dinâmico

- Um olhar mais atento à detecção e resposta de dados (DDR)

- Como funcionam as soluções DDR

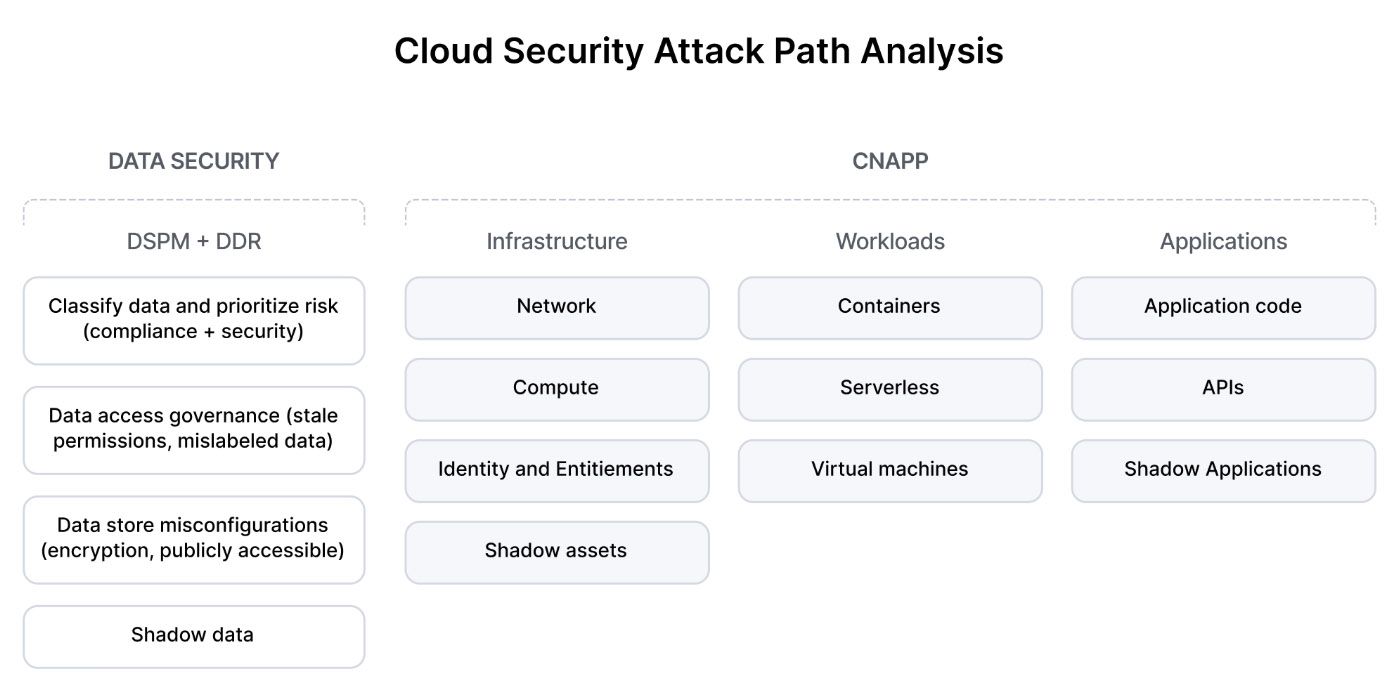

- Como o DDR se encaixa no cenário de segurança de dados em nuvem?

- A agenda do CISO precisa de uma ferramenta adicional de segurança cibernética?

- Apoiando a inovação sem sacrificar a segurança

- Perguntas frequentes sobre DSPM e detecção e resposta de dados

O que é detecção e resposta de dados (DDR)?

Tabela de conteúdo

A detecção e resposta de dados (DDR) é uma solução tecnológica projetada para detectar e responder a ameaças de segurança relacionadas a dados em tempo real. Ele se concentra no monitoramento de dados em sua origem, o que permite que as organizações identifiquem ameaças que podem não ser detectadas pelas soluções tradicionais de segurança voltadas para a infraestrutura. O DDR examina continuamente os registros de atividades de dados, como os do AWS CloudTrail e do Azure Monitor, para identificar acessos anômalos aos dados e comportamentos suspeitos indicativos de possíveis ameaças. Quando uma ameaça é detectada, o DDR dispara alertas para notificar as equipes de segurança, permitindo uma resposta rápida para conter e mitigar a ameaça.

Explicação sobre detecção e resposta de dados

No centro de uma solução DDR estão a análise avançada de dados e os algoritmos de aprendizagem automática que monitoram e analisam continuamente grandes quantidades de dados gerados pelos serviços em nuvem, redes e aplicativos de uma organização.

Esses recursos analíticos avançados permitem que a solução DDR detecte anomalias, vulnerabilidades e atividades suspeitas em tempo real. Ao aproveitar a análise preditiva e comportamental, os sistemas DDR podem identificar ameaças antes que elas causem danos significativos. Depois que uma possível ameaça é detectada, o processo de DDR passa para a fase de resposta, uma série de ações predefinidas e automatizadas projetadas para conter e neutralizar a ameaça.

As ações de resposta podem incluir o bloqueio de tráfego de rede suspeito, o isolamento de dispositivos infectados, a atualização de políticas de segurança ou o disparo de alertas para as equipes de segurança para investigação e correção. A eficácia de um sistema DDR está em sua capacidade de integração com ferramentas e tecnologias de segurança para uma abordagem abrangente e coordenada da segurança de dados em nuvem.

Continuamente é a chave para a DDR

É importante ressaltar que a DDR não é uma implementação única. A detecção e a resposta aos dados é um processo contínuo que requer monitoramento contínuo, coleta de inteligência de ameaças e atualização dos protocolos de resposta. À medida que o cenário de ameaças evolui e surgem novos vetores de ataque, as organizações devem revisar e refinar regularmente suas estratégias de DDR para garantir que permaneçam eficazes e adaptáveis.

Ao aproveitar a análise avançada de dados e os mecanismos de resposta automatizados, o DDR permite que as organizações fortaleçam sua postura de segurança de dados em nuvem e reduzam o impacto dos incidentes de segurança. Por meio dessa camada de defesa dinâmica, o DDR complementa as medidas de segurança estáticas fornecidas pelas soluções cloud security posture management (CSPM) e data security posture management (DSPM) , criando uma abordagem holística para a proteção de dados confidenciais em toda a empresa.

Por que a DDR é importante?

A detecção e a resposta de dados são essenciais no cenário dinâmico da segurança cibernética atual, em que os riscos apresentados por violações de dados aumentaram para níveis sem precedentes. O Relatório de Investigações de Violação de Dados (DBIR) de 2024 mostra um quadro preocupante, revelando um número impressionante de 10.626 violações de dados confirmadas - o maior número registrado até hoje.

Entendendo a amplitude do cenário de violações de dados

Um número significativo de 68% das violações analisadas no DBIR envolveu um elemento humano, ressaltando a necessidade de as organizações priorizarem soluções de DDR que possam identificar e responder rapidamente a erros humanos. Para agravar o desafio, o relatório destaca um aumento dramático de 180% nas violações iniciadas por meio da exploração de vulnerabilidades em comparação com os anos anteriores.

Depois, há o ransomware. Ninguém acha que isso acontecerá com eles, mas as técnicas de ransomware e extorsão foram responsáveis por 32% de todas as violações, citando novamente o DBIR de 2024. A implementação de estratégias eficazes de detecção e resposta de dados ajudará as organizações a identificar rapidamente as ameaças e a reduzir seu impacto, protegendo os dados confidenciais e preservando a reputação e o bem-estar financeiro da organização.

Um olhar mais atento aos maiores riscos para os dados

Como mencionado acima, vários fatores, inclusive erro humano, colocam os dados em risco. Junto com isso estão os dados sombra e a fragmentação de dados, cada um dos quais introduz vulnerabilidades exclusivas com o potencial de comprometer a integridade, a confidencialidade e a disponibilidade dos dados.

Erro humano: O risco subjacente

O erro humano continua sendo a ameaça mais difundida à segurança dos dados. Seja por exclusão acidental, gerenciamento incorreto de informações confidenciais, práticas de senhas fracas ou por serem vítimas de ataques de phishing, os indivíduos geralmente criam vulnerabilidades não intencionais. Até mesmo os sistemas de segurança mais sofisticados podem ser prejudicados por um único erro, tornando o erro humano um risco fundamental que permeia todos os aspectos da segurança de dados.

Dados de sombra

Um dos subprodutos mais preocupantes do erro humano é a proliferação de dados sombra. O termo refere-se a dados que existem fora dos sistemas gerenciados e protegidos oficialmente, geralmente armazenados em serviços de nuvem não sancionados, em dispositivos pessoais ou em backups esquecidos.

Os dados obscuros normalmente escapam do alcance dos protocolos de segurança regulares, o que os torna particularmente vulneráveis a violações. Os funcionários podem, inadvertidamente, criar ou armazenar esses dados em locais inseguros, sem saber dos riscos que suas ações apresentam. A natureza oculta dos dados sombra cria um ponto cego na estratégia de segurança da organização.

Fragmentação de dados no ecossistema multicloud

Em um ambiente com várias nuvens, a fragmentação de dados é um fator de risco inerente. Como os dados são distribuídos em várias plataformas de nuvem, muitas vezes com padrões de segurança e práticas de gerenciamento diferentes, manter uma proteção consistente torna-se cada vez mais difícil. É claro que a fragmentação complica a aplicação de políticas de segurança uniformes e aumenta a superfície de ataque, especialmente durante a transferência de dados entre nuvens. A falta de visibilidade e controle sobre dados fragmentados agrava ainda mais o risco, tornando difícil rastrear a movimentação de dados, detectar anomalias ou garantir a conformidade regulatória.

A interseção de riscos

Os fatores de risco dos dados se cruzam à medida que o erro humano leva à criação de dados sombra, o que, por sua vez, aumenta o risco quando os dados são fragmentados em um ambiente multinuvem. Agora, considere que os dados estão frequentemente em movimento, movendo-se de um local para outro. Esses riscos criam uma espécie de triângulo das Bermudas se não forem protegidos de forma eficaz.

Aprimoramento das soluções DSPM com monitoramento dinâmico

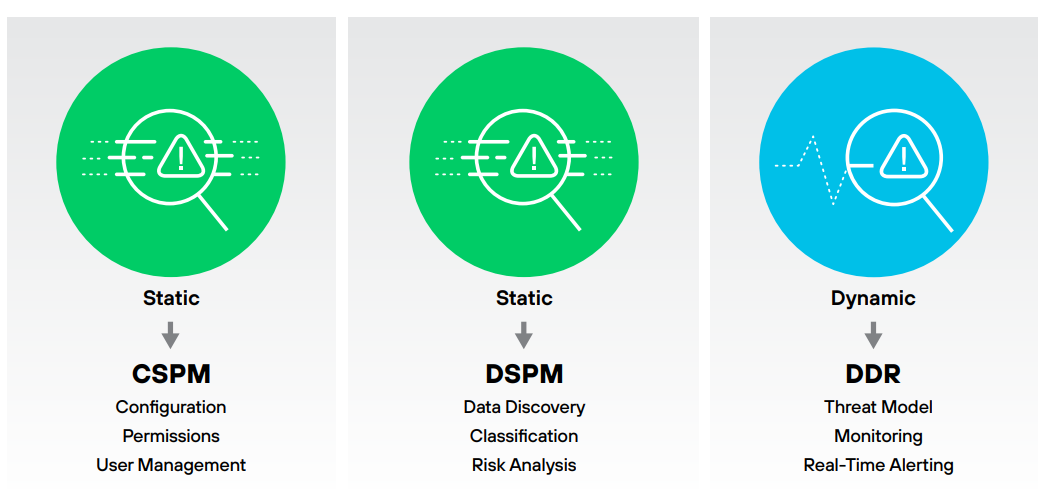

Os recursos de DSPM que discutimos até aqui se referem principalmente ao risco estático - encontrar dados confidenciais, classificá-los e analisar os controles de acesso e as configurações aplicadas a eles.

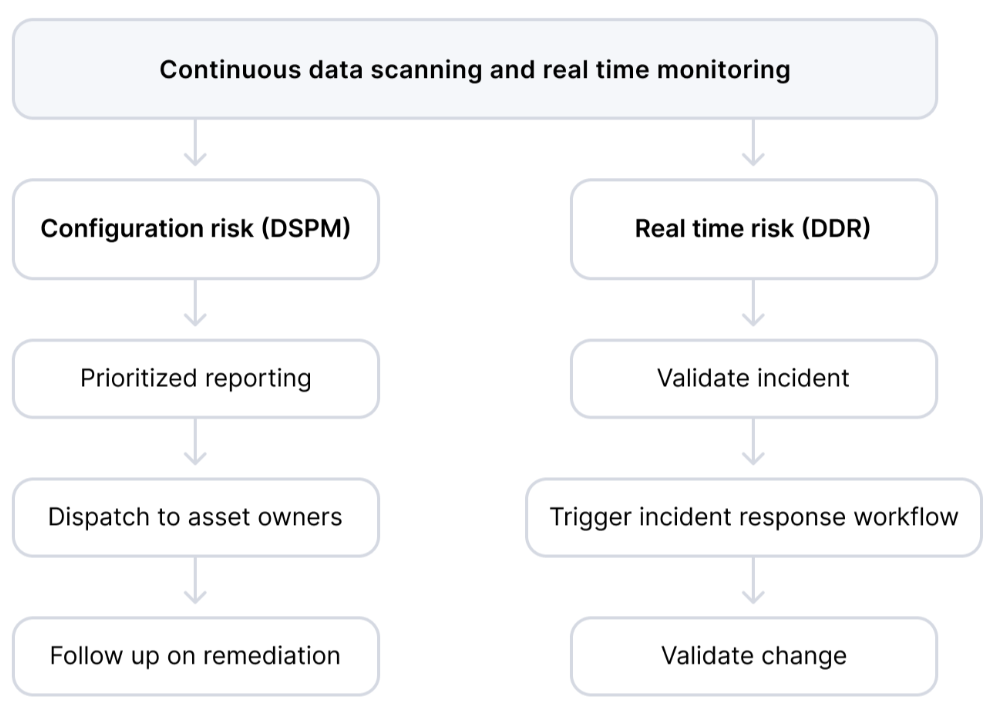

No entanto, para manter uma postura eficaz de segurança de dados, o senhor precisa monitorar e analisar continuamente os padrões de acesso aos dados e o comportamento do usuário. A detecção e resposta de dados (DDR) faz exatamente isso.

O DDR oferece recursos de monitoramento e alerta em tempo real para ajudar as equipes de segurança a detectar e responder rapidamente a possíveis ameaças e atividades suspeitas, além de priorizar os problemas que colocam em risco os dados confidenciais. Ao aproveitar os algoritmos de aprendizado de máquina e a análise avançada de logs, o DDR pode identificar anomalias no comportamento do usuário e nos padrões de acesso que podem indicar uma conta comprometida ou uma ameaça interna.

Um olhar mais atento à detecção e resposta de dados (DDR)

O DDR descreve um conjunto de soluções habilitadas por tecnologia usadas para proteger os dados em nuvem contra exfiltração. Ele fornece monitoramento dinâmico sobre as camadas de defesa estática fornecidas pelas ferramentas CSPM e DSPM.

Com as organizações atuais armazenando dados em vários ambientes de nuvem - PaaS (por exemplo, Amazon RDS), IaaS (máquinas virtuais executando armazenamento de dados) e DBaaS (por exemplo, Snowflake) - não é viável monitorar todas as ações de dados. As soluções DDR usam a análise de logs em tempo real para monitorar os ambientes de nuvem que armazenam dados e detectar riscos aos dados assim que eles ocorrem.

Como funcionam as soluções DDR

As soluções de detecção e resposta de dados incorporam recursos de DSPM para descobrir e classificar ativos de dados , identificar riscos, como dados confidenciais não criptografados ou violações da soberania de dados, e priorizar a correção pelos proprietários dos dados ou pela TI. Depois que os ativos de dados confidenciais são mapeados, as soluções DDR monitoram a atividade por meio do registro nativo da nuvem disponível em nuvens públicas, gerando registros de eventos para cada consulta ou solicitação de leitura.

A ferramenta DDR analisa os logs quase em tempo real, aplicando um modelo de ameaças para detectar atividades suspeitas, como o fluxo de dados para contas externas. Ao identificar novos riscos, o DDR emite alertas e sugere ações imediatas. Esses alertas geralmente são integrados às soluções SOC ou SOAR (orquestração, automação e resposta de segurança) para uma resolução mais rápida e um alinhamento perfeito com as operações existentes.

Casos de uso de DDR

Para visualizar os tipos de incidentes que uma solução DDR aborda, considere alguns exemplos vistos entre nossos usuários.

Questões de soberania de dados

A legislação dos últimos anos cria obrigações de armazenamento de dados em áreas geográficas específicas (como a UE ou a Califórnia). O DDR ajuda a detectar quando os dados fluem para um local físico não autorizado, evitando problemas de conformidade no futuro.

Ativos movidos para armazenamento não criptografado/inseguro

À medida que os dados fluem entre os bancos de dados e o armazenamento em nuvem, eles podem chegar a um armazenamento de dados inseguro (geralmente o resultado de uma solução temporária, mas esquecida). O DDR alerta as equipes de segurança sobre esse tipo de movimento.

Snapshots e Shadow Backups

As equipes enfrentam uma pressão cada vez maior para fazer mais com os dados, o que leva ao predomínio de análises obscuras fora dos fluxos de trabalho aprovados. O DDR ajuda a encontrar cópias de dados armazenados ou compartilhados de maneiras que podem causar violações.

Como o DDR se encaixa no cenário de segurança de dados em nuvem?

DDR vs. CSPM e DSPM

Gerenciamento da postura de segurança na nuvem

OCSPM trata da proteção da postura da infraestrutura de nuvem (como permissões excessivamente generosas ou configurações incorretas). Ele não aborda diretamente os dados, seu contexto e como eles fluem entre diferentes serviços em nuvem.

Gerenciamento da postura de segurança de dados

ODSPM protege os dados de dentro para fora. Por meio da varredura e da análise dos dados armazenados, as ferramentas de DSPM identificam informações confidenciais, como PII ou códigos de acesso, classificam os dados e avaliam o risco associado a eles. Esse processo fornece às equipes de segurança uma imagem mais clara do risco e do fluxo de dados, permitindo que elas priorizem os ativos de nuvem em que uma violação poderia causar mais danos.

Embora o DSPM ofereça proteção de dados em nuvem mais granular, tanto o CSPM quanto o DSPM são estáticos e focados na postura. Eles permitem que as organizações entendam onde está o risco, mas oferecem pouco em termos de resposta a incidentes em tempo real.

Por outro lado, o DDR é dinâmico. Ele se concentra em eventos de dados que ocorrem em tempo real, enviando alertas e dando às equipes de segurança a chance de intervir e evitar danos significativos. O DDR monitora o nível de evento específico, enquanto outras soluções analisam as configurações e os dados em repouso.

Uma situação potencial

Considere um cenário em que um funcionário tem acesso autorizado e baseado em função a um banco de dados que contém dados de clientes. O funcionário planeja deixar a empresa e, antes de notificar seus gerentes sobre sua intenção de sair, copia o banco de dados em seu laptop pessoal para levá-lo à próxima empresa.

Neste exemplo, as permissões permitem que o funcionário acesse o banco de dados - e, no entanto, um grande evento de exfiltração de dados está ocorrendo. Uma solução de DDR com um modelo de ameaça bem calibrado detecta o lote incomum de dados (e outras irregularidades) contido nessa exportação. A ferramenta DDR envia um alerta para a equipe de segurança e fornece dados forenses completos, identificando o ativo e o ator exatos envolvidos na exfiltração. Economizando um tempo crítico, a equipe de segurança intervém antes que a ameaça interna atinja seus objetivos.

A agenda do CISO precisa de uma ferramenta adicional de segurança cibernética?

O DDR fornece funcionalidade de missão crítica que não existe na pilha de segurança em nuvem existente. Quando os agentes não são viáveis, o senhor precisa monitorar todas as atividades relacionadas aos seus dados. A DDR protege seus dados contra exfiltração ou uso indevido, bem como contra violações de conformidade. Ao integrar-se às soluções SIEM e SOAR, permitindo que as equipes consumam alertas em um só lugar, o DDR ajuda a reduzir a sobrecarga operacional.

A necessidade de DLP sem agente

Monitorar os ativos de dados em tempo real pode parecer óbvio, mas as organizações, em sua maioria, não têm uma maneira adequada de proteger os dados confidenciais. No mundo tradicional, no local, o trabalho era feito principalmente em computadores pessoais conectados a um servidor por meio de uma intranet. As equipes de segurança monitoravam o tráfego e a atividade instalando agentes (componentes de software, como ferramentas antivírus) em todos os dispositivos e endpoints que tinham acesso aos dados organizacionais.

Mas o senhor não pode instalar um agente em um banco de dados hospedado pela Amazon ou pelo Google ou colocar um proxy na frente de milhares de armazenamentos de dados. A mudança para a infraestrutura em nuvem exige novas abordagens para a prevenção contra perda de dados (DLP).

O setor gravitou em torno de soluções estáticas voltadas para melhorar a postura de segurança dos armazenamentos de dados em nuvem (CSPM, DSPM), detectando configurações incorretas e ativos de dados expostos. Mas o desafio do fluxo de dados não havia sido resolvido até a DDR.

Quando as camadas de defesa estática não são suficientes: Lições de uma violação

A violação de 2018 da Imperva começou com um invasor obtendo acesso a um instantâneo de um banco de dados Amazon RDS contendo dados confidenciais. O invasor usou uma chave de API do AWS roubada de uma instância de computação acessível publicamente e configurada incorretamente.

O CSPM e o DSPM teriam evitado a violação?

Uma solução de CSPM poderia identificar as configurações incorretas e o DSPM poderia detectar dados confidenciais armazenados na instância mal configurada. Nenhuma das ferramentas, no entanto, teria sido capaz de identificar o comportamento incomum quando o invasor obtivesse acesso que parecesse legítimo.

E, conforme se desenrolou em 2018, a violação da Imperva só foi descoberta 10 meses depois, por meio de um terceiro. O invasor exportou o snapshot do banco de dados para um dispositivo desconhecido e, durante todo esse tempo, a empresa desavisada não conseguiu notificar seus usuários de que seus dados confidenciais haviam sido vazados.

Uma solução DDR teria resolvido a lacuna monitorando a conta da AWS no nível do log de eventos. Identificando potencialmente o ataque em tempo real, ele teria alertado as equipes de segurança interna, permitindo que elas respondessem imediatamente.

Apoiando a inovação sem sacrificar a segurança

A nuvem veio para ficar, assim como os microsserviços e os contêineres. Como profissionais de segurança cibernética, não podemos impedir que a organização adote tecnologias que acelerem a inovação e ofereçam mais flexibilidade aos desenvolvedores. Mas precisamos fazer tudo o que pudermos para evitar a violação de dados.

O DSPM com DDR oferece recursos essenciais que antes não existiam no cenário de segurança multinuvem - descoberta de dados, classificação, gerenciamento de risco estático e monitoramento contínuo e dinâmico de ambientes complexos e multinuvem. Fornecer às organizações a visibilidade e o controle necessários para gerenciar com eficácia sua postura de segurança de dados permite que as organizações detectem incidentes mais cedo, evitando ou minimizando a perda desastrosa de dados.

Perguntas frequentes sobre DSPM e detecção e resposta de dados

A segurança das arquiteturas multinuvem envolve o gerenciamento da segurança em vários provedores de serviços em nuvem, cada um com configurações, políticas e requisitos de conformidade exclusivos.

Políticas e controles de segurança consistentes devem ser implementados em todos os ambientes para evitar configurações incorretas. A criptografia de dados, os controles de acesso e o gerenciamento de identidade tornam-se mais complexos devido aos sistemas díspares. O monitoramento e a resposta a incidentes exigem a integração de diferentes plataformas, o que complica a visibilidade e a coordenação. Garantir a conformidade com os requisitos regulatórios em várias jurisdições acrescenta outra camada de complexidade.

A superação desses desafios exige uma estratégia de segurança abrangente e unificada e ferramentas de automação robustas.

O desenvolvimento baseado em microsserviços apresenta desafios de segurança exclusivos devido à sua arquitetura descentralizada e modular. Cada microsserviço opera de forma independente, exigindo canais de comunicação seguros e políticas de segurança consistentes. Os desenvolvedores devem implementar mecanismos robustos de autenticação, autorização e criptografia para proteger os dados em trânsito e em repouso. O aumento do número de endpoints amplia a superfície de ataque, exigindo monitoramento contínuo e detecção de anomalias. As ferramentas de contêineres e orquestração, como o Kubernetes, devem ser configuradas com segurança. Apesar desses desafios, os microsserviços permitem o dimensionamento rápido e o isolamento de componentes comprometidos, aumentando a resiliência geral.

A democratização dos dados visa tornar os dados acessíveis a uma gama mais ampla de usuários dentro de uma organização, capacitando-os a tomar decisões informadas. Embora melhore a colaboração e a inovação, também apresenta desafios de segurança. O aumento do acesso aos dados amplia o risco de uso não autorizado, vazamentos de dados e violações de conformidade. A implementação de controles de acesso robustos, classificação de dados e criptografia é essencial para mitigar esses riscos. As equipes de segurança devem equilibrar a acessibilidade com medidas de segurança rigorosas, garantindo que somente usuários autorizados possam acessar dados confidenciais e, ao mesmo tempo, manter a conformidade e a proteção contra possíveis ameaças.

Um inventário de dados é uma lista abrangente de todos os ativos de dados que uma organização possui e onde eles estão localizados. Ele ajuda as organizações a entender e rastrear:

- Tipos de dados que coletam, armazenam e processam;

- Fontes, finalidades e destinatários desses dados.

Os inventários de dados podem ser gerenciados manual ou automaticamente. As razões para manter um inventário de dados variam e podem incluir governança de dados, gerenciamento de dados, proteção de dados, segurança de dados e conformidade de dados.

Por exemplo, ter um inventário de dados pode ajudar as organizações a identificar e classificar dados confidenciais, avaliar os riscos associados a diferentes tipos de dados e implementar controles adequados para proteger esses dados. Ele também pode ajudar as organizações a entender quais dados estão disponíveis para apoiar os objetivos comerciais ou para gerar tipos específicos de relatórios analíticos.

A análise de risco estático envolve a avaliação da segurança de um sistema sem a execução do código. Os analistas usam ferramentas para examinar o código-fonte, os arquivos de configuração e os projetos de arquitetura em busca de vulnerabilidades e configurações incorretas. Técnicas como análise de código estático, modelagem de ameaças e revisões arquitetônicas identificam possíveis riscos de segurança no início do ciclo de vida do desenvolvimento. O processo inclui o exame do código em busca de vulnerabilidades conhecidas, práticas de codificação inseguras e conformidade com os padrões de segurança. Ao identificar problemas antes da implantação, a análise estática de riscos ajuda a mitigar os riscos e garante uma arquitetura de sistema mais segura.

O monitoramento dinâmico observa continuamente os comportamentos do sistema e os fluxos de dados em tempo real para detectar incidentes de segurança. Ele emprega técnicas avançadas como detecção de anomalias, análise de comportamento e aprendizado de máquina para identificar desvios dos padrões normais. As ferramentas monitoram o tráfego da rede, as atividades dos usuários e as interações dos aplicativos, fornecendo alertas imediatos ao detectar ações suspeitas. O monitoramento dinâmico se integra aos sistemas de resposta a incidentes para automatizar a atenuação de ameaças. Essa abordagem proativa garante a detecção e a resposta rápidas às ameaças à segurança, mantendo a integridade e a disponibilidade dos dados em ambientes complexos.

Os algoritmos de aprendizado de máquina aumentam a segurança dos dados analisando grandes quantidades de dados para identificar padrões e anomalias indicativos de possíveis ameaças. Eles aprendem continuamente com novos dados, melhorando sua capacidade de detectar vulnerabilidades de dia zero e ataques sofisticados. Os algoritmos podem automatizar a detecção de ameaças, reduzindo o tempo de resposta e minimizando o erro humano. Ao fazer a correlação de dados de várias fontes, o aprendizado de máquina aprimora a análise preditiva, permitindo a mitigação proativa de ameaças. Esses algoritmos também ajudam na análise do comportamento do usuário, detectando ameaças internas e contas comprometidas por meio de desvios das linhas de base comportamentais estabelecidas.

Dados em movimento referem-se a dados que estão sendo ativamente transmitidos ou transferidos por uma rede ou por algum outro canal de comunicação. Isso pode incluir o envio de dados entre dispositivos, como de um computador para um servidor ou de um smartphone para um roteador sem fio. Também pode se referir aos dados que estão sendo transmitidos pela Internet ou por outras redes, como entre o armazenamento local no local e um banco de dados em nuvem. Os dados em movimento são diferentes dos dados em repouso, que são dados armazenados em um estado persistente.

Os dados em uso referem-se aos dados que estão ativamente armazenados na memória do computador, como RAM, caches da CPU ou registros da CPU. Ele não é armazenado passivamente em um destino estável, mas passa por vários sistemas, cada um dos quais pode ser vulnerável a ataques. Os dados em uso podem ser um alvo para tentativas de exfiltração, pois podem conter informações confidenciais, como dados de PCI ou PII.

Para proteger os dados em uso, as organizações podem usar técnicas de criptografia, como a criptografia de ponta a ponta (E2EE) e abordagens baseadas em hardware, como a computação confidencial. No nível da política, as organizações devem implementar controles de autenticação e autorização de usuários, revisar as permissões de usuários e monitorar eventos de arquivos.

O monitoramento do fluxo de dados envolve o rastreamento da movimentação de dados em uma rede para garantir a integridade, a confidencialidade e a disponibilidade. Ele emprega ferramentas avançadas para analisar pacotes de dados em tempo real, identificando acesso não autorizado e tentativas de exfiltração de dados. Os sistemas de monitoramento podem detectar anomalias nas taxas de transferência de dados, tempos de acesso incomuns e caminhos de dados atípicos. Ao integrar-se aos sistemas de gerenciamento de eventos e informações de segurança (SIEM), o monitoramento do fluxo de dados oferece visibilidade abrangente das atividades da rede. Essa visibilidade é crucial para detectar e responder prontamente a incidentes de segurança, garantindo a conformidade com os requisitos regulatórios.

A linhagem de dados rastreia o fluxo de dados nos sistemas de uma organização, desde sua origem até o destino final. As ferramentas capturam metadados sobre transformações, movimentos e uso de dados, fornecendo uma visão de ponta a ponta dos processos de dados. Os analistas usam essas informações para garantir a integridade dos dados, rastrear erros e manter a conformidade com os requisitos regulatórios. A linhagem de dados ajuda na análise de impacto, identificando dependências e possíveis riscos associados às alterações de dados. Também ajuda na auditoria e na geração de relatórios, permitindo que as organizações demonstrem as práticas de governança e segurança de dados às partes interessadas e aos órgãos reguladores.

Snapshots são cópias pontuais de dados armazenados em um sistema, proporcionando uma maneira de capturar o estado dos dados em um momento específico. Eles são usados na segurança de dados para permitir a recuperação rápida de dados corrompidos, excluídos acidentalmente ou ataques de ransomware. Os instantâneos podem ser tirados manual ou automaticamente em intervalos regulares e armazenados separadamente dos dados primários. Eles permitem a restauração eficiente dos dados sem a necessidade de backups completos, minimizando o tempo de inatividade e a perda de dados. Em ambientes de nuvem, os instantâneos oferecem soluções escaláveis e econômicas para manter a disponibilidade e a integridade dos dados.

Os sistemas de segurança analisam os padrões de acesso coletando e avaliando os registros de várias fontes, como sistemas de autenticação, servidores de arquivos e aplicativos. Os algoritmos de aprendizado de máquina e os métodos heurísticos identificam desvios do comportamento normal. Os analistas examinam parâmetros como tempos de login, endereços IP e recursos acessados. Padrões de acesso incomuns, como tentativas repetidas de login com falha ou acesso a partir de locais desconhecidos, acionam alertas para investigação adicional. O monitoramento e a análise contínuos ajudam a identificar contas comprometidas, ameaças internas e violações de políticas. Essa abordagem proativa garante um controle de acesso robusto e reduz os possíveis riscos de segurança.

As anomalias de uso na segurança de dados referem-se a desvios dos padrões estabelecidos de acesso e uso de dados que podem indicar atividade maliciosa. Os exemplos incluem picos inesperados nos volumes de transferência de dados, acesso a arquivos confidenciais durante horários incomuns e tentativas de login de localizações geográficas atípicas. Os algoritmos de aprendizado de máquina e os modelos estatísticos analisam o comportamento do usuário para estabelecer linhas de base, facilitando a detecção de anomalias. A identificação dessas anomalias é crucial para a detecção precoce de ameaças, pois elas geralmente precedem violações de dados ou ataques internos. O monitoramento contínuo e os alertas em tempo real permitem uma resposta rápida para mitigar possíveis incidentes de segurança.

A classificação de dados em sistemas de segurança envolve a categorização de dados com base em sua sensibilidade e criticidade. As ferramentas automatizadas examinam os repositórios de dados, usando políticas predefinidas e algoritmos de aprendizado de máquina para marcar os dados com classificações apropriadas, como confidencial, interno ou público. As políticas de classificação consideram fatores como requisitos regulatórios, propriedade dos dados e impacto nos negócios. As tags de metadados são aplicadas aos objetos de dados, permitindo o controle de acesso e a criptografia com granularidade fina. Essa abordagem estruturada garante que os dados confidenciais recebam a proteção adequada, ajuda nos esforços de conformidade e melhora a postura geral de segurança ao restringir o acesso apenas a usuários autorizados.

O alerta em tempo real é um mecanismo de segurança que fornece notificações imediatas ao detectar atividades suspeitas ou violações de políticas. Ele se integra aos sistemas de monitoramento e usa regras predefinidas e algoritmos de detecção de anomalias para identificar possíveis ameaças. Os alertas podem ser enviados por vários canais, incluindo e-mail, SMS ou painéis integrados, garantindo que as equipes de segurança possam responder prontamente. O alerta em tempo real minimiza a janela de oportunidade para os invasores, permitindo uma resposta rápida a incidentes. Essa abordagem proativa aumenta a capacidade da organização de evitar violações de dados, limitar os danos e manter a conformidade com as políticas e normas de segurança.

A soberania dos dados refere-se aos requisitos legais e regulatórios que regem os dados armazenados em uma determinada jurisdição. Ela exige que os dados estejam em conformidade com as leis de privacidade e segurança do país onde estão fisicamente localizados. As organizações precisam navegar por regulamentações internacionais complexas para garantir que os dados sejam tratados adequadamente, especialmente ao usar serviços em nuvem. A soberania dos dados afeta as estratégias de armazenamento de dados, exigindo data centers localizados e controles de acesso específicos. A conformidade com as leis de soberania de dados é crucial para evitar penalidades legais e manter a confiança do cliente, especialmente em regiões com regulamentos rigorosos de proteção de dados, como o GDPR da UE.

Os backups sombra são backups incrementais que capturam apenas as alterações feitas nos dados desde o último backup. Eles usam técnicas como diferenciação em nível de bloco ou de arquivo para minimizar os requisitos de armazenamento e reduzir as janelas de backup. Os backups sombra são essenciais para garantir a integridade e a disponibilidade dos dados, principalmente em ambientes com altas taxas de alteração de dados. Eles permitem uma recuperação rápida, fornecendo vários pontos de restauração, facilitando a reversão para um estado anterior em caso de corrupção ou perda de dados. As organizações usam backups sombra para aprimorar os planos de recuperação de desastres e manter a continuidade dos negócios.

Os mecanismos de resposta automatizada em segurança de dados executam ações predefinidas em resposta à detecção de ameaças, minimizando a janela de exposição. Eles se integram aos sistemas de monitoramento e alerta para acionar respostas como o isolamento de sistemas comprometidos, a revogação do acesso do usuário ou o início da criptografia de dados. A automação reduz a necessidade de intervenção manual, acelerando a resposta a incidentes e diminuindo a probabilidade de erro humano. Esses mecanismos aprimoram a postura geral de segurança, garantindo ações consistentes e rápidas contra possíveis ameaças, permitindo que as organizações mantenham a continuidade operacional e cumpram os requisitos regulatórios.

A quarentena de dados envolve o isolamento de dados suspeitos ou comprometidos para evitar a propagação de ameaças em uma rede. Os sistemas de segurança detectam automaticamente anomalias ou violações de políticas e movem os dados afetados para uma zona de quarentena. Essa zona restringe o acesso, permitindo que as equipes de segurança analisem e corrijam a ameaça sem afetar outros dados. A quarentena ajuda a conter malware, ransomware e ameaças internas, reduzindo o risco de comprometimento generalizado dos dados. A implementação da quarentena de dados como parte de uma estratégia de resposta a incidentes garante que as ameaças sejam prontamente neutralizadas, mantendo a integridade e a segurança do ambiente geral de dados.

O desenvolvimento de um modelo de ameaças envolve a identificação, a avaliação e o tratamento sistemático das possíveis ameaças à segurança de um sistema. Os especialistas em segurança começam definindo a arquitetura do sistema, os fluxos de dados e os pontos de entrada. Em seguida, identificam as possíveis ameaças, categorizam-nas com base no risco e avaliam seu impacto e probabilidade. Técnicas como a STRIDE (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege) ajudam a classificar as ameaças. A equipe prioriza as ameaças e recomenda estratégias de mitigação. A revisão e a atualização contínuas do modelo de ameaças são essenciais para enfrentar os desafios de segurança em constante evolução.

A análise do comportamento do usuário envolve o monitoramento e a avaliação das atividades do usuário para detectar anomalias indicativas de possíveis ameaças à segurança. A análise avançada e os algoritmos de aprendizado de máquina estabelecem linhas de base para o comportamento normal do usuário por meio da análise de dados históricos. As ferramentas de monitoramento em tempo real comparam as atividades atuais com essas linhas de base para identificar desvios, como tempos de login incomuns, acesso a recursos atípicos ou volumes anormais de transferência de dados. Os alertas são acionados quando se detecta um comportamento suspeito, permitindo investigação e resposta imediatas. Essa abordagem proativa ajuda a identificar contas comprometidas, ameaças internas e violações de políticas, aumentando a segurança geral.