O que é microssegmentação?

A microssegmentação é um método de segurança para gerenciar o acesso à rede entre cargas de trabalho. Com a microssegmentação, os administradores podem gerenciar políticas de segurança que limitam o tráfego com base no princípio de privilégio mínimo e na Confiança Zero. As organizações usam a microssegmentação para reduzir a superfície de ataque, melhorar a contenção de violações e fortalecer a conformidade regulatória.

Microssegmentação explicada

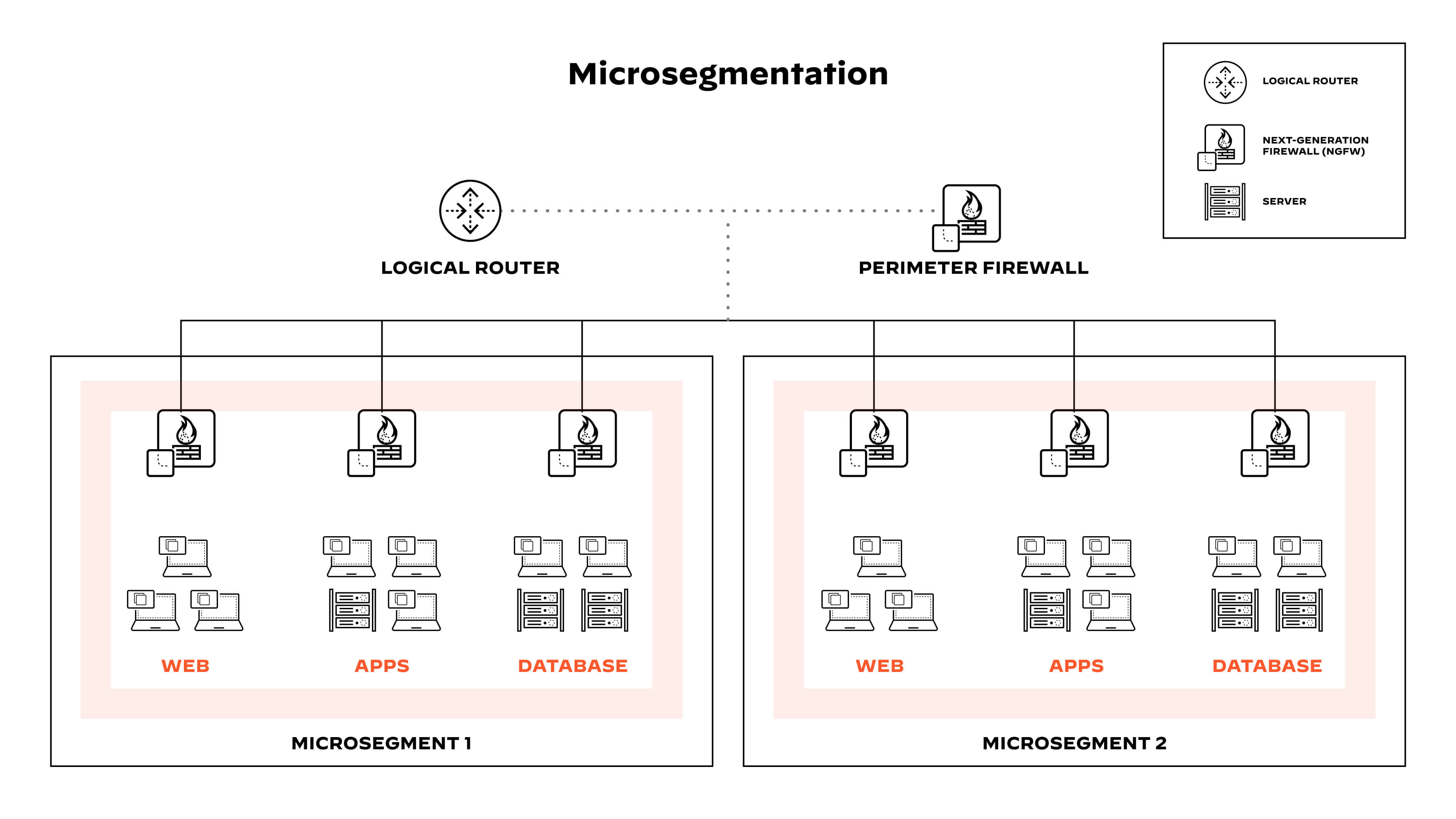

Microssegmentação refere-se a uma abordagem de segurança que envolve dividir uma rede em segmentos e aplicar controles de segurança a cada segmento com base nos requisitos do segmento.

O software de microssegmentação com tecnologia de virtualização de rede é usado para criar zonas em implantações em nuvem. Essas zonas seguras granulares isolam as cargas de trabalho, protegendo-as individualmente com políticas personalizadas e específicas para cargas de trabalho. Da mesma forma, cada máquina virtual (virtual machine – VM) em uma rede pode ser protegida, até o nível do aplicativo, com controles de segurança exatos.

Os controles de segurança granulares que a microssegmentação traz para cargas de trabalho ou aplicativos são inestimáveis para o ambiente de nuvem moderno, com vários aplicativos em execução no mesmo servidor ou máquina virtual. As organizações podem aplicar controles de segurança a cargas de trabalho e aplicativos individuais, em vez de ter uma política de segurança única para o servidor.

Figura 1: A microssegmentação divide as redes em segmentos para limitar o tráfego com base em Confiança Zero.

O que é uma carga de trabalho?

Uma carga de trabalho pode ser amplamente definida como os recursos e processos necessários para executar um aplicativo. Hosts, máquinas virtuais e contêineres são alguns exemplos de cargas de trabalho.

As empresas podem executar cargas de trabalho em centros de dados, nuvem híbrida e ambientes multinuvem. Os aplicativos da maioria das organizações estão sendo cada vez mais distribuídos em diferentes arquiteturas de computação nativas da nuvem, com base nas necessidades dos negócios.

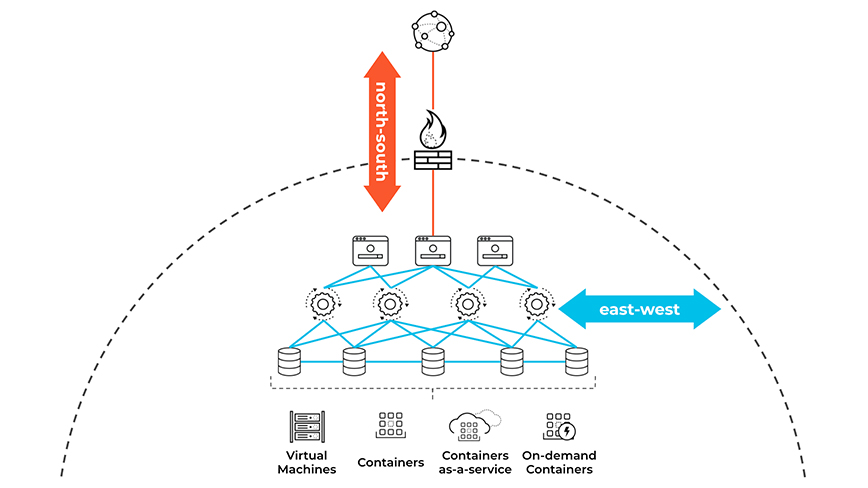

Além da segurança de perímetro

A segurança de perímetro constitui uma parte significativa dos controles de segurança de rede da maioria das organizações. Dispositivos de segurança de rede, como firewalls de rede, inspecionam o tráfego “norte-sul” (cliente para servidor) que atravessa o perímetro de segurança e interrompem o tráfego ruim. Os ativos dentro do perímetro são implicitamente confiáveis, o que significa que o tráfego “leste-oeste” (carga de trabalho para carga de trabalho) pode passar sem inspeção.

Figura 2: Tráfego “norte-sul” (cliente para servidor) vs. “leste-oeste” (carga de trabalho para carga de trabalho)

Para a maioria das organizações, as comunicações leste-oeste constituem a maior parte dos padrões de tráfego do centro de dados e da nuvem, e as defesas focadas no perímetro não têm visibilidade do tráfego leste-oeste. Considerando esses fatores, os atores mal-intencionados usam isso como uma oportunidade para se moverem lateralmente entre as cargas de trabalho.

A rede cria caminhos confiáveis entre cargas de trabalho e determina se dois endpoints podem ou não acessar um ao outro. A microssegmentação cria isolamento e determina se dois endpoints devem acessar um ao outro. Aplicar a segmentação com acesso com menos privilégios reduz o escopo do movimento lateral e contém violações de dados.

Figura 3: A microssegmentação pode ajudar você a isolar o ataque.

Desafios da segmentação de rede

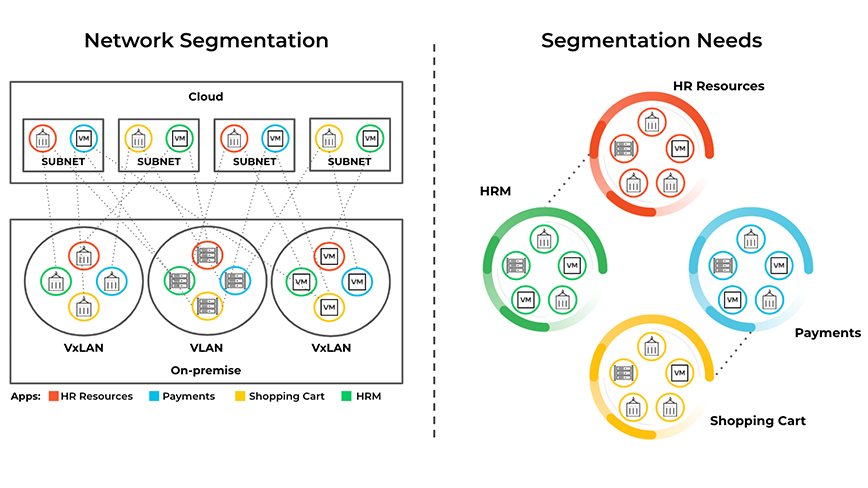

A segmentação de rede é uma abordagem que divide uma rede em vários segmentos menores. Isso beneficia o desempenho e a segurança:

- Desempenho: Subdividir a rede em sub-redes e VLANs menores reduz o escopo dos pacotes de transmissão e melhora o desempenho da rede.

- Segurança: As equipes de segurança de rede podem aplicar listas de controle de acesso (ACLs) a VLANs e sub-redes para isolar máquinas em diferentes segmentos de rede. No caso de uma violação de dados, as ACLs podem impedir que a ameaça se espalhe para outros segmentos da rede.

Aproveitar a segmentação de rede para fins de segurança traz desafios. As necessidades de segmentação nem sempre correspondem à arquitetura da rede. Reestruturar as redes ou reconfigurar VLANs e sub-redes para atender aos requisitos de segmentação é difícil e demorado.

Figura 4: A segmentação de rede – usando VLANs e sub-redes – é um método comprovado que oferece desempenho ideal de rede, dividindo domínios de transmissão de rede.

Como a microssegmentação funciona

A microssegmentação, também conhecida como Confiança Zero ou segmentação baseada em identidade, atende aos requisitos de segmentação sem a necessidade de rearquitetar. As equipes de segurança podem isolar cargas de trabalho em uma rede para limitar o efeito de movimentos laterais maliciosos. Os controles de microssegmentação podem ser assimilados em três categorias:

- As soluções baseadas em agentes usam um agente de software na carga de trabalho e impõem isolamento granular a hosts e contêineres individuais. As soluções baseadas em agentes podem usar o firewall integrado baseado em host ou obter recursos de isolamento com base na identidade ou nos atributos da carga de trabalho.

- Os controles de segmentação baseados em rede dependem da infraestrutura de rede. Esse estilo usa dispositivos físicos e virtuais, como balanceadores de carga, switches, redes definidas por software (SDN) e redes de sobreposição, para impor políticas.

- Os controles nativos da nuvem usam os recursos incorporados ao provedor de serviços de nuvem (por exemplo, grupo de segurança da Amazon, firewall do Azure ou firewall do Google Cloud).

A microssegmentação ajuda a fornecer segurança consistente em nuvens privadas e públicas em virtude de três princípios fundamentais: visibilidade, segurança granular e adaptação dinâmica.

Uma solução de microssegmentação deve oferecer visibilidade de todo o tráfego de rede dentro e entre centros de dados e nuvens. Embora existam muitas maneiras de monitorar o tráfego, a medida mais eficaz é ver o tráfego acoplado ao contexto da carga de trabalho (por exemplo, nuvem, aplicativo, orquestradores), em vez de logs contendo apenas endereços IP e portas.

A segurança granular significa que os administradores de rede podem fortalecer e identificar a segurança criando políticas específicas para aplicativos críticos. O objetivo é impedir o movimento lateral de ameaças com políticas que controlem com precisão o tráfego de entrada e saída de cargas de trabalho específicas, como execuções semanais da folha de pagamento ou atualizações de bancos de dados de recursos humanos.

A microssegmentação oferece proteção para ambientes dinâmicos. Por exemplo, arquiteturas nativas da nuvem, como contêineres e Kubernetes, podem aumentar e diminuir a velocidade em questão de segundos. Os endereços IP atribuídos às cargas de trabalho na nuvem são efêmeros, impossibilitando o gerenciamento de regras baseadas em IP. Com a microssegmentação, as políticas de segurança são expressas em termos de identidades ou atributos (env=prod, app=hrm etc.) em vez de construtos de rede (por exemplo, 10.100.0.10 tcp/80). As alterações no aplicativo ou na infraestrutura acionam revisões automáticas das políticas de segurança em tempo real, sem exigir intervenção humana.

Tipos de microssegmentação

A microssegmentação oferece proteção para ambientes dinâmicos. Por exemplo, arquiteturas nativas da nuvem, como contêineres e Kubernetes, podem aumentar e diminuir a velocidade em questão de segundos. Os endereços IP atribuídos às cargas de trabalho na nuvem são efêmeros, impossibilitando o gerenciamento de regras baseadas em IP. Com a microssegmentação, as políticas de segurança são expressas em termos de identidades ou atributos (env=prod, app=hrm etc.) em vez de construtos de rede (por exemplo, 10.100.0.10 tcp/80). As alterações no aplicativo ou na infraestrutura acionam revisões automáticas das políticas de segurança em tempo real, sem exigir intervenção humana.

Segmentação de contêineres

A segmentação de contêineres envolve isolar os contêineres uns dos outros e do sistema de host para melhorar a segurança e reduzir a superfície de ataque. A conteinerização é uma tecnologia amplamente utilizada que permite que vários aplicativos ou serviços sejam executados em contêineres separados em um único sistema de host. Porém, sem a segmentação adequada, os contêineres podem potencialmente acessar os dados e arquivos de configuração uns dos outros, o que pode resultar em vulnerabilidades de segurança.

Práticas recomendadas para segmentação de contêineres

- Isolamento de contêineres: Cada contêiner deve ser isolado de outros contêineres em execução no mesmo sistema de host para evitar acesso não autorizado. Isso pode ser conseguido usando tecnologias de contêiner como Docker e Kubernetes, que fornecem mecanismos de isolamento integrados.

- Segmentação de rede: Os contêineres podem ser segmentados entre si usando técnicas de segmentação de rede. Isso envolve a criação de redes separadas para cada contêiner e a configuração de regras de firewall para permitir ou negar o tráfego entre contêineres.

- Controle de acesso baseado em função: O controle de acesso baseado em função (RBAC) pode ser usado para definir políticas de acesso para diferentes contêineres com base nas funções e permissões do usuário. Isso pode ajudar a garantir que os contêineres sejam acessados apenas por usuários e processos autorizados.

- Assinatura de imagem: As imagens de contêiner podem ser assinadas digitalmente para garantir que apenas imagens confiáveis sejam implantadas na produção. Isso pode ajudar a evitar que as imagens dos contêineres sejam adulteradas ou alteradas, reduzindo o risco de vulnerabilidades de segurança.

- Proteção de tempo de execução: Ferramentas de proteção de tempo de execução podem ser usadas para monitorar a atividade dos contêineres e detectar anomalias que possam indicar uma violação de segurança. Essas ferramentas podem ajudar a detectar e prevenir ataques em tempo real, melhorando a postura de segurança de ambientes conteinerizados.

A segmentação de contêineres ajuda a garantir a segurança de aplicativos e serviços em contêiner. Ao isolar contêineres e aplicar políticas de controle de acesso, as organizações podem reduzir a superfície de ataque e impedir o acesso não autorizado a dados e recursos confidenciais. A segmentação de contêineres deve ser implementada como parte de uma estratégia geral de segurança que inclua segurança de rede, controle de acesso e proteção de tempo de execução.

Segmentação de usuários na segurança da nuvem

A segmentação de usuários na segurança da nuvem envolve dividir o acesso do usuário com base em diferentes funções e responsabilidades dentro de uma organização para garantir que os usuários tenham acesso apenas aos recursos necessários para desempenhar suas funções. A segmentação de usuários reduz a superfície de ataque, limitando a exposição de dados e recursos confidenciais apenas a usuários autorizados.

Como os ambientes em nuvem são dinâmicos e mudam rapidamente, a segmentação de usuários é um componente crítico de uma estratégia abrangente para segurança da nuvem. Aqui estão algumas considerações importantes para segmentação de usuários na segurança da nuvem:

- Controle de acesso baseado em função (RBAC): O RBAC envolve a criação e definição de permissões para funções e, em seguida, a atribuição de usuários às funções apropriadas de acordo com as funções do trabalho. Essa abordagem garante que os usuários tenham acesso apenas aos recursos necessários para desempenhar as suas funções profissionais, reduzindo o risco de violações de dados acidentais ou intencionais.

- Autenticação multifator (MFA): A MFA exige que os usuários forneçam mais de uma forma de autenticação para acessar um recurso. Isso pode incluir uma senha, um token de segurança ou dados biométricos. A MFA é uma forma eficaz de impedir o acesso não autorizado aos recursos da nuvem, especialmente quando combinada com o RBAC.

- Monitoramento contínuo: O monitoramento contínuo da atividade do usuário é fundamental para detectar e responder a incidentes de segurança em tempo real. Isso envolve a análise de dados de log e comportamento do usuário para identificar ameaças e vulnerabilidades.

- Separação de tarefas: A separação de tarefas envolve a divisão de responsabilidades entre vários usuários para evitar que qualquer usuário tenha muito controle sobre um sistema ou processo. Isso reduz o risco de fraude ou erros e garante que operações confidenciais sejam realizadas por vários usuários.

- Avaliações regulares de acesso: As avaliações regulares de acesso envolvem a revisão rotineira dos direitos e permissões de acesso do usuário para garantir que ainda sejam essenciais. As avaliações de acesso podem ajudar a identificar e remover direitos de acesso desnecessários, reduzindo o risco de acesso não autorizado.

Ao implementar RBAC, MFA, monitoramento contínuo, separação de tarefas e avaliações regulares de acesso, as organizações podem melhorar sua postura de segurança na nuvem e proteger-se contra ameaças em evolução, reduzir a superfície de ataque e evitar o acesso não autorizado a dados e recursos confidenciais.

Benefícios da microssegmentação

As organizações que adotam a microssegmentação obtêm benefícios tangíveis. Mais especificamente:

- Redução da superfície de ataque: A microssegmentação fornece visibilidade de todo o ambiente de rede sem retardar o desenvolvimento ou a inovação. Os desenvolvedores de aplicativos podem integrar a definição de políticas de segurança no início do ciclo de desenvolvimento e garantir que nem as implantações nem as atualizações de aplicativos criem novos vetores de ataque. Isso é particularmente importante no mundo em rápida evolução do DevOps.

- Contenção de violações aprimorada: A microssegmentação oferece às equipes de segurança a capacidade de monitorar o tráfego de rede em relação a políticas predefinidas, bem como reduzir o tempo de resposta e remediação de violações de dados.

- Conformidade regulatória mais forte: Usando a microssegmentação, os reguladores podem criar políticas que isolem os sistemas sujeitos a regulamentações do restante da infraestrutura. O controle granular das comunicações com sistemas regulamentados reduz o risco de uso não conforme.

- Gerenciamento de políticas simplificado: A mudança para uma rede microssegmentada ou um modelo de segurança de Confiança Zero oferece uma oportunidade de simplificar o gerenciamento de políticas. Algumas soluções de microssegmentação oferecem descoberta automatizada de aplicativos e sugestões de políticas com base no comportamento aprendido dos aplicativos.

Casos de uso da microssegmentação

A gama de casos de uso para microssegmentação é vasta e crescente. Aqui estão alguns exemplos representativos:

- Sistemas de desenvolvimento e produção: Na melhor das hipóteses, as organizações separam cuidadosamente os ambientes de desenvolvimento e teste dos sistemas de produção. No entanto, essas medidas podem não impedir atividades descuidadas, como desenvolvedores que extraem informações de clientes de bancos de dados de produção para testes. A microssegmentação pode impor uma separação mais disciplinada, limitando granularmente as conexões entre os dois ambientes.

- Segurança para ativos intangíveis: As empresas têm um enorme incentivo financeiro e de reputação para proteger ativos “intangíveis”, como informações confidenciais de clientes e funcionários, propriedade intelectual e dados financeiros da empresa. A microssegmentação adiciona outro nível de segurança para proteção contra exfiltração e outras ações maliciosas que podem causar tempo de inatividade e interferir nas operações comerciais.

- Gerenciamento de nuvem híbrida: A microssegmentação pode fornecer proteção perfeita para aplicativos que abrangem nuvens múltiplas e implementar políticas de segurança uniformes em ambientes híbridos compostos por vários centros de dados e provedores de serviços em nuvem.

- Resposta a incidentes: Conforme observado anteriormente, a microssegmentação limita o movimento lateral das ameaças e o impacto das violações. Além disso, as soluções de microssegmentação fornecem informações de registro para ajudar as equipes de resposta a incidentes a entender melhor as táticas de ataque e a telemetria para ajudar a identificar violações de políticas em aplicativos específicos.

Perguntas frequentes sobre microssegmentação

A segmentação e a microssegmentação de redes são diferentes?

Embora a segmentação e a microssegmentação de redes ajudem a melhorar a segurança e o desempenho das redes, elas diferem em aspectos fundamentais. A segmentação de rede tradicional concentra-se no tráfego norte-sul dentro e fora da rede e é implementada usando VLANs, firewalls, roteadores e outros dispositivos. Esses dispositivos podem ser configurados para impor políticas de segurança, como listas de controle de acesso (ACLs) ou regras de firewall, no nível da rede.

A microssegmentação, por outro lado, concentra-se no tráfego leste-oeste e geralmente é implementada usando soluções de segurança baseadas em software, como firewalls baseados em hipervisores ou plataformas de proteção de endpoint (EPPs). A microssegmentação aplica políticas de segurança na carga de trabalho individual ou no nível do aplicativo, e não no nível da rede.

O que são políticas de firewall?

Uma política de firewall define como os firewalls de uma organização devem lidar com o tráfego de rede de entrada e saída para determinados endereços IP e intervalos de endereços. As políticas podem se concentrar na identidade do usuário, na atividade da rede e nos aplicativos, bem como nos endereços IP.

O que é uma rede virtual?

Uma rede virtual usa software para conectar computadores, máquinas virtuais (virtual machines – VMs) e servidores ou servidores virtuais pela Internet – em contraste com a rede física tradicional ancorada em um local por hardware e cabo.

O que é uma dependência de aplicativo?

Uma dependência de aplicativo ocorre quando software, aplicativos, servidores e outros componentes dependem uns dos outros para executar suas funções. Para garantir serviços ininterruptos, as dependências de aplicativo devem ser mapeadas antes da migração para a nuvem, da movimentação de componentes para um novo ambiente de nuvem ou da implementação da microssegmentação.