PA-SERIES

MILHÕES EM BENEFÍCIOS CONCRETIZADOS

REDUÇÃO DE VIOLAÇÕES

MILHÕES DE GANHOS DE PRODUTIVIDADE PARA O USUÁRIO FINAL

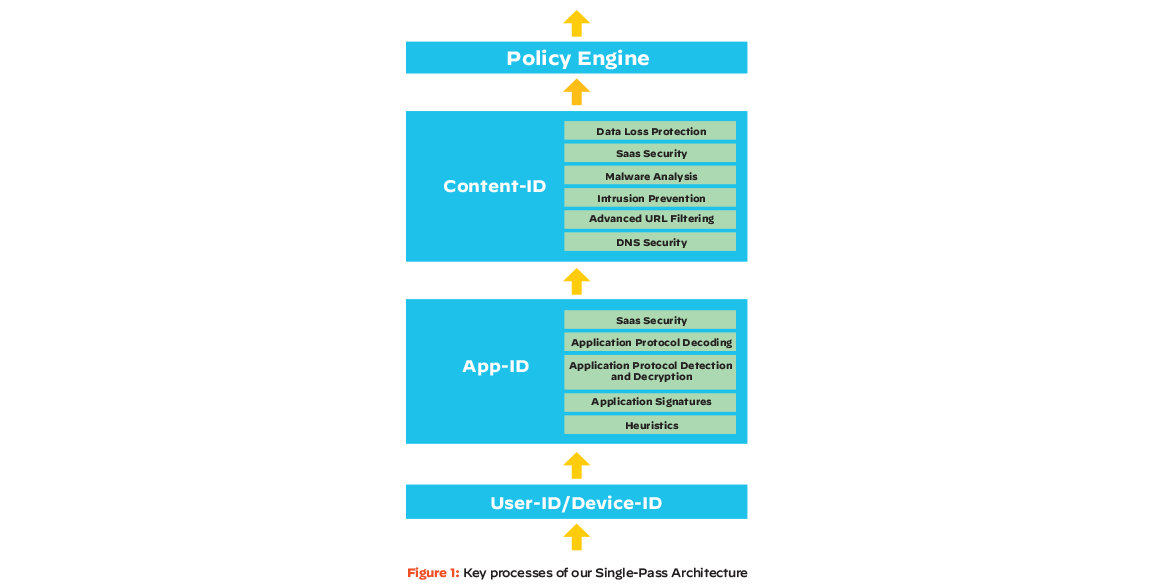

A arquitetura de passagem única da Palo Alto Networks emprega uma abordagem exclusiva de passagem única para o processamento de pacotes, proporcionando melhor desempenho e segurança.

Para abordar a segurança da Camada 7 de forma abrangente, o ponto de partida é a identificação dos seus aplicativos, independentemente da porta, do protocolo, das técnicas evasivas ou da criptografia (TLS/SSL).

Os firewalls da Palo Alto Networks classificam o tráfego de rede pela identidade do aplicativo para conceder acesso aos usuários e oferecer visibilidade e controle de todos os tipos de aplicativos aos administradores, incluindo aplicativos da Web, aplicativos de software como serviço (SaaS) e aplicativos legados. Nossa abordagem usa o aplicativo, não a porta, em todas as decisões sobre a política de viabilização segura para permitir, rejeitar, agendar, inspecionar e aplicar a formatação do tráfego. Quando necessário, você pode criar tags de App-ID™ personalizadas para aplicativos proprietários ou solicitar o desenvolvimento de App-ID para novos aplicativos.

Muitas vezes, os invasores contornam a segurança tradicional que se baseia em assinaturas, modificando as ameaças existentes que, então, aparecem como assinaturas desconhecidas. Isso faz com que os profissionais de segurança tenham dificuldades para acompanhar o ritmo, pois a adição manual de assinaturas não pode rápida o suficiente para evitar ataques em tempo real. Além disso, o uso de soluções que extraem arquivos offline para inspeção cria gargalos, dificulta a produtividade e não pode ser dimensionado.

Nossos NGFWs com tecnologia ML usam algoritmo incorporados para permitir a classificação em velocidade de linha, para inspecionar arquivos durante o download e bloquear arquivos mal-intencionados antes que eles possam causar danos. Com a prevenção integrada, o PA-Series evita automaticamente infecções iniciais de ameaças inéditas, sem necessidade de análise offline ou baseada em nuvem para a maioria das ameaças de variantes de malware, reduzindo o tempo entre a visibilidade e a prevenção para quase zero.

Nosso sistema de aprendizagem profunda integrado analisa o tráfego em tempo real e detecta e evita os ataques atuais mais sofisticados, como executáveis portáteis, phishing, JavaScript mal-intencionado e ataques sem arquivo. Modelos detalhadamente ajustados evitam falsos positivos, e um loop de feedback exclusivo garante a prevenção rápida e precisa de ameaças durante os ataques, sem sacrificar o desempenho.

A identidade é um componente essencial de uma abordagem Zero Trust para a segurança da rede. Com o aumento a migração das empresas do local para provedores de identidade na nuvem e a conexão dos usuários de qualquer local, é difícil manter as informações de segurança e identidade conectadas e sincronizadas em toda a rede. As redes são projetadas para ter uma única fonte de identidade, e isso causar a inconsistência da segurança entre data centers, redes de campus, nuvens públicas e ambientes híbridos.

O Cloud Identity Engine da Palo Alto Networks é uma arquitetura baseada em nuvem para segurança baseada em identidade que pode autenticar e autorizar seus usuários de forma confiável, estejam eles onde estiverem e do armazenamento da identidade do usuário: no local, na nuvem ou híbrido. Assim, as equipes de segurança podem permitir, sem esforço, que todos os usuários acessem aplicativos e dados em qualquer lugar e avançar rapidamente em direção a uma postura de segurança Zero Trust.

O Cloud Identity Engine economiza tempo e elimina as complicações na implantação e no gerenciamento de controles baseados em identidade na infraestrutura de segurança de rede, com uma configuração muito simples com sincronização de identidade em tempo real.

O 5G é um componente vital da espinha dorsal digital da economia do futuro. Toda a sociedade dependerá do 5G, o que inclui consumidores, empresas, governos e setores essenciais. Por esse motivo, as organizações que estão fazendo a transição para infraestruturas 5G devem adotar uma segurança que resista a ataques sofisticados e evasivos, já que a velocidade e a escala das ameaças nas redes 5G só aumentam.

A Segurança nativa do 5G da Palo Alto Networks permite que os provedores de serviços protejam suas redes, usuários e nuvens, além de apoiar seus clientes com a segurança de nível empresarial de que precisam para a economia 5G do futuro. A Segurança nativa do 5G permite que as organizações estendam o zero trust aos seus ambientes de 5G para ajudar a proteger seus usuários, dispositivos e aplicativos 5G essenciais aos negócios. A Segurança nativa do 5G oferece uma abordagem abrangente para proteger todas as facetas das redes 5G.

Os provedores de serviços podem implantar uma arquitetura zero trust para sua infraestrutura de rede 5G e o tráfego empresarial, governamental e de consumo fundamental para os negócios que ela transporta. As empresas e organizações podem proteger seus usuários, aplicativos e infraestrutura 5G com a mesma abordagem zero trust usada nos outros segmentos de rede.

Nas últimas duas décadas, os proxies da Web se tornaram um pilar de segurança para as organizações. À medida que as redes corporativas se expandem, aumenta a demanda por segurança confiável, que independa a localização. Isso significa que muitas organizações estão adotando arquiteturas convergentes e centradas na nuvem. No entanto, muitas organizações que migram do local para a nuvem enfrentam grandes mudanças estruturais que podem prejudicar a produtividade e os serviços da empresa.

Simplificamos a segurança para quem usa um proxy local, com a introdução de compatibilidade com proxy da Web para firewalls de última geração. Isso permite que os usuários modernizem sua segurança de rede sem precisar fazer grandes mudanças nas suas infraestruturas.

Agora, os administradores de proxy e firewall podem utilizar uma única interface de usuário para implementar, gerenciar e operar o firewall, o que permite oferecer segurança e políticas consistentes em todas as implantações. Simplificamos o processo para que as organizações se afastem das soluções legadas que não podem ser dimensionadas e oferecemos uma maneira de modernizar a arquitetura de proxy e implantar a melhor segurança da categoria em qualquer lugar, mantendo o suporte provisório para o proxy.

Com essa plataforma, as organizações podem:

Entre em contato com a nossa equipe de especialistas em NGFW hoje mesmo. Queremos conhecer você para ajudar a proteger a sua rede..