- 1. Por que as empresas de hoje precisam do SASE?

- 2. O que é a arquitetura SASE?

- 3. Quais são os componentes do SASE?

- 4. Quais são os casos de uso do SASE?

- 5. Quais são os benefícios do SASE?

- 6. Quais são os possíveis desafios de implementação do SASE?

- 7. Como escolher um provedor de SASE e o que procurar

- 8. Como realizar uma implementação bem-sucedida do SASE em 6 etapas

- 9. Quais são os mitos mais comuns sobre o SASE?

- 10. Como o SASE trabalha com tecnologias complementares

- 11. Comparação do SASE com outras soluções de segurança e tecnologia

- 12. Qual é a história do SASE?

- 13. Perguntas frequentes sobre o SASE

- Por que as empresas de hoje precisam do SASE?

- O que é a arquitetura SASE?

- Quais são os componentes do SASE?

- Quais são os casos de uso do SASE?

- Quais são os benefícios do SASE?

- Quais são os possíveis desafios de implementação do SASE?

- Como escolher um provedor de SASE e o que procurar

- Como realizar uma implementação bem-sucedida do SASE em 6 etapas

- Quais são os mitos mais comuns sobre o SASE?

- Como o SASE trabalha com tecnologias complementares

- Comparação do SASE com outras soluções de segurança e tecnologia

- Qual é a história do SASE?

- Perguntas frequentes sobre o SASE

O que é SASE (Borda de serviço de acesso seguro)? | Um guia para iniciantes

- Por que as empresas de hoje precisam do SASE?

- O que é a arquitetura SASE?

- Quais são os componentes do SASE?

- Quais são os casos de uso do SASE?

- Quais são os benefícios do SASE?

- Quais são os possíveis desafios de implementação do SASE?

- Como escolher um provedor de SASE e o que procurar

- Como realizar uma implementação bem-sucedida do SASE em 6 etapas

- Quais são os mitos mais comuns sobre o SASE?

- Como o SASE trabalha com tecnologias complementares

- Comparação do SASE com outras soluções de segurança e tecnologia

- Qual é a história do SASE?

- Perguntas frequentes sobre o SASE

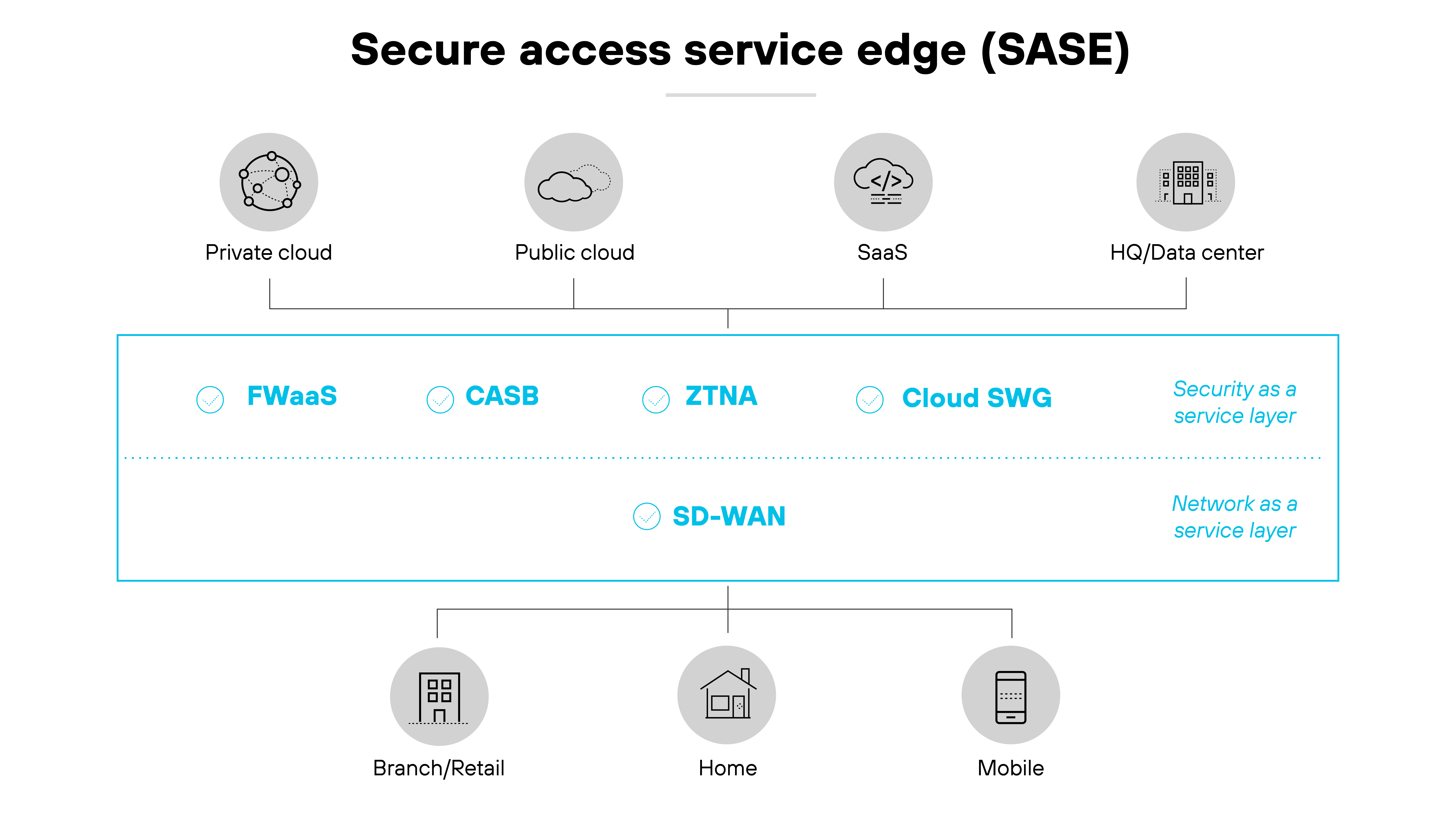

A borda de serviço de acesso seguro (SASE) é uma arquitetura nativa da nuvem que unifica a SD-WAN com funções de segurança como SWG, CASB, FWaaS e ZTNA em um único serviço.

Ao consolidar as funções de rede e segurança em um único serviço entregue na nuvem, o SASE simplifica o gerenciamento da rede e aumenta a segurança.

A arquitetura oferece suporte às necessidades dinâmicas das organizações modernas, fornecendo acesso e proteção escalonáveis e unificados para ambientes distribuídos.

Por que as empresas de hoje precisam do SASE?

Atualmente, as empresas estão navegando em um cenário muito diferente dos ambientes de TI tradicionais e centralizados do passado.

É por isso que a estrutura SASE (borda de serviço de acesso seguro) surgiu: para solucionar as demandas modernas de segurança e conectividade.

Veja por que as empresas precisam do SASE agora mais do que nunca:

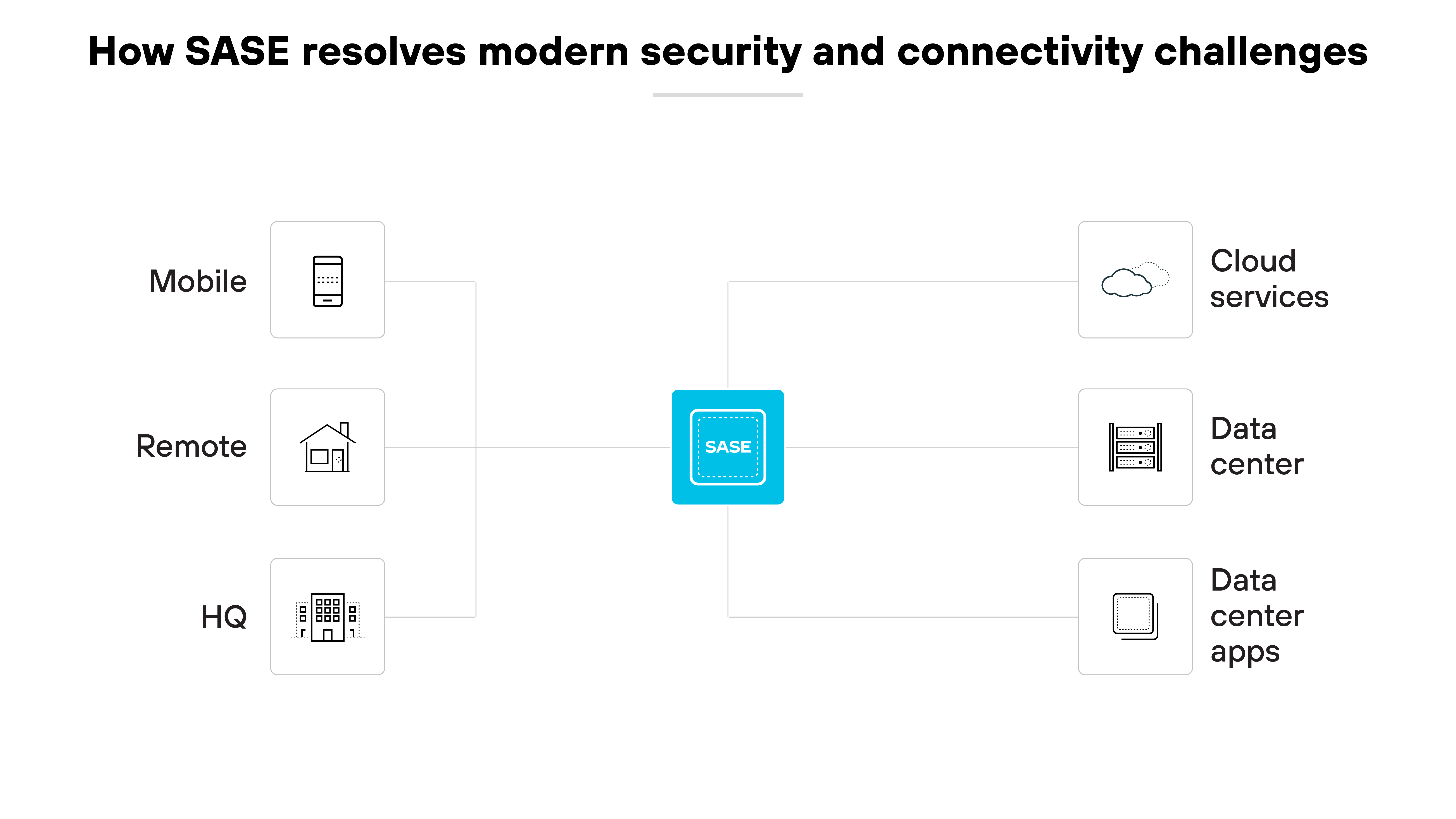

A borda de serviço de acesso seguro responde à descentralização provocada pelo aumento da adoção da nuvem, do acesso móvel e do trabalho remoto.

Essa mudança significa que tanto os dados quanto os usuários não estão mais confinados ao escritório. Isso fez com que os modelos tradicionais de segurança baseados em perímetro se tornassem menos eficazes.

O SASE integra serviços de segurança abrangentes diretamente na estrutura da rede. Isso significa que as equipes de segurança podem gerenciar de forma segura e eficiente todas as solicitações de acesso, independentemente da origem.

E mais: A integração das funções de segurança na estrutura SASE permite que as empresas gerenciem suas políticas de segurança de maneira mais uniforme.

A adoção de uma abordagem unificada simplifica a carga administrativa.

Além disso, ele aprimora a segurança, fornecendo proteção de dados e prevenção contra ameaças consistentes e em tempo real em todos os ambientes.

As organizações continuarão a se transformar digitalmente. E a flexibilidade e a escalabilidade do SASE o tornam indispensável para proteger os recursos distribuídos.

O que é a arquitetura SASE?

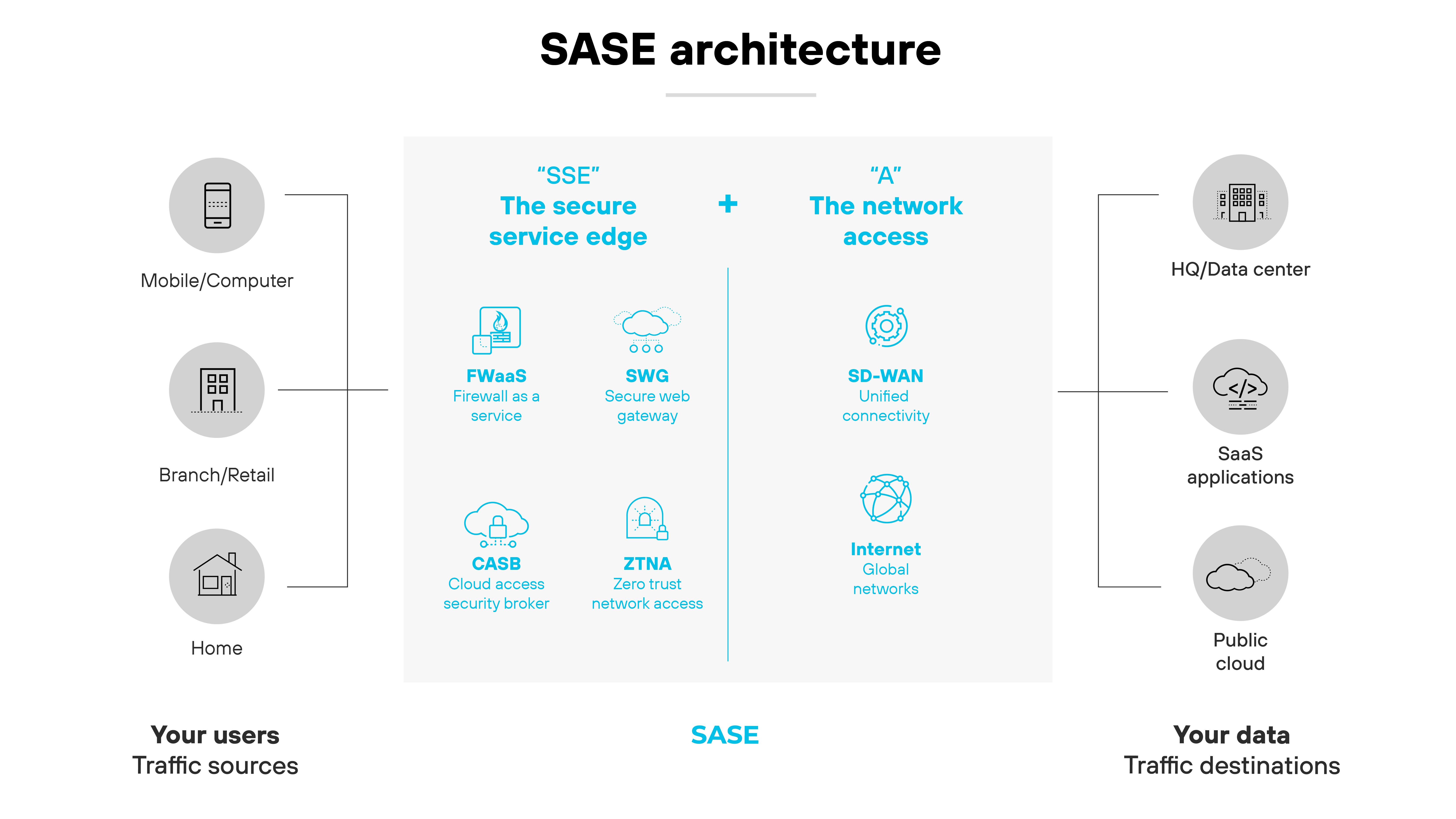

Como já estabelecemos, a arquitetura SASE (borda de serviço de acesso seguro) combina as funções de rede e segurança como serviço em um único serviço entregue na nuvem na borda da rede.

Assim:

A arquitetura SASE permite que uma organização ofereça suporte a usuários remotos e híbridos dispersos automaticamente, conectando-os a gateways de nuvem próximos, em vez de fazer o backhaul do tráfego para os data centers corporativos.

Ele também oferece acesso seguro e consistente a todos os aplicativos. Enquanto isso, as equipes de segurança mantêm total visibilidade e inspeção do tráfego em todas as portas e protocolos.

O modelo simplifica radicalmente o gerenciamento e reduz a complexidade, que são dois dos principais objetivos da borda de serviço de acesso seguro.

Ele transforma o perímetro em um conjunto consistente de recursos baseados em nuvem que podem ser implantados onde e quando forem necessários. E essa é uma alternativa muito mais simplificada do que estabelecer um perímetro em torno do data center usando uma coleção de dispositivos de segurança diferentes e pontuais.

Além disso, por ser baseada na nuvem, a borda do serviço de acesso seguro permite uma rede mais dinâmica e de alto desempenho. Uma rede que se adapta às mudanças nos requisitos de negócios, ao cenário de ameaças em evolução e às novas inovações.

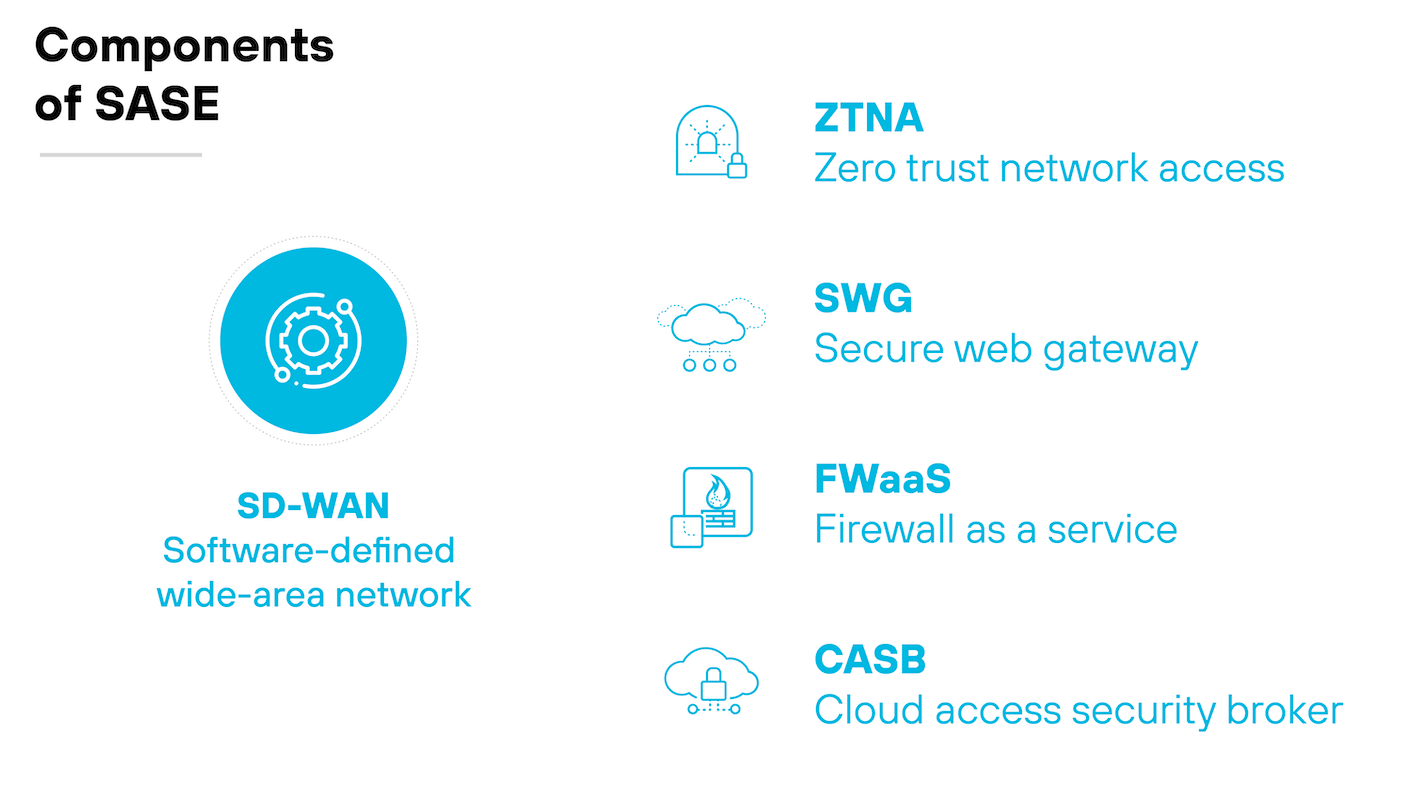

Cinco tecnologias essenciais são fundamentais para proteger as implantações da borda de serviço de acesso seguro:

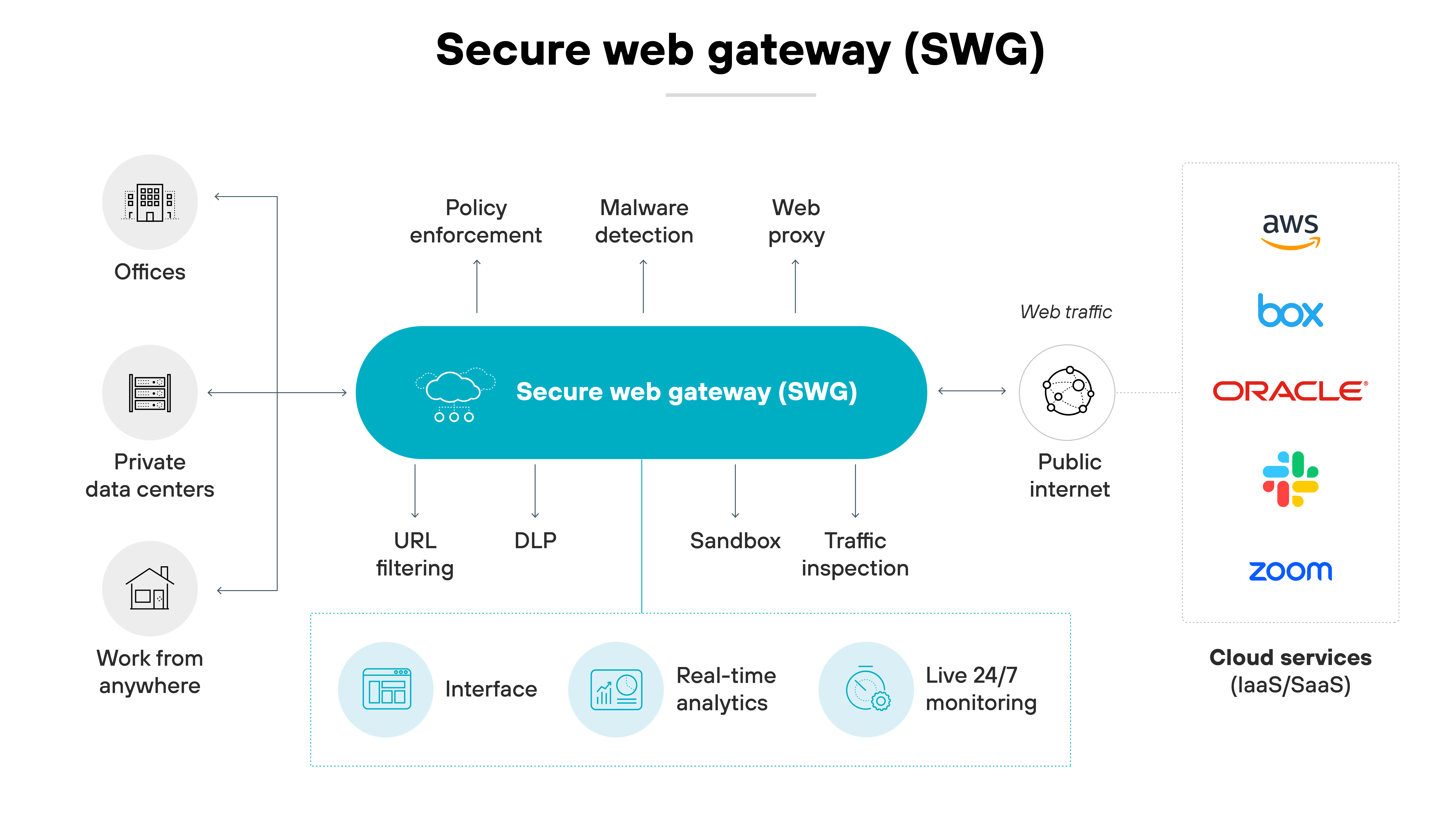

Gateway da web seguro (SWG)

Firewall como um serviço (FWaaS)

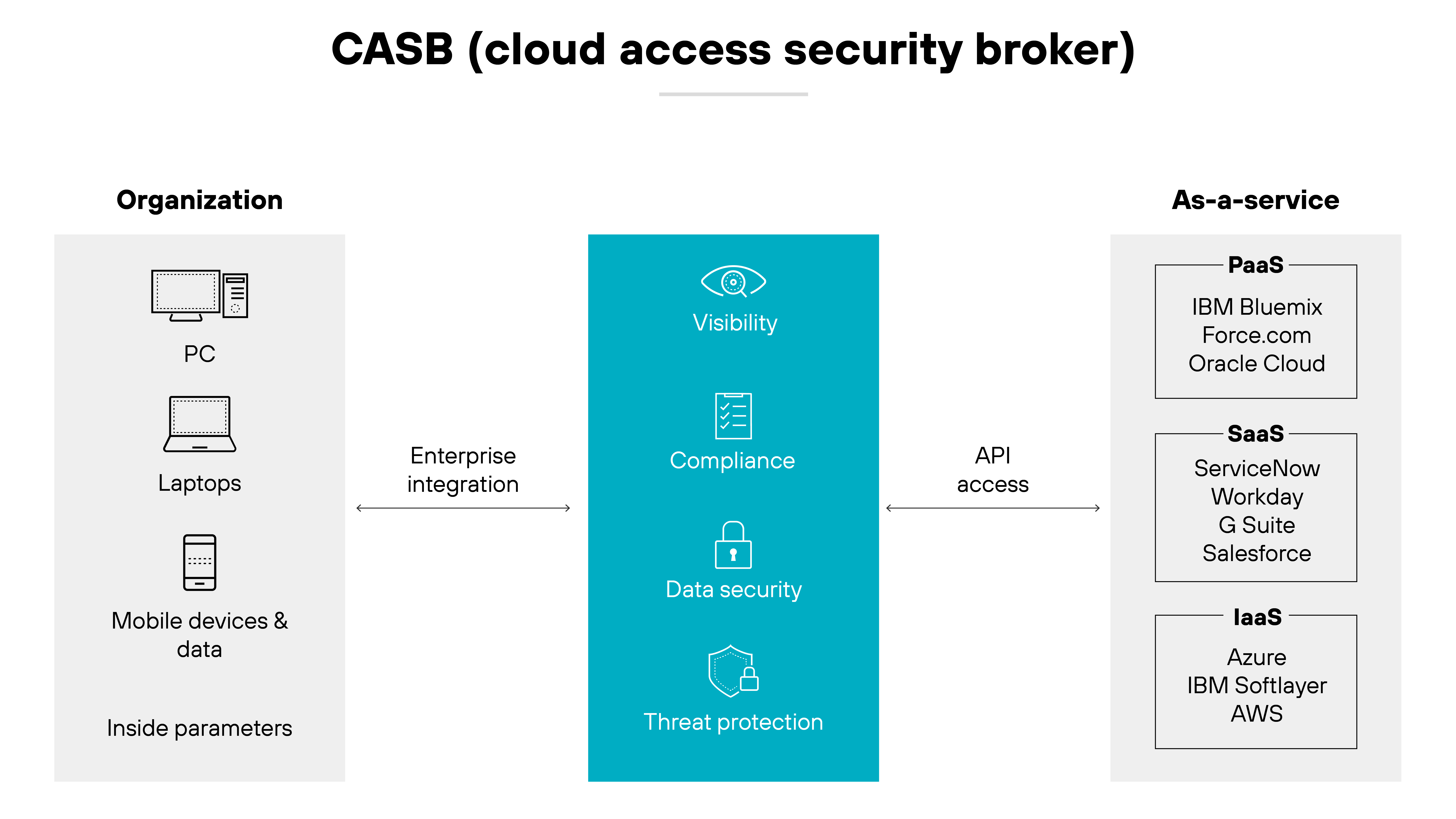

Agente de segurança de acesso à nuvem (CASB)

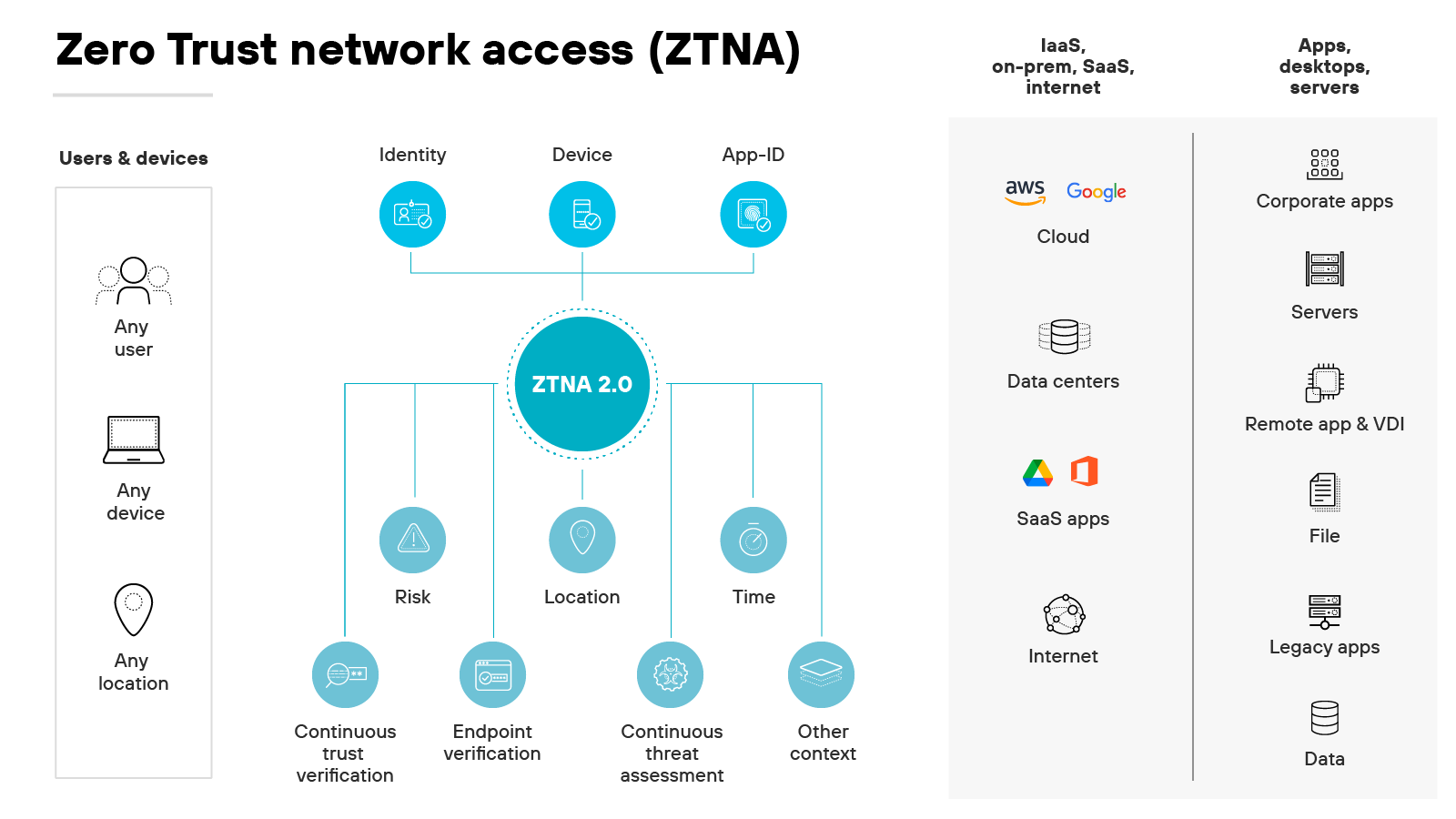

Acesso de rede zero trust (ZTNA)

Rede de longa distância definida por software (SD-WAN)

Gateway da web seguro (SWG)

O gateway da web seguro (SWG) fornece filtragem de URL, descriptografia SSL, controle de aplicativos e detecção e prevenção de ameaças para sessões da Web do usuário.

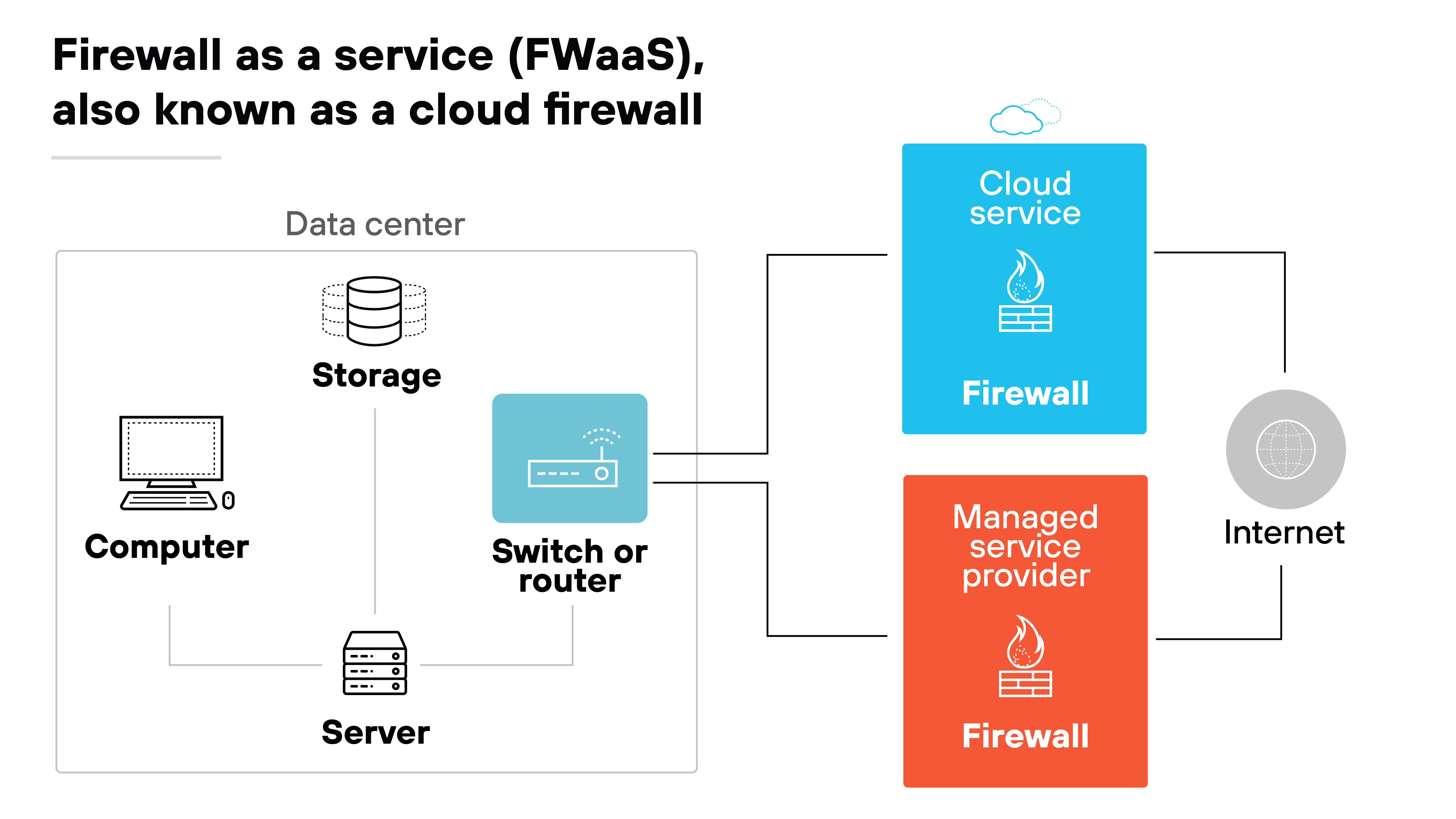

Firewall como um serviço (FWaaS)

O FWaaS oferece um firewall de próxima geração nativo da nuvem, fornecendo inspeção avançada de Camada 7, controle de acesso, detecção e prevenção de ameaças e outros serviços de segurança.

Agente de segurança de acesso à nuvem (CASB)

Um Agente de segurança de acesso à nuvem (CASB) supervisiona os aplicativos SaaS sancionados e não sancionados e oferece detecção de malware e de ameaças.

Como parte de uma solução de DLP, ele garante a visibilidade e o controle de dados confidenciais em repositórios de SaaS.

Acesso de rede zero trust (ZTNA)

O acesso de rede zero trust (ZTNA) oferece recursos contínuos de verificação e inspeção.

Ele fornece aplicação de políticas baseadas em identidade e em aplicativo para o acesso a aplicativos e dados sigilosos de uma organização.

SD-WAN

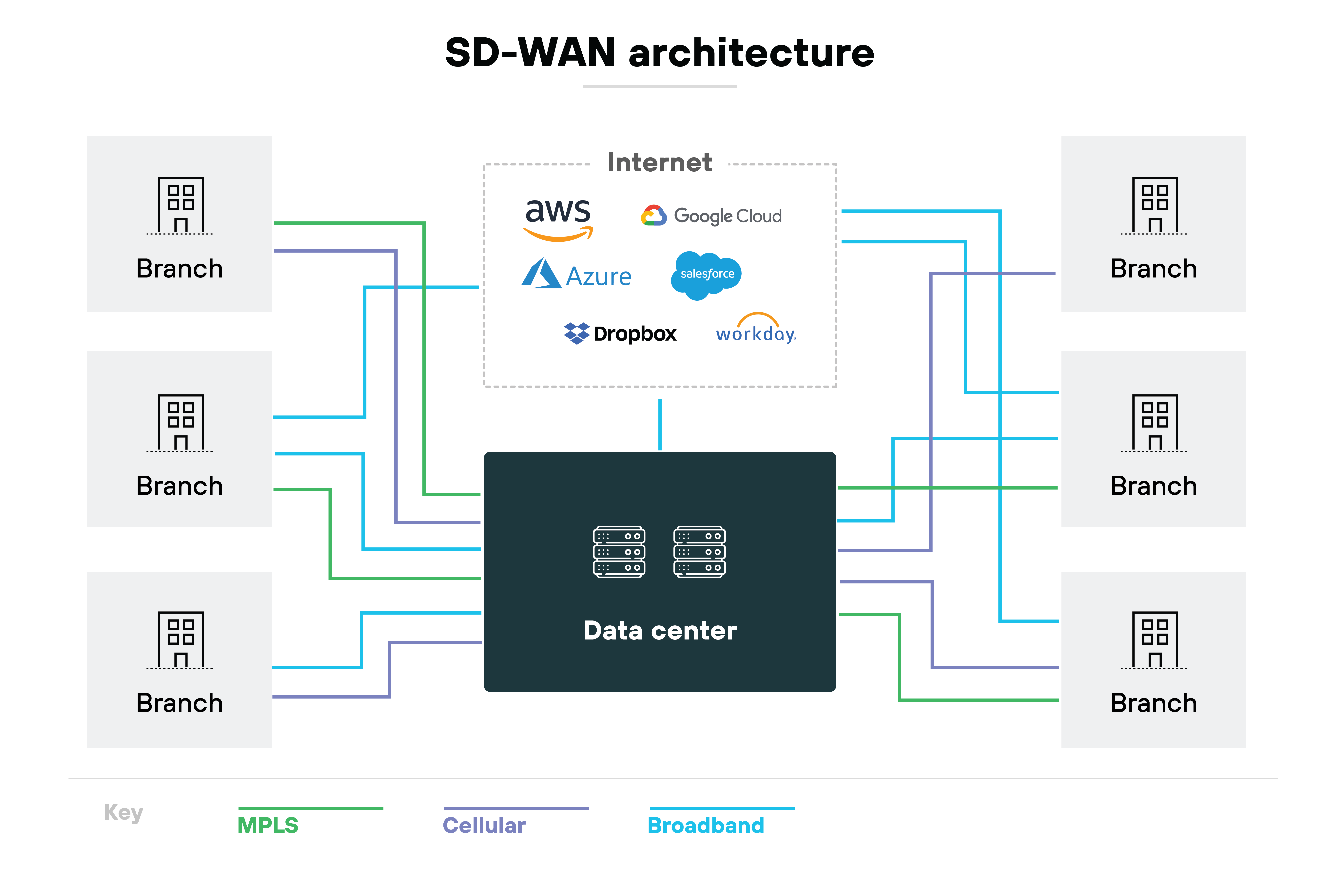

Um SD-WAN fornece uma rede de sobreposição desacoplada do hardware subjacente, proporcionando tráfego flexível e seguro entre sites e diretamente para a Internet.

Quais são os casos de uso do SASE?

Os principais casos de uso do SASE incluem:

Impulsionando equipes de trabalho híbridas

Conexão e segurança de filiais e locais de varejo

Suporte a iniciativas digitais e de nuvem

Conectividade global

Migração de MPLS para SD-WAN

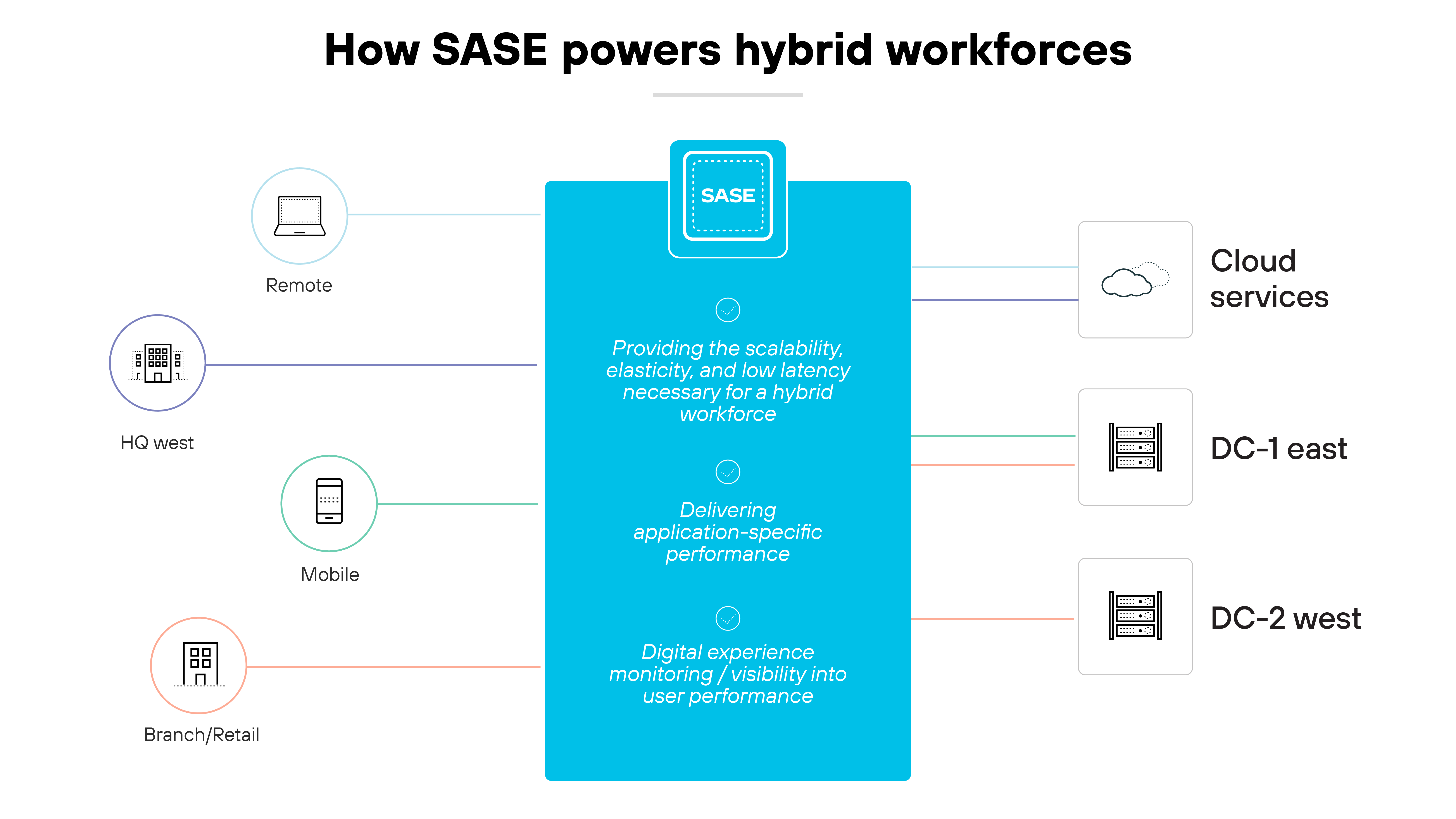

Impulsionando equipes de trabalho híbridas

Para a força de trabalho híbrida, é essencial uma abordagem coesa do desempenho e da segurança da rede.

Uma arquitetura de borda de serviço de acesso seguro enfatiza a escalabilidade, a elasticidade e a baixa latência, atendendo diretamente a essa necessidade.

Sua estrutura baseada na nuvem é otimizada para oferecer desempenho específico do aplicativo. Além disso, o monitoramento da experiência digital (DEM) integrado oferece visibilidade precisa de tudo o que afeta o desempenho do usuário.

A principal vantagem do SASE está na fusão de rede e segurança. Essa combinação aprimora o monitoramento e a detecção de ameaças e preenche as lacunas de segurança.

O resultado é uma governança de rede otimizada e um gerenciamento simplificado.

É por isso que a borda de serviço de acesso seguro é uma ferramenta extremamente fundamental para dar suporte a um ambiente de trabalho híbrido.

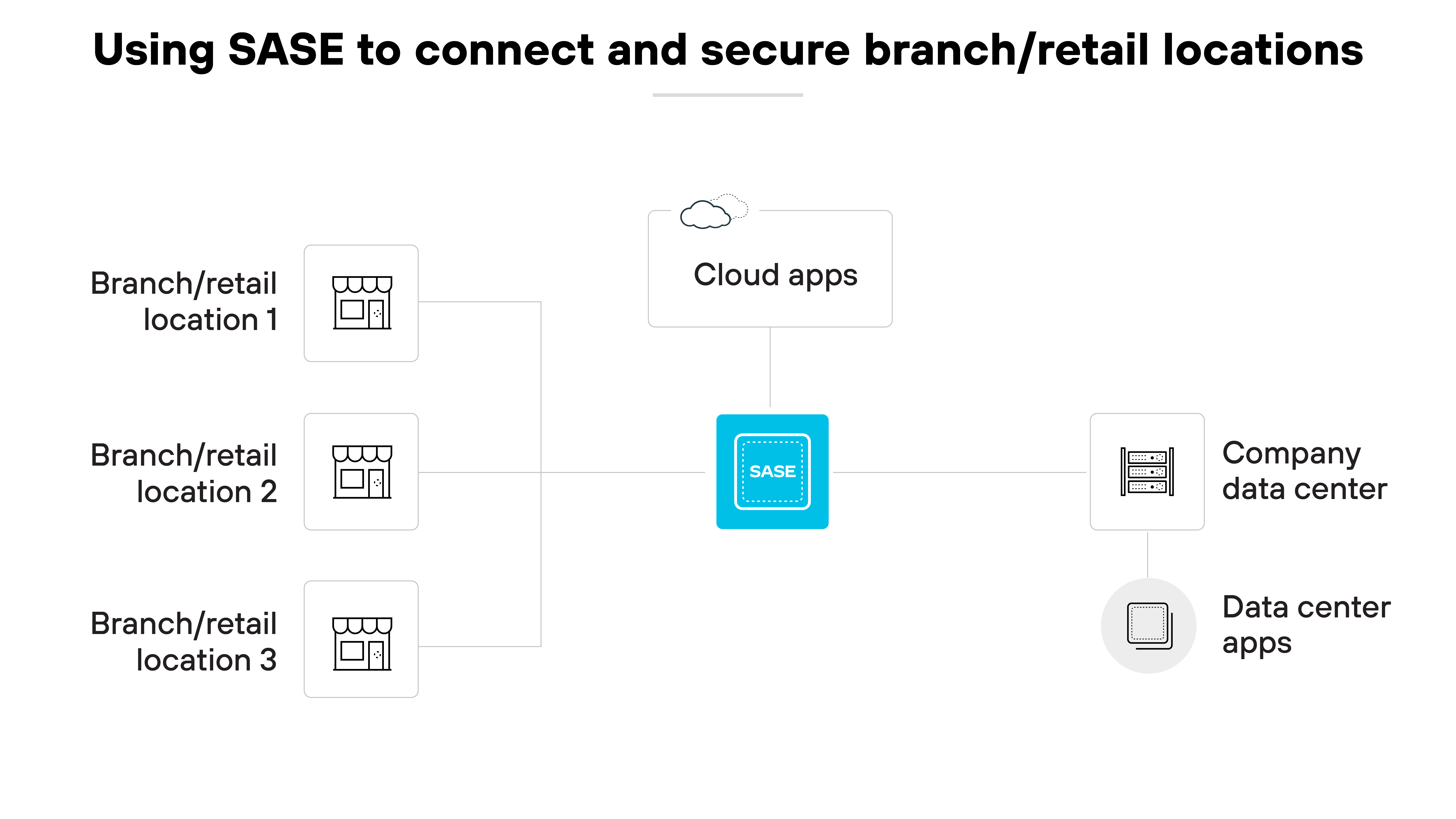

Conexão e segurança de filiais e locais de varejo

O modelo SASE é vital para as organizações que usam SaaS e serviços de nuvem pública porque aborda os desafios de desempenho e segurança.

Usando a SD-WAN de última geração, a borda de serviço de acesso seguro otimiza a largura de banda e garante a segurança dinâmica, superando as abordagens tradicionais do data center.

E, mais uma vez, a integração do DEM garante uma experiência de usuário aprimorada.

A borda de serviço de acesso seguro também reduz as despesas de rede e segurança. E agiliza o gerenciamento de fornecedores.

E mais: A borda de serviço de acesso seguro fortalece a segurança dos dados para filiais e locais remotos, aplicando políticas consistentes, simplificando o gerenciamento e aplicando o Zero Trust.

Isso significa que os aplicativos e os dados estão seguros, independentemente de onde estejam localizados.

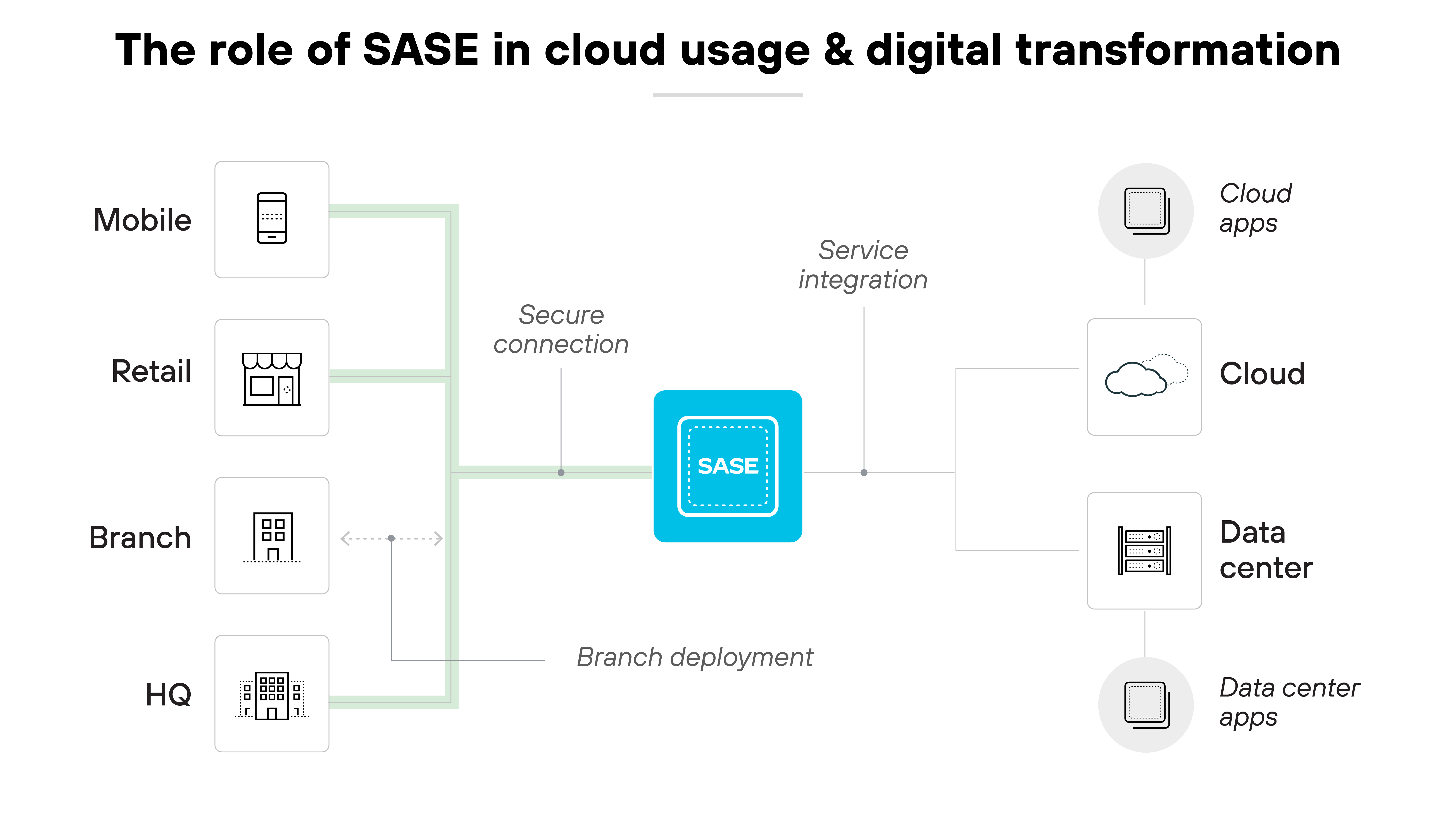

Suporte a iniciativas digitais e de nuvem

O SASE é essencial para a transformação digital e da nuvem. E, à medida que as organizações se inclinam para o SaaS, a conectividade contínua e segura é cada vez mais importante.

Graças à consolidação da segurança, a borda de serviço de acesso seguro elimina as limitações das abordagens baseadas em hardware. Isso significa serviços integrados e implantações otimizadas de filiais.

Além disso: As técnicas avançadas de SD-WAN expandem a largura de banda e fornecem insights de rede mais profundos. E isso leva a operações aprimoradas e ao desempenho dos aplicativos.

Além disso, os recursos de segurança baseados em IA e ML melhoram significativamente a detecção de ameaças.

Os firewalls dinâmicos oferecem uma abordagem abrangente para a análise de conteúdo.

E protocolos seguros gerenciam habilmente os fluxos de dados dos dispositivos IoT.

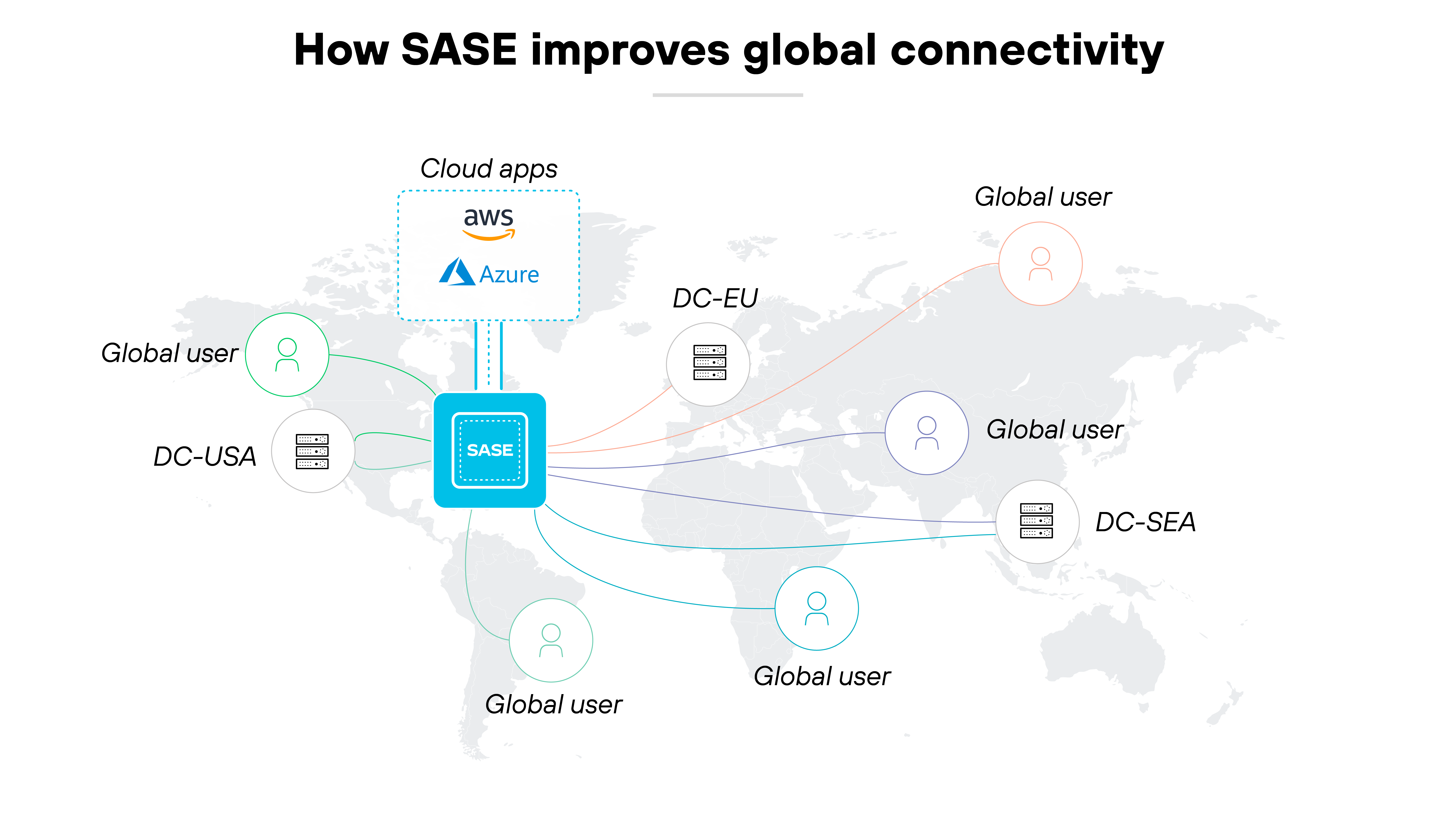

Conectividade global

O SASE aprimora a conectividade global. Sua arquitetura foi projetada para conectar os usuários diretamente a uma rede global, ignorando a necessidade de rotear o tráfego por meio de data centers centralizados.

Essa abordagem reduz a latência e melhora as velocidades de acesso. Como resultado, as organizações desfrutam de uma experiência de conexão perfeita para usuários em todo o mundo.

Basicamente, a borda de serviço de acesso seguro depende de uma rede distribuída de pontos de presença (PoPs) baseados em nuvem. Esses PoPs estão estrategicamente localizados em todo o mundo. Os usuários se conectam ao PoP mais próximo, minimizando a distância percorrida pelos dados.

A configuração acelera a conectividade e possibilita o desempenho e a confiabilidade consistentes da rede em todos os locais.

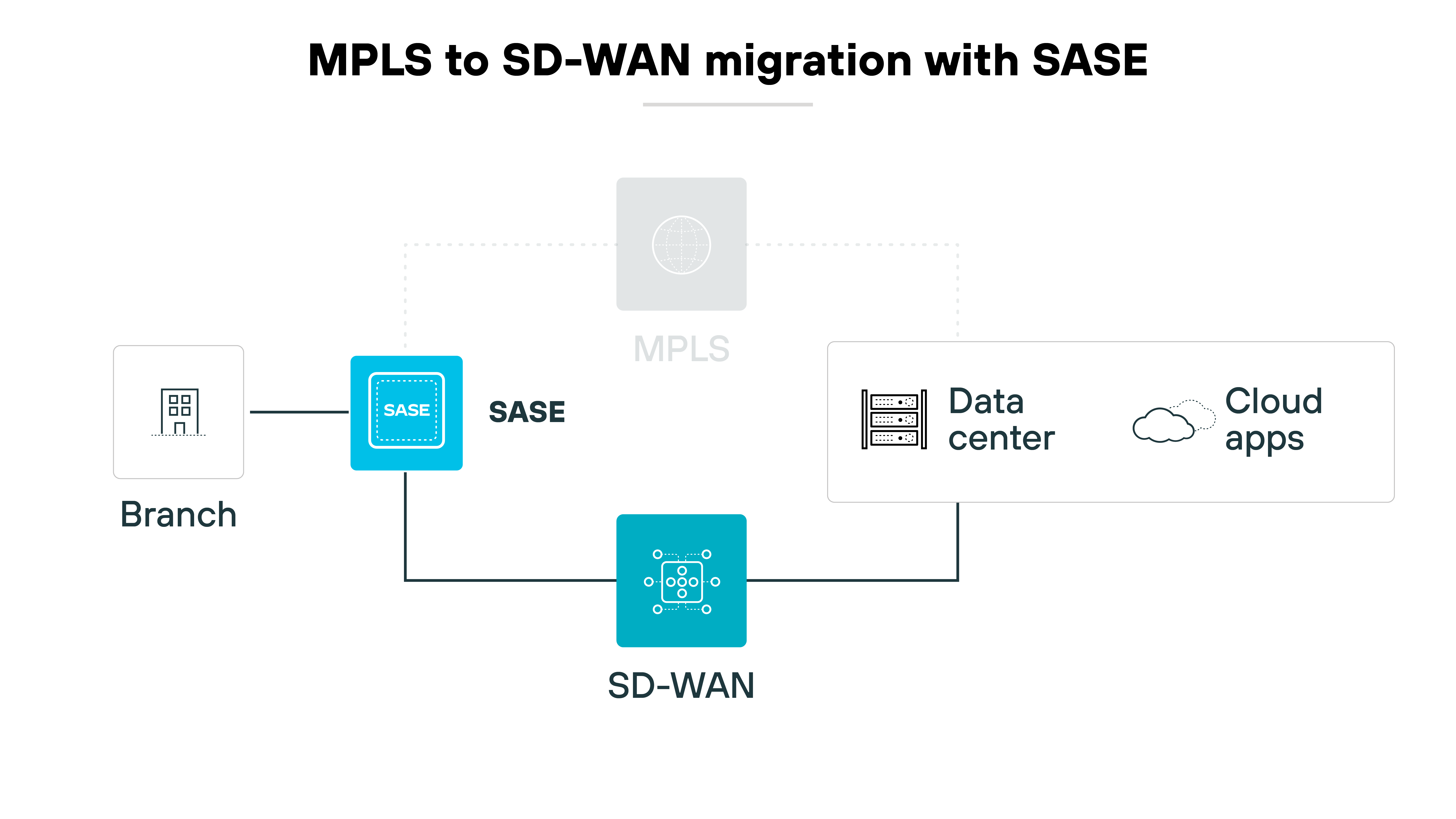

Migração de MPLS para SD-WAN

A migração de MPLS para SD-WAN por meio do SASE é uma medida estratégica para muitas organizações.

Veja por quê:

As redes MPLS tradicionais são conhecidas por seu alto custo e inflexibilidade. Elas exigem grandes investimentos de capital e períodos de implantação prolongados que podem prejudicar a agilidade e a escalabilidade de uma organização.

Felizmente, a borda de serviço de acesso seguro oferece um caminho eficiente do MPLS para uma arquitetura SD-WAN mais escalável e econômica.

Veja como:

Usando a Internet para criar conexões de rede seguras e de alto desempenho.

A migração permite o uso de conexões de Internet de banda larga, que são muito mais baratas e mais flexíveis do que os links MPLS.

Assim, quando uma organização se conecta à arquitetura SASE, ela se beneficia imediatamente da maior agilidade da rede e da resiliência aprimorada.

Isso porque ele otimiza o desempenho e maximiza a taxa de transferência para aplicativos no local e serviços em nuvem.

O processo de implantação também é mais rápido e simplificado em comparação com o MPLS tradicional, normalmente levando apenas alguns dias ou até horas.

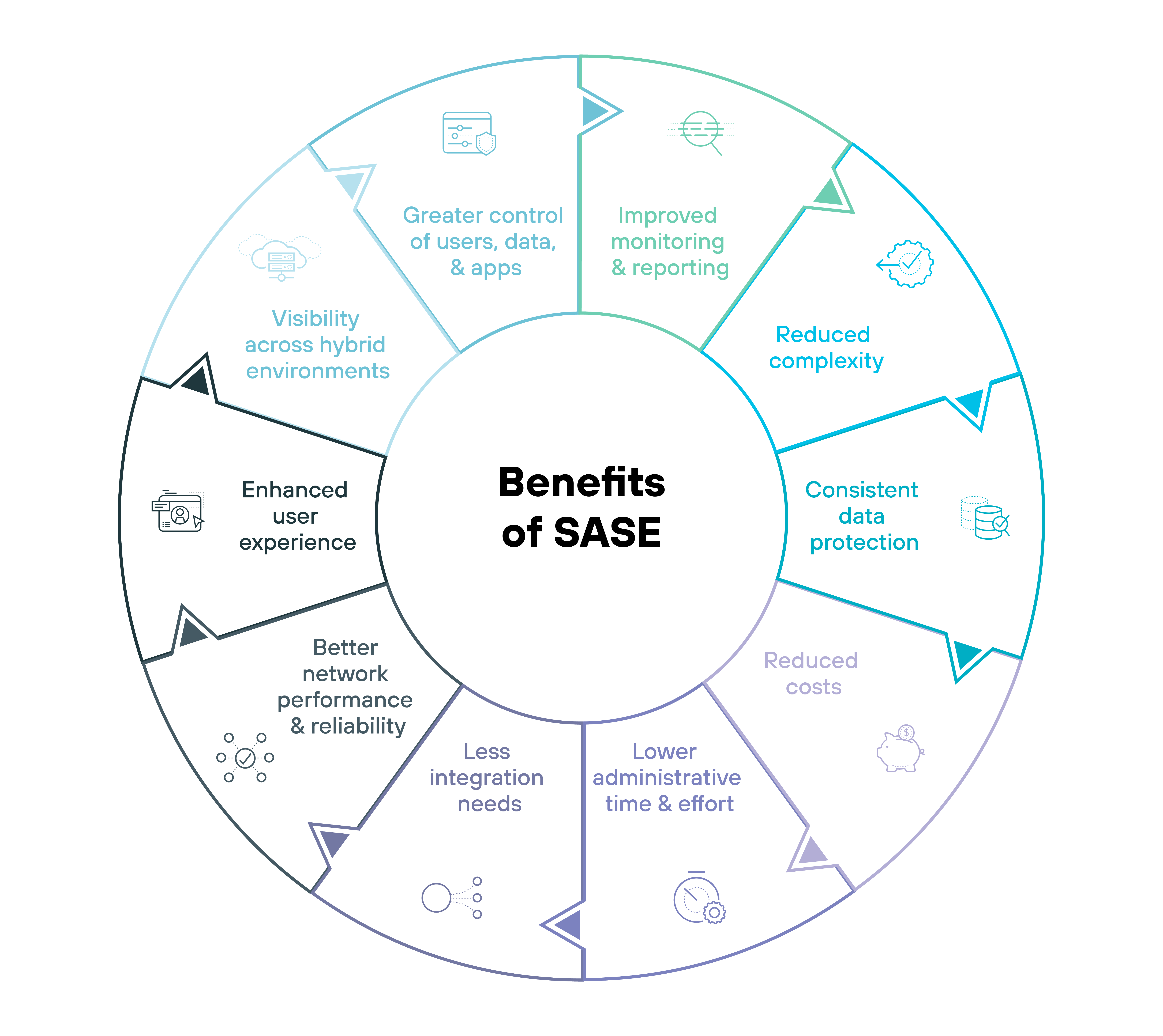

Quais são os benefícios do SASE?

Visibilidade completa em ambientes híbridos: O SASE oferece visibilidade de ambientes de rede corporativa híbrida, incluindo data centers, sedes, filiais e locais remotos, além de nuvens públicas e privadas. Essa visibilidade se estende a todos os usuários, dados e aplicativos, acessíveis a partir de um único painel de vidro.

Maior controle de usuários, dados e aplicativos: Ao classificar o tráfego na camada de aplicativos (Camada 7), a borda de serviço de acesso seguro elimina a necessidade de pesquisas e mapeamentos complexos de porta-aplicativo, fornecendo visibilidade clara do uso de aplicativos e aprimorando o controle.

Melhoria no monitoramento e na geração de relatórios: A borda de serviço de acesso seguro consolida o monitoramento e a geração de relatórios em uma única plataforma. Essa unificação permite que as equipes de rede e segurança correlacionem eventos e alertas com mais eficiência, simplificando a solução de problemas e acelerando a resposta a incidentes.

Complexidade reduzida: O SASE simplifica a rede e a segurança ao transferir as operações para a nuvem, reduzindo a complexidade operacional e os custos associados à manutenção de várias soluções pontuais.

Proteção de dados consistente: A borda de serviço de acesso seguro prioriza a proteção consistente dos dados em todos os locais da borda, simplificando as políticas de proteção de dados e resolvendo problemas como pontos cegos de segurança e inconsistências de políticas.

Redução de custos: A borda de serviço de acesso seguro permite que as organizações estendam sua pilha de rede e segurança a todos os locais de maneira econômica, muitas vezes reduzindo os custos administrativos e operacionais de longo prazo.

Menor tempo e esforço administrativo: O gerenciamento do painel de controle único do SASE reduz a carga administrativa, diminuindo o tempo e o esforço necessários para treinar e manter a equipe de rede e segurança.

Menos necessidades de integração: Ao combinar várias funções de rede e segurança em uma solução unificada fornecida pela nuvem, a borda de serviço de acesso seguro elimina a necessidade de integrações complexas entre diferentes produtos de vários fornecedores.

Melhor desempenho e confiabilidade da rede: O SASE melhora o desempenho e a confiabilidade da rede ao integrar recursos de SD-WAN que oferecem suporte a configurações de balanceamento de carga, agregação e failover para vários links.

- Experiência de usuário aprimorada: O monitoramento da experiência digital (DEM), facilitado pela borda de serviço de acesso seguro, otimiza as operações e aprimora as experiências do usuário em todos os locais, sem a necessidade de instalações adicionais de software ou hardware.

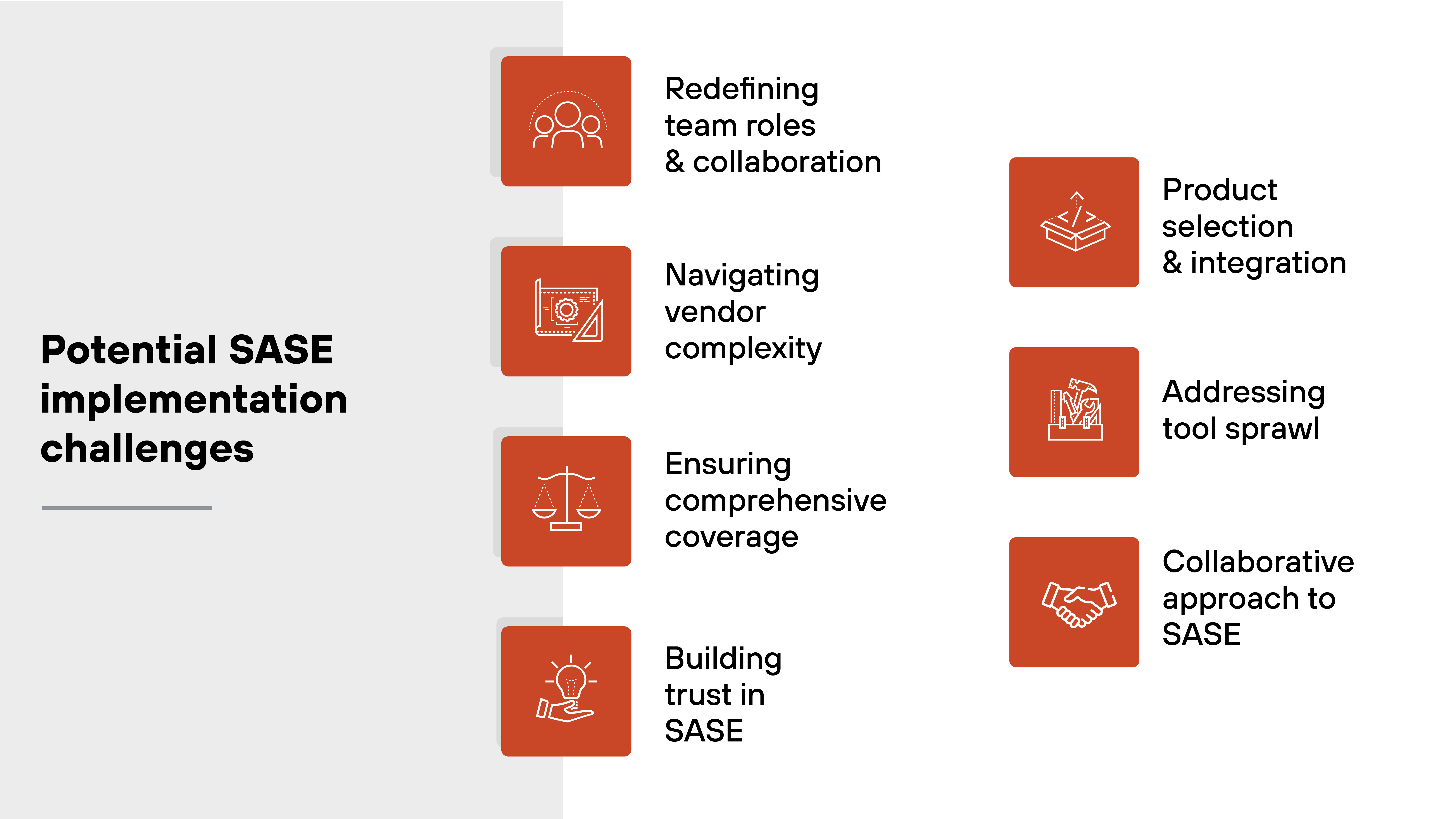

Quais são os possíveis desafios de implementação do SASE?

Redefinição das funções e da colaboração da equipe: A implementação da borda de serviço de acesso seguro exige uma reavaliação das funções no cenário de TI, especialmente em configurações de nuvem híbrida. A colaboração aprimorada entre as equipes de rede e segurança é essencial, o que pode desafiar os limites tradicionais das funções.

Navegando pela complexidade dos fornecedores: Com a capacidade da SASE de combinar várias ferramentas e metodologias, as organizações podem navegar com mais eficiência pelo complexo cenário de produtos pontuais e ferramentas de segurança, alinhando-se às suas metas de transformação.

Garantia de cobertura abrangente: A borda de serviço de acesso seguro oferece uma abordagem consolidada, mas determinados cenários, especialmente em configurações com muitas filiais, podem exigir uma combinação de soluções na nuvem e no local para garantir uma rede e uma segurança perfeitas.

Criação de confiança no SASE: Apesar de seus benefícios, alguns profissionais continuam cautelosos quanto à transição para a borda de serviço de acesso seguro, especialmente em cenários de nuvem híbrida. É fundamental envolver-se com provedores de SASE respeitáveis que tenham credibilidade estabelecida.

Seleção e integração de produtos: Para empresas com equipes de TI isoladas, a implantação do SASE pode envolver a seleção e a integração de vários produtos para atender separadamente às necessidades de rede e segurança, garantindo funcionalidade complementar para operações simplificadas.

Gerenciamento do excesso de ferramentas: A transição para um modelo de borda de serviço de acesso seguro centrado na nuvem pode tornar redundantes algumas ferramentas existentes. Identificar e mitigar essas redundâncias é essencial para evitar a fragmentação de recursos e garantir uma infraestrutura tecnológica coesa.

Abordagem colaborativa do SASE: O sucesso de uma implementação SASE depende dos esforços de colaboração dos profissionais de segurança e de rede. Sua experiência combinada ajuda a garantir que os componentes de borda de serviço de acesso seguro se alinhem aos objetivos organizacionais mais amplos, otimizando os benefícios da tecnologia.

Como escolher um provedor de SASE e o que procurar

A escolha de um provedor de SASE é uma decisão estratégica que afeta significativamente a segurança de rede e a agilidade operacional de sua organização.

Veja a seguir como fazer uma escolha informada:

Avalie os recursos de integração

Como o SASE combina diversas funções de rede e segurança em um único serviço unificado em nuvem, é essencial escolher um fornecedor que ofereça uma solução realmente integrada — em vez de um pacote de serviços distintos apenas agrupados.

As soluções integradas oferecem um gerenciamento mais suave e maior eficácia de segurança.

Avalie o alcance global da rede do provedor

Os serviços SASE são fornecidos por meio da nuvem, o que torna a presença global do provedor essencial para reduzir a latência e garantir que os usuários em todos os lugares tenham acesso rápido e confiável aos recursos de rede.

Considere a escalabilidade e a flexibilidade da solução

À medida que sua empresa cresce, suas necessidades de rede evoluem. Um provedor de SASE deve oferecer soluções dimensionáveis que possam crescer com sua empresa sem exigir investimentos adicionais significativos em hardware ou alterações na infraestrutura existente.

Verifique o Zero Trust e os recursos de segurança contínua

O Zero Trust é um princípio fundamental do SASE, que se concentra na verificação contínua da confiança antes de conceder acesso a qualquer recurso. Certifique-se de que a solução incorpore a aplicação de políticas em tempo real e com base no contexto.

Verifique os recursos de conformidade e proteção de dados

Para empresas de setores regulamentados, a conformidade com padrões e regulamentações relevantes não é negociável. Os provedores de SASE devem não apenas cumprir esses padrões, mas também ajudá-lo a cumpri-los por meio de medidas robustas de proteção e segurança de dados.

Avalie as garantias de desempenho e confiabilidade do provedor

Verifique os acordos de nível de serviço (SLAs) oferecidos pelo provedor de SASE. Os SLAs são uma prova do compromisso do provedor com o tempo de atividade, a confiabilidade e o desempenho.

Analise a facilidade de gerenciamento e a visibilidade operacional

O gerenciamento e a visibilidade eficazes de todos os serviços de rede e segurança são fundamentais. Uma boa solução SASE oferece um painel de controle centralizado para monitorar e gerenciar a rede distribuída.

Considere a reputação do fornecedor e o suporte ao cliente

A reputação de um provedor no mercado pode ser um bom indicador da qualidade do serviço e da satisfação do cliente. Além disso, o suporte ao cliente ágil e bem informado é vital, especialmente ao implantar soluções complexas como a SASE.

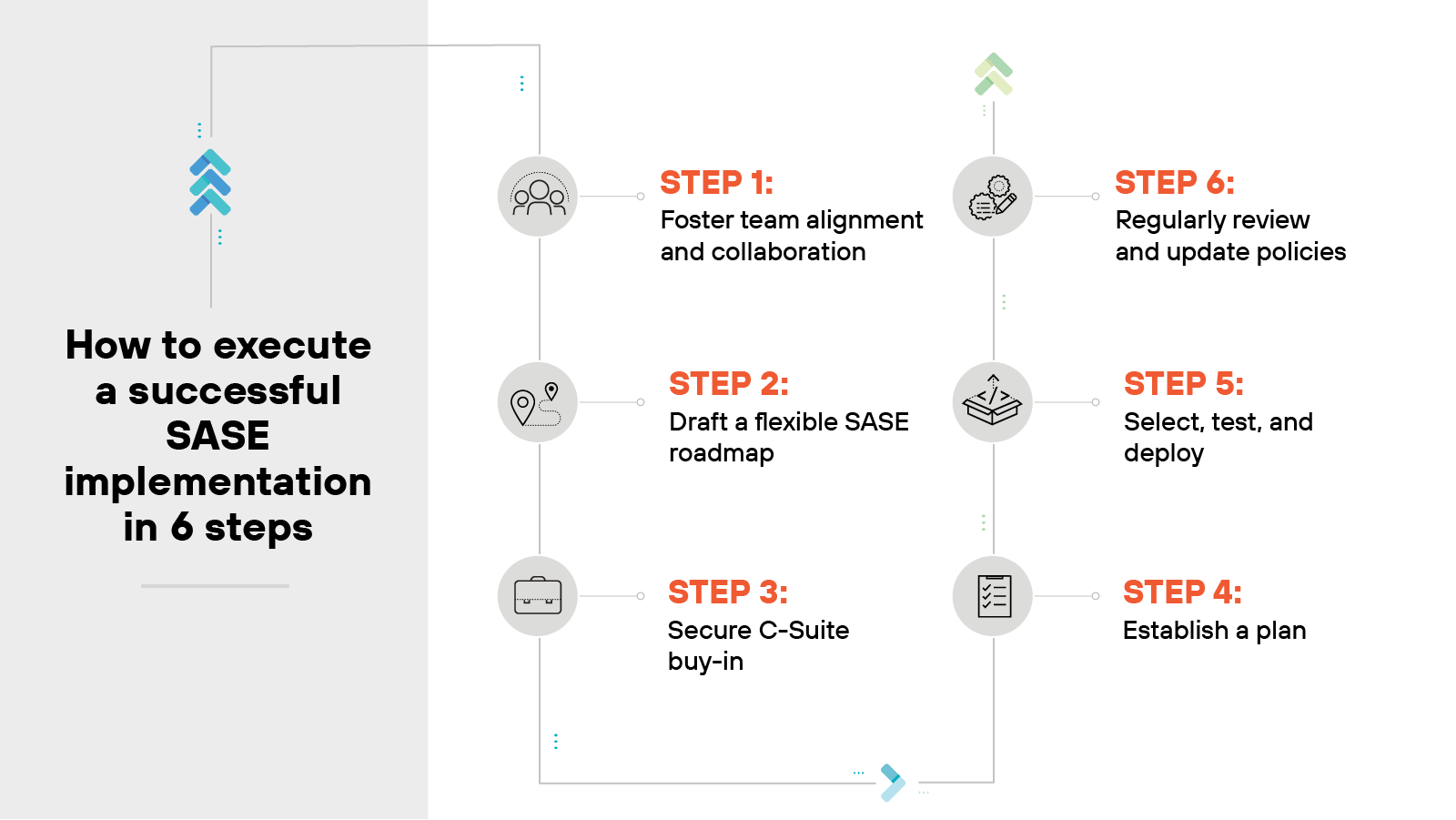

Como realizar uma implementação bem-sucedida do SASE em 6 etapas

A implementação eficaz do SASE requer uma abordagem estruturada e um foco aguçado na colaboração e no planejamento estratégico.

Vamos delinear um processo de seis etapas para orientar sua organização em uma implantação bem-sucedida:

Etapa 1: Promova o alinhamento e a colaboração da equipe

Para implementar o SASE de forma eficaz, as equipes de rede e segurança precisam colaborar estreitamente.

Historicamente, essas equipes têm prioridades diferentes: a rede se concentra na velocidade, enquanto a segurança enfatiza a proteção contra ameaças.

Usando a evolução do DevOps como modelo, combine os pontos fortes dessas equipes para obter uma meta unificada.

Confie na liderança especializada e nos fornecedores de SASE para obter suporte de educação e treinamento para unir as disciplinas.

Etapa 2: Elaborar um roteiro flexível de SASE

Adotar o SASE não significa que você precisa fazer uma reforma imediata.

Integre progressivamente a borda de serviço de acesso seguro, alinhada às iniciativas de TI e às metas comerciais. E, definitivamente, colabore com os fornecedores ou MSPs no desenvolvimento de um roteiro para que você possa ter certeza de que ele é adaptável às necessidades dinâmicas da empresa.

Se estiver modernizando o SD-WAN ou aprimorando a segurança, use o SASE como um veículo para a convergência e o progresso.

Etapa 3: Garantir o apoio da alta gestão

É fundamental garantir o apoio dos executivos para o SASE.

Destaque os benefícios semelhantes aos aplicativos baseados em nuvem, enfatize o ROI e ressalte a necessidade reduzida de vários fornecedores.

Importante: Enfatize a segurança abrangente que o modelo oferece, principalmente diante do aumento das ameaças.

À medida que os projetos progridem, meça e relate os sucessos em várias métricas.

Etapa 4: Estabelecer um plano

Comece determinando claramente os objetivos de SASE adaptados aos desafios exclusivos de sua organização.

Depois, analise a configuração de rede existente, identifique áreas de melhoria e realize uma auditoria de habilidades e tecnologia para garantir que sua equipe esteja preparada para a transição.

Etapa 5: Selecionar, testar e implantar

Identifique e integre soluções SASE adequadas que sejam compatíveis com as tecnologias existentes.

Priorize soluções que se integrem perfeitamente às suas ferramentas atuais.

Não se esqueça: Antes da implantação em grande escala, teste em um ambiente controlado para garantir a eficiência.

Etapa 6: Monitorar, otimizar e evoluir

Uma vez implantado, mantenha fortes mecanismos de suporte. Avaliar continuamente a configuração do SASE, ajustando-a com base no feedback, nas tendências tecnológicas emergentes e nas necessidades de mudança da organização.

Quais são os mitos mais comuns sobre o SASE?

Apesar de todos os seus benefícios, ainda há muitos equívocos e mitos sobre a SASE.

Provavelmente porque ainda é uma tecnologia relativamente nova e o conceito continua evoluindo. Além disso, os modelos tradicionais de rede e segurança costumam ser mais compartimentados, o que faz com que a abordagem abrangente e convergente do SASE pareça desconhecida e, às vezes, excessivamente ampla.

A confusão é muitas vezes agravada por um marketing agressivo que pode exagerar ou simplificar demais o que a borda de serviço de acesso seguro realmente abrange.

Portanto, vamos esclarecer alguns mitos comuns sobre o SASE e fornecer uma visão mais clara do que o SASE realmente oferece:

O SASE é uma VPN baseada em nuvem.

O SASE representa apenas um avanço modesto em relação ao SD-WAN.

Somente as grandes corporações se beneficiam do SASE.

As soluções SASE são exclusivas para ambientes remotos.

O SASE compromete a segurança no local para obter vantagens na nuvem.

Adotar o SASE significa abrir mão de outras tecnologias de segurança.

O SASE é uma VPN baseada em nuvem.

O SASE oferece um conjunto abrangente de serviços de rede e segurança que vão além do escopo de uma VPN tradicional.

Como incorpora várias funcionalidades, o SASE oferece uma plataforma unificada para as necessidades abrangentes de segurança e rede. O que supera em muito os recursos de uma VPN padrão.

O SASE representa apenas um avanço modesto em relação ao SD-WAN.

Definitivamente, o SASE não é apenas uma atualização do SD-WAN com alguns recursos de segurança.

Na realidade, a borda de serviço de acesso seguro marca uma mudança fundamental na integração da rede e da segurança da nuvem. Ao combinar rede dimensionável com segurança baseada em função em um único serviço, ele elimina a necessidade de gerenciar vários sistemas e fornecedores.

A abordagem realmente representa uma transformação significativa. Ele leva as empresas a um modelo de segurança de rede mais unificado e fácil de gerenciar. E a mudança é revolucionária porque introduz uma estrutura ágil e dimensionável.

Somente as grandes corporações se beneficiam do SASE.

Empresas de todos os portes podem aproveitar as vantagens do SASE. Mesmo para organizações de pequeno e médio porte, o SASE pode simplificar totalmente o gerenciamento da rede e da segurança.

E mais: Sua escalabilidade garante que as organizações possam adaptá-lo aos seus requisitos exclusivos e à trajetória de crescimento.

As soluções SASE são exclusivas para ambientes de trabalho remoto.

Embora o SASE seja frequentemente associado à facilitação do trabalho remoto devido aos seus recursos de acesso seguro, ele é igualmente benéfico para as infraestruturas no escritório.

A borda de serviço de acesso seguro garante que tanto os usuários remotos quanto os funcionários do escritório tenham acesso seguro e consistente aos recursos da nuvem. Ele se defende contra ameaças independentemente da localização física.

O SASE compromete a segurança no local para obter vantagens na nuvem.

Uma arquitetura SASE não exige uma abordagem exclusivamente centrada na nuvem.

Na verdade, as organizações podem integrar as soluções SASE com sistemas no local, como dispositivos de firewall de próxima geração, e otimizar o desempenho e a segurança com base em requisitos específicos.

Adotar o SASE significa abrir mão de outras tecnologias de segurança essenciais.

Embora a borda de serviço de acesso seguro ofereça um amplo espectro de soluções de segurança, ela não elimina a necessidade de tecnologias complementares, como detecção e resposta de endpoints ou proteção de carga de trabalho na nuvem.

A implementação do SASE não significa deixar de lado outros componentes cruciais de segurança. Trata-se de integrá-los para obter uma postura de segurança holística.

Como o SASE trabalha com tecnologias complementares

Como o SASE tem uma arquitetura tão flexível, ele é versátil em vários aplicativos e ambientes.

A borda de serviço de acesso seguro se integra particularmente bem aos sistemas que oferecem suporte a arquiteturas de rede distribuídas e baseadas em nuvem.

Ele pode trabalhar facilmente com tecnologias como serviços em nuvem, redes móveis e sistemas de IoT, que se beneficiam da capacidade do SASE de fornecer gerenciamento de segurança centralizado em diversos ambientes.

Vamos dar uma olhada em como o SASE funciona com soluções 5G, IoT e DLP.

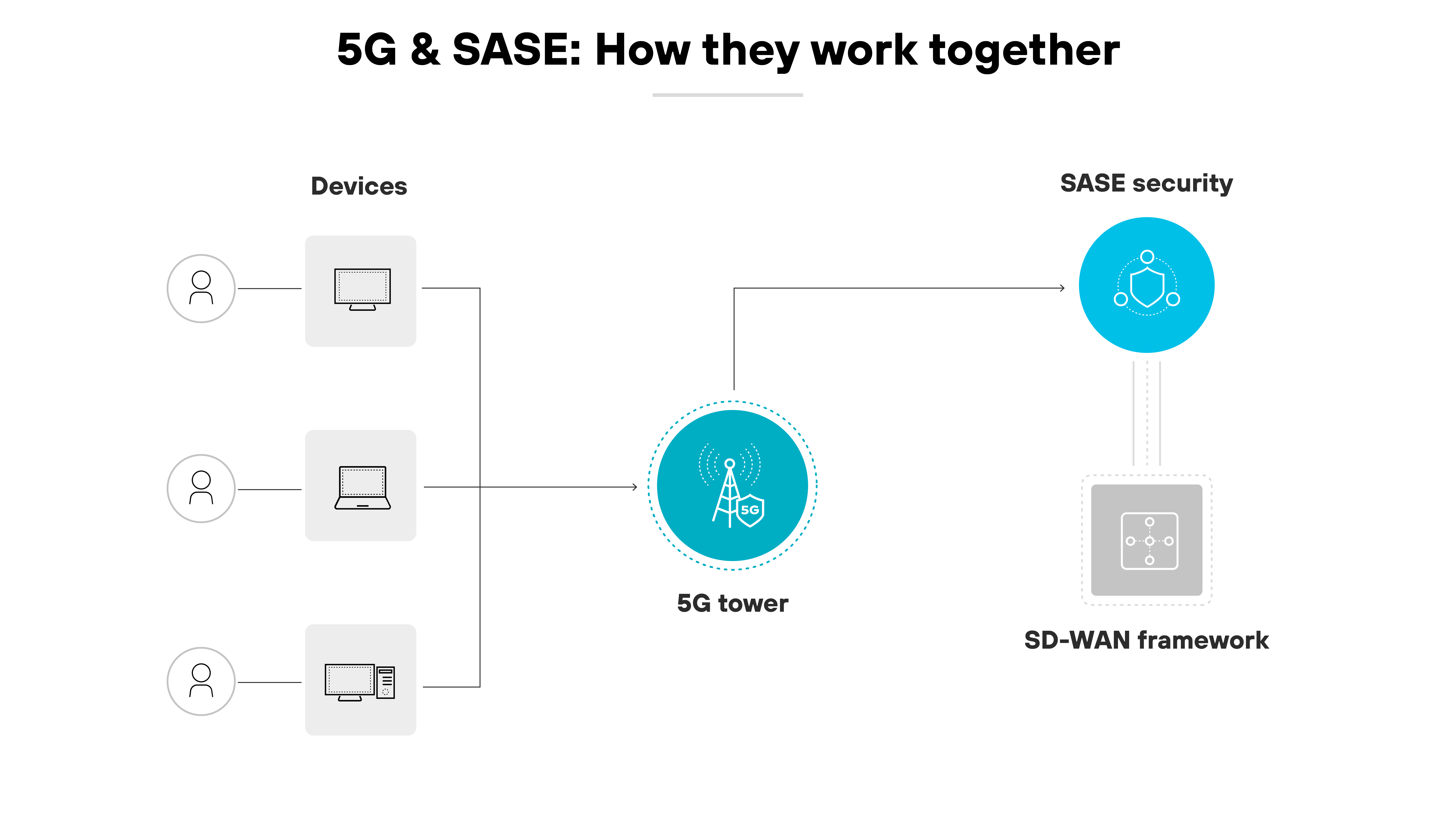

Como o SASE e o 5G funcionam juntos

O 5G revoluciona as redes móveis com velocidade e latência reduzida. E, à medida que as redes 5G evoluem para além das arquiteturas tradicionais, há uma necessidade premente de abordar novos desafios de segurança.

O SASE é uma solução em potencial porque oferece uma estrutura de segurança centralizada, adaptada à natureza dinâmica das redes modernas.

Quando integrado ao 5G, o SASE otimiza o potencial da rede sem comprometer a segurança. Ao rotear o tráfego 5G por meio de uma plataforma SASE, as empresas podem aplicar medidas de segurança consistentes e obter maior eficiência operacional.

Dessa forma, os usuários podem acessar os recursos corporativos de diversos locais. E cada conexão passa por uma validação rigorosa.

O componente SD-WAN do SASE aumenta ainda mais esse efeito.

O 5G e o SASE se combinam para fornecer uma estrutura segura e de alto desempenho que facilita a comunicação rápida e segura em redes estendidas.

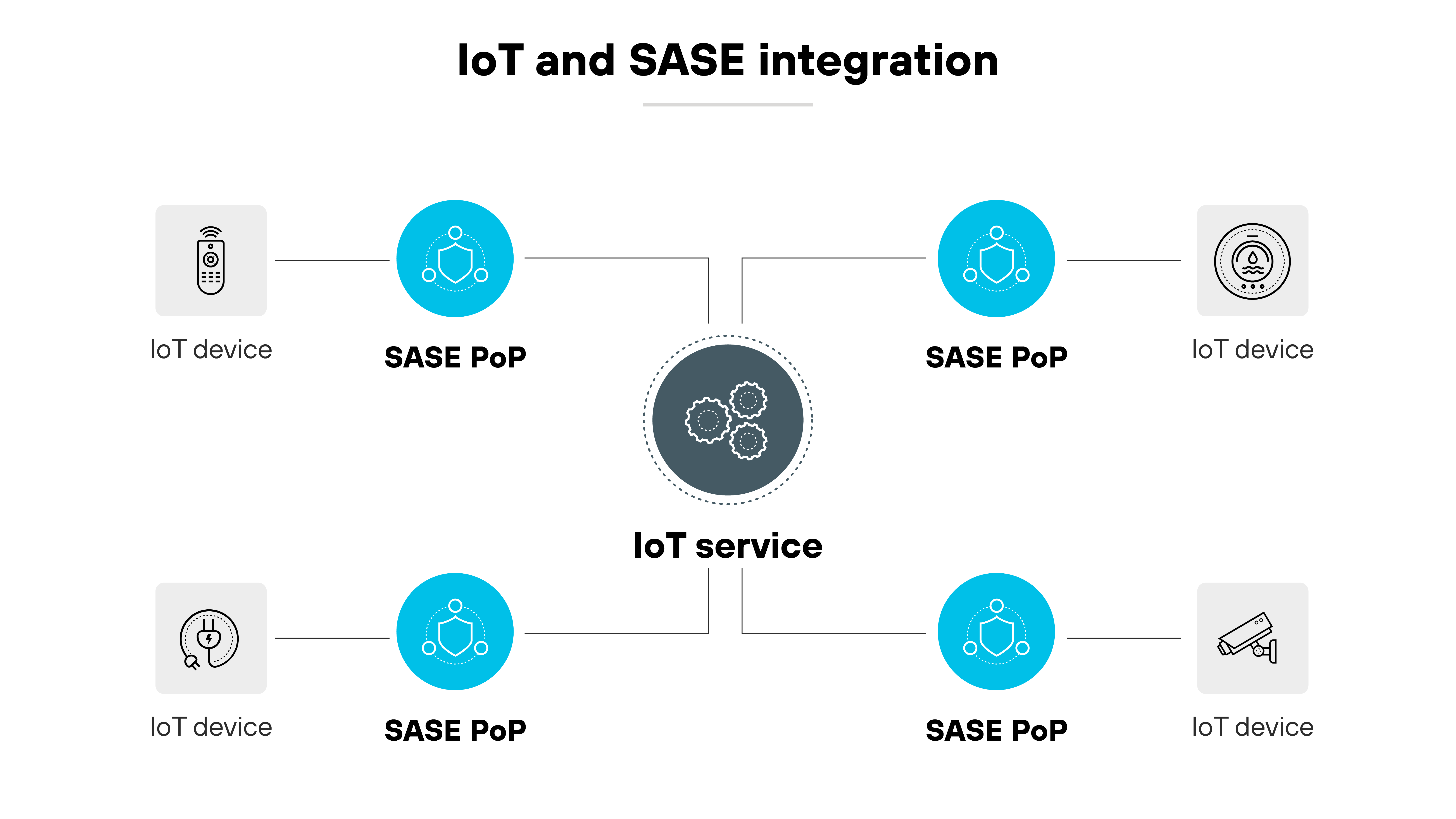

Como a IoT se integra ao SASE

Os sistemas IoT legados dependem muito de redes centralizadas de provedores de serviços, o que leva a um roteamento complexo e à possibilidade de maior latência.

A ampla disseminação de dispositivos e dados de IoT em nuvens de várias regiões agrava esses problemas.

Felizmente, a borda de serviço de acesso seguro é capaz de lidar com a natureza distribuída da IoT.

Ao convergir serviços de rede virtualizada e de segurança, o SASE oferece controle centralizado de políticas. Ele simplifica o roteamento de dados e os protege independentemente da origem ou do destino.

Ao aproximar a segurança das fontes de dados, o SASE usa pontos de presença distribuídos (PoP) para autenticar o acesso com base em atributos distintos do dispositivo. E a postura descentralizada aumenta a segurança da IoT, reduz a latência e se alinha às regulamentações regionais de dados.

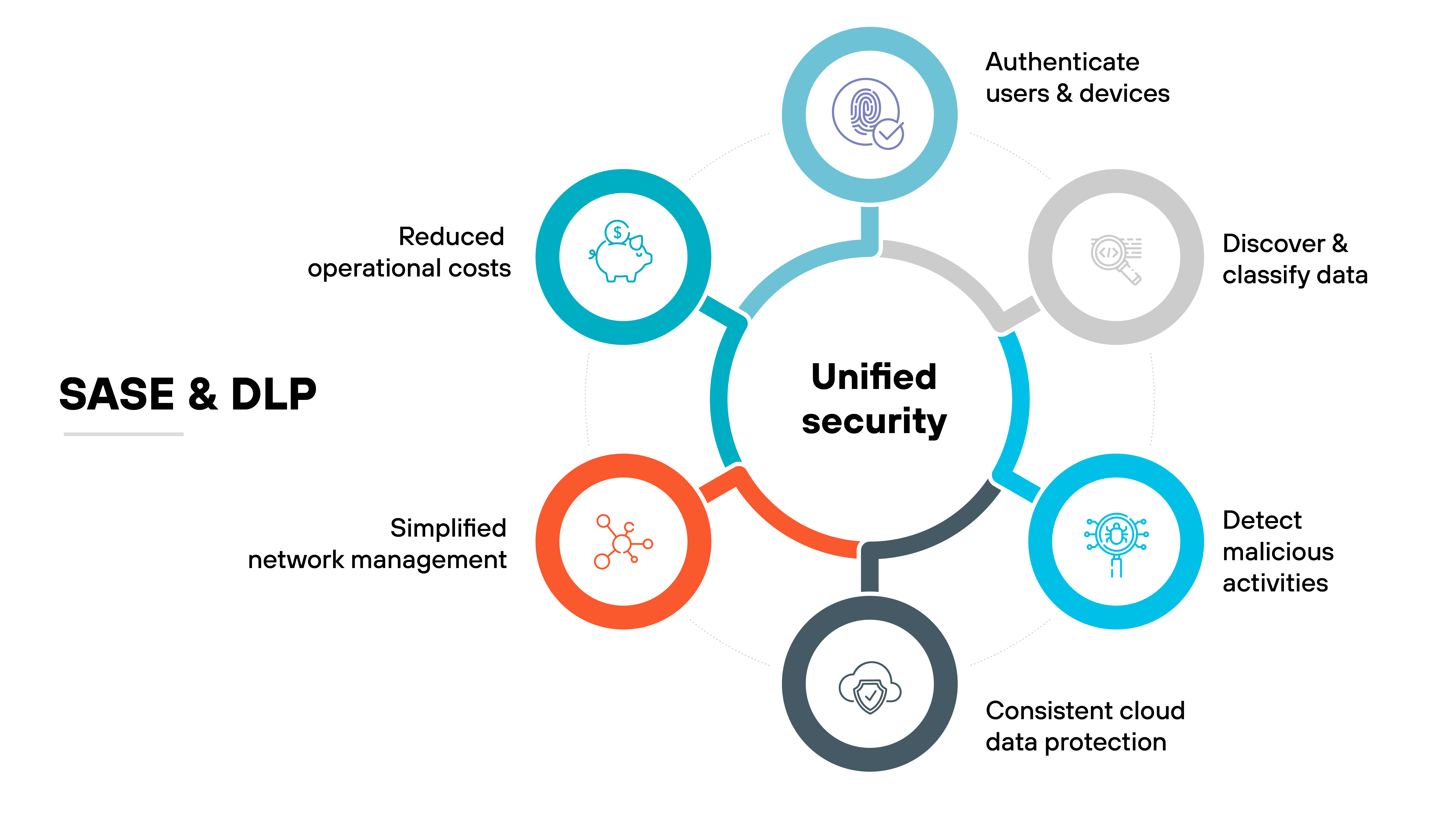

Proteção de dados com SASE e DLP

Os dados residem em todos os lugares, desde armazenamentos em nuvem até dispositivos móveis.

E os métodos tradicionais de prevenção contra perda de dados (DLP) não oferecem proteção suficiente para ambientes de TI modernos e altamente distribuídos.

Em geral, eles não são ágeis o suficiente para gerenciar a natureza dispersa dos dados. Isso pode tornar a identificação e a classificação de informações confidenciais um desafio.

É aqui que entra o SASE.

Ele combina DLP e segurança avançada em uma estrutura unificada nativa da nuvem. Essa configuração permite que políticas de segurança precisas sejam aplicadas diretamente aos dados à medida que eles se deslocam pelas redes.

Além disso, o SASE aumenta a visibilidade e o controle sobre dados confidenciais. Isso resulta em uma proteção robusta que se adapta perfeitamente a infraestruturas de TI complexas e a ameaças cibernéticas em constante evolução.

Comparação do SASE com outras soluções de segurança e tecnologia

| Recurso | SD-WAN | SASE | CASB | ZTE | ZTNA | SSE | Segurança de rede tradicional | Firewall | Confiança Zero | VPN |

|---|---|---|---|---|---|---|---|---|---|---|

| Integração de rede e segurança | Limitada; concentra-se principalmente na conectividade | Abrangente; integra a rede com uma ampla gama de serviços de segurança | Limitado a aplicativos em nuvem | Integra a rede com a segurança centrada na nuvem | Parte da estrutura mais ampla do SASE | Concentra-se mais na segurança, menos na rede | Separada; as configurações tradicionais não integram ambos | Limitado; filtra principalmente o tráfego | Abordagem de segurança que pode fazer parte de soluções mais amplas | Fornece principalmente acesso seguro à rede |

| Foco na implantação | Conectividade de filiais | Conectividade contínua em vários ambientes | Segurança para aplicativos SaaS | Combinação de recursos de rede e segurança centrada na nuvem | Modelo de segurança específico com foco no controle de acesso no SASE | Serviços de segurança como SWG, CASB e ZTNA sem elementos de rede | Baseado em um perímetro fixo e seguro, normalmente dentro de instalações físicas | Atua como um controle de rede | Garante que todas as solicitações de acesso sejam autenticadas e autorizadas | Conexões seguras por meio de servidores centralizados |

| Benefício principal | Otimiza e gerencia conexões de rede distribuídas | Conectividade segura e otimizada para diversos ambientes, incluindo móveis e nuvem | Amplia a segurança para implantações baseadas na nuvem | Foco no Zero Trust como um serviço abrangente | Garante a validação rigorosa das solicitações de acesso | Simplifica várias medidas de segurança sob um único controle | Depende de hardware físico e defesas baseadas em localização | Controla o tráfego com base em regras predefinidas | Sem confiança implícita; verificação contínua rigorosa | Criptografa as conexões para proteger os dados em trânsito |

| Adequação para ambientes de trabalho modernos | Adequado para configurações tradicionais de escritório | Altamente adequado para equipes remotas e dispersas | Adequado para organizações que usam muito SaaS | Adequado para organizações que adotam uma estrutura Zero Trust | Integrado ao acesso remoto seguro em ambientes de trabalho modernos | Aborda a segurança em ambientes remotos e de borda | Menos adequado devido ao fato de o perímetro fixo se tornar redundante | Filtragem básica de tráfego menos adequada para cenários digitais complexos | Essencial para garantir a segurança em redes descentralizadas | Adequado, mas pode introduzir latência devido à dependência do servidor central |

- SASE vs. CASB: Qual é a diferença?

- SASE vs. SSE: Qual é a diferença?

- SASE vs. Firewall: Qual é a diferença?

- SASE vs. VPN: Qual é a diferença?

- Como a Zero Trust e o SASE podem trabalhar juntos

- SASE vs. ZTE: Qual é a diferença?

- SD-WAN vs. SASE: Qual é a diferença entre eles?

- Gateway da web seguro e SASE: Como eles estão relacionados?

- SD-WAN vs. SASE vs. SSE: Quais são as diferenças?

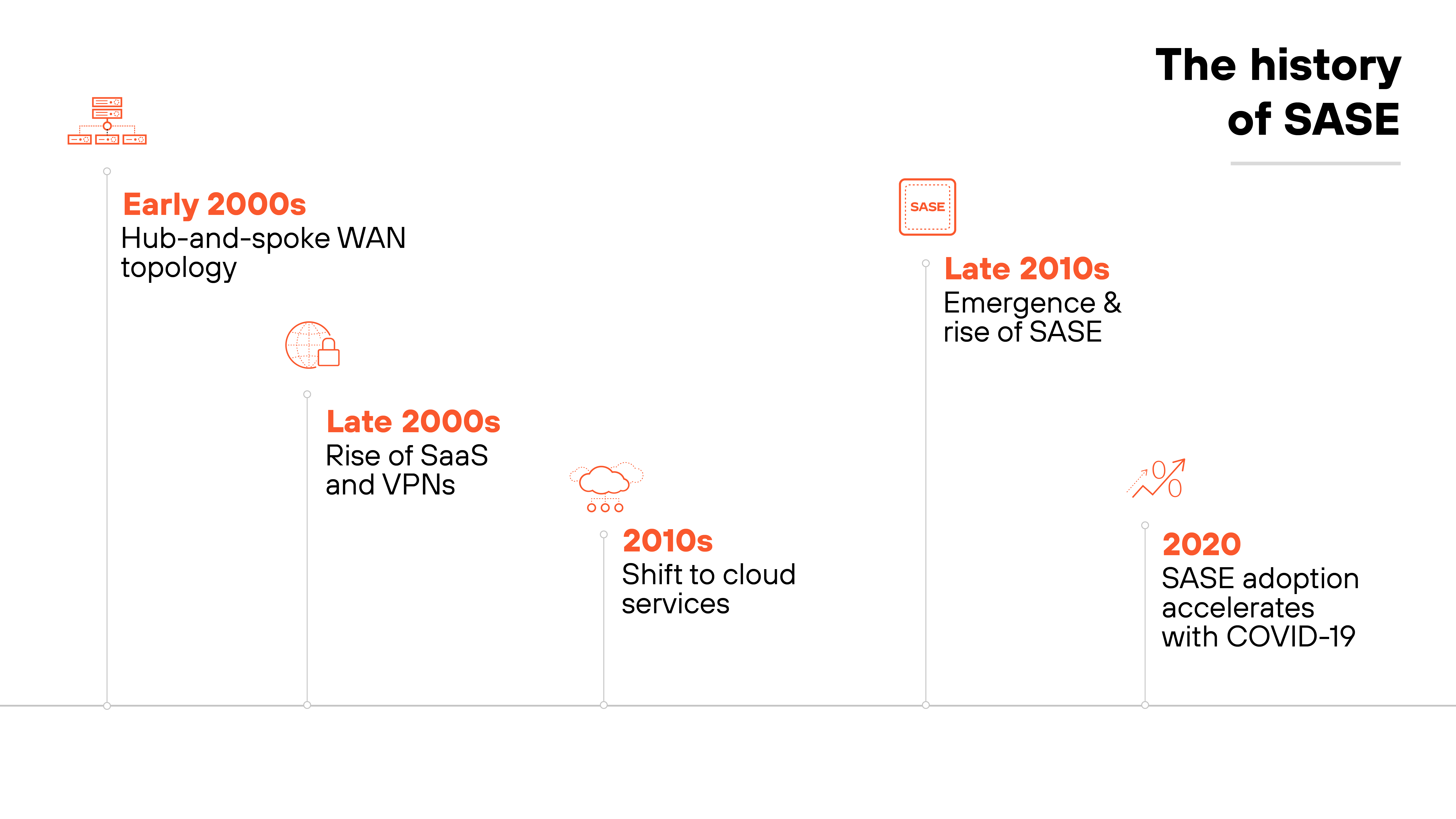

Qual é a história do SASE?

Historicamente, as empresas dependiam de uma topologia de rede de longa distância (WAN) hub-and-spoke, com servidores centralizados e linhas caras conectando escritórios remotos.

À medida que os aplicativos de software como serviço (SaaS) e as redes privadas virtuais (VPNs) se tornaram populares, as empresas fizeram a transição dos aplicativos para a nuvem.

Os firewalls nas filiais começaram a aplicar políticas de segurança e a otimizar o tráfego.

Com o crescimento dos serviços em nuvem, a dependência de recursos no local diminuiu. Isso significa que as ineficiências do acesso tradicional à rede se tornaram evidentes.

Para enfrentar esses desafios, surgiu a tecnologia SASE, que integra várias tecnologias de rede e segurança em uma única solução.

A mudança para soluções integradas de rede e segurança se tornou crucial à medida que os principais aplicativos SaaS, como o Microsoft Office 365, foram transferidos para o Azure, o que gerou a necessidade de gerenciamento e inspeção de tráfego mais eficazes.

A pandemia da COVID-19 acelerou a adoção do SASE à medida que o trabalho remoto aumentava e a rede segura se tornava fundamental.

- SD-WAN

- SWG

- CASB

- FWaaS

- ZTNA