O que é controle de acesso?

O controle de acesso é um mecanismo abrangente de segurança de dados que determina quem tem permissão para acessar recursos digitais específicos, como dados, aplicativos e sistemas. Ele se baseia em procedimentos como autenticação, que verifica a identidade de um usuário por meio de credenciais, e autorização, que concede ou nega acesso ao usuário com base em critérios ou políticas predefinidos.

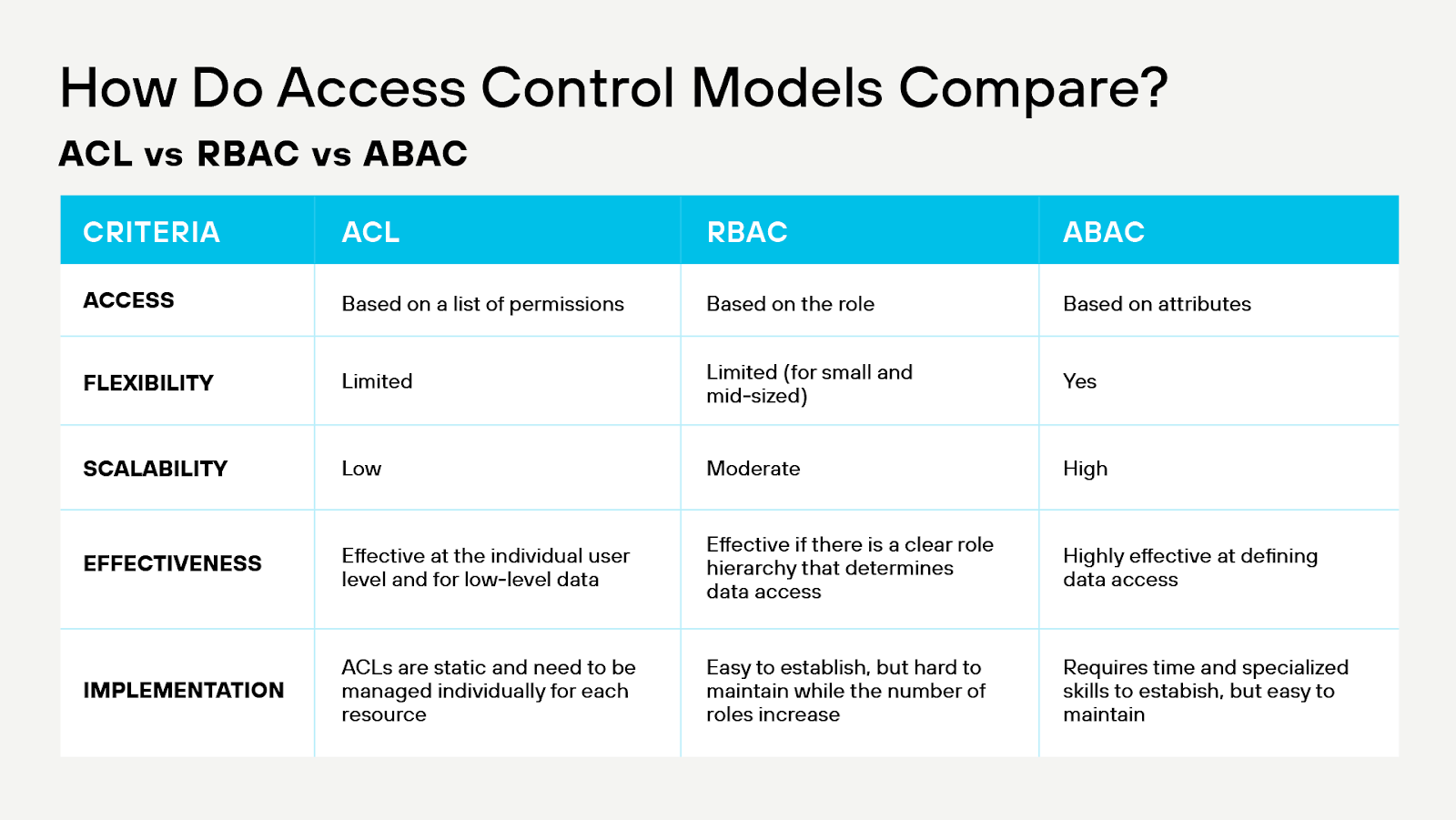

Essas políticas podem ser modeladas de várias maneiras, incluindo métodos discricionários (DAC), obrigatórios (MAC), baseados em funções (RBAC) e baseados em atributos (ABAC). O principal objetivo do controle de acesso é proteger dados confidenciais contra acesso não autorizado, garantindo que somente as pessoas ou entidades certas possam acessar recursos específicos nas circunstâncias certas.

Figura 1: Visão geral dos principais modelos de controle de acesso

Explicação sobre o controle de acesso

O controle de acesso é o gatekeeper. Pense nisso como um segurança altamente organizado em um evento exclusivo. O evento representa os dados e os recursos da sua organização, enquanto os participantes representam os usuários que podem precisar de acesso a várias partes do evento.

Quando uma pessoa (usuário) se aproxima da entrada do local (seus dados e recursos), o segurança (controle de acesso) primeiro verifica o convite (autenticação) para garantir que ela tem o direito de comparecer. O convite pode incluir um código exclusivo, um nome ou informações biométricas, como uma impressão digital.

Depois que o segurança verifica a identidade da pessoa, ele consulta uma lista de convidados (autorização) para determinar quais áreas do evento a pessoa pode acessar. Essa lista de convidados leva em conta o cargo ou a função da pessoa. Um membro da equipe pode ter acesso a mais áreas do que um participante regular, por exemplo.

À medida que o evento avança, o segurança (controle de acesso) monitora continuamente os participantes, garantindo que eles visitem apenas as áreas autorizadas e não tentem entrar nas áreas restritas. O segurança também mantém um registro detalhado de quem entra e sai de cada área, o que ajuda a rastrear a presença e identificar possíveis problemas de segurança.

A diligência do segurança em verificar os convites, consultar a lista de convidados e monitorar os participantes representa os vários aspectos do controle de acesso que servem para proteger os dados e os recursos de uma organização contra o acesso não autorizado.

Quais são os diferentes tipos de controle de acesso?

Os modelos de controle de acesso definem como as permissões são determinadas e quem tem acesso a recursos específicos. Eles oferecem estruturas para orientar o desenvolvimento e a implementação de políticas de controle de acesso em um sistema.

Controle de acesso discricionário (DAC)

- Nos modelos DAC, o proprietário do objeto decide quem pode acessá-lo.

- Os proprietários têm poder discricionário para conceder direitos de acesso.

- Exemplos: Permissões de arquivo definidas por usuários em um sistema de arquivos, propriedade de registros de banco de dados.

Controle de acesso obrigatório (MAC)

- Os direitos de acesso são regulamentados por uma autoridade central.

- As entidades (como os usuários) recebem autorizações e os objetos (como os arquivos) têm classificações.

- Com base nas autorizações e classificações, as decisões de acesso são tomadas.

- Esse modelo é predominante em ambientes que exigem alta segurança, como ambientes governamentais ou militares.

Controle de acesso baseado em função (RBAC)

- As decisões de acesso são baseadas em funções dentro de uma organização.

- Os usuários recebem funções, e as funções têm permissões associadas a elas.

- Por exemplo, uma função de "enfermeira" em um hospital pode ter acesso aos registros dos pacientes, mas não aos sistemas financeiros.

Benefícios dos sistemas eficazes de controle de acesso

O controle de acesso oferece muitos benefícios às organizações, aumentando a segurança e a eficiência operacional.

Segurança aprimorada

A implementação do controle de acesso em ambientes de nuvem reforça a segurança ao restringir o acesso a recursos confidenciais, reduzindo o risco de violações de dados e de acesso não autorizado. Os mecanismos de autenticação e autorização garantem que apenas usuários legítimos possam acessar recursos específicos, protegendo efetivamente contra possíveis ameaças e criando uma infraestrutura de nuvem mais segura.

Conformidade regulatória

A adesão às práticas recomendadas de controle de acesso ajuda as organizações a atender às normas e aos padrões do setor, incluindo GDPR, HIPAA, PCI DSS, SOC 2 e ISO 27001. Controlar o acesso a informações confidenciais e seguir políticas predefinidas permite que as organizações demonstrem conformidade durante as auditorias, evitem possíveis multas ou penalidades e mantenham a confiança entre clientes e parceiros.

Restrição seletiva

Em ambientes de nuvem, o controle de acesso permite o gerenciamento preciso do acesso a recursos, concedendo acesso diferenciado com base em funções, responsabilidades ou atributos. A restrição seletiva garante que os usuários acessem apenas os recursos necessários para suas funções de trabalho, minimizando o risco de vazamento de dados ou ações não autorizadas e promovendo o princípio do menor privilégio.

Auditoria e monitoramento

Os sistemas de controle de acesso em ambientes de nuvem fornecem recursos de registro, rastreando o acesso do usuário aos recursos e registrando as atividades. Uma trilha de auditoria é inestimável para análises de segurança, investigações e monitoramento do comportamento do usuário. Juntos, eles permitem que as organizações detectem anomalias, mantenham uma infraestrutura de nuvem segura e respondam rapidamente a possíveis incidentes de segurança.

Eficiência operacional

O controle de acesso otimiza o gerenciamento de permissões de usuários em ambientes de nuvem, simplificando as tarefas administrativas e reduzindo os erros humanos. Ao automatizar a atribuição de funções e privilégios, as organizações podem minimizar a intervenção manual, melhorar a produtividade e garantir que os usuários certos tenham acesso aos recursos necessários.

Integridade e confidencialidade dos dados

A implementação do controle de acesso ajuda a manter a integridade e a confidencialidade dos dados, impedindo o acesso não autorizado a informações confidenciais. Ao restringir o acesso com base em políticas predefinidas, as organizações podem proteger seus dados críticos contra adulteração ou divulgação não autorizada, protegendo sua propriedade intelectual e preservando sua vantagem competitiva.

Redução do risco de ameaças internas

O controle de acesso reduz o risco de ameaças internas ao aplicar o princípio do privilégios mínimos, garantindo que os usuários tenham acesso apenas aos recursos necessários para suas funções. Ao monitorar de perto as atividades dos usuários e revisar regularmente as permissões, as organizações podem identificar e abordar possíveis vulnerabilidades, minimizando o risco de ações não autorizadas ou vazamentos de dados.

Segurança em várias camadas com MFA

A combinação do controle de acesso com a autenticação multifator (MFA) acrescenta uma camada adicional de segurança aos ambientes de nuvem. A MFA exige que os usuários forneçam várias formas de identificação antes de obter acesso aos recursos, tornando mais difícil para os invasores comprometerem as contas. Essa abordagem de segurança em várias camadas fortalece a proteção geral e reduz a probabilidade de acesso não autorizado.

Segurança física

Os mecanismos de controle de acesso contribuem para a segurança física da infraestrutura em nuvem, limitando o acesso a data centers e salas de servidores. Ao conceder a entrada apenas ao pessoal autorizado, as organizações podem proteger seus equipamentos críticos de hardware e rede contra acesso não autorizado, adulteração ou roubo, garantindo a integridade de sua infraestrutura de nuvem.

Flexibilidade e escalabilidade

Os sistemas de controle de acesso em ambientes de nuvem oferecem flexibilidade e escalabilidade, permitindo que as organizações gerenciem com eficiência o acesso dos usuários à medida que suas necessidades evoluem. À medida que novos usuários entram ou as funções mudam, as políticas de controle de acesso podem ser facilmente atualizadas para acomodar essas mudanças, garantindo continuamente a segurança sem prejudicar o crescimento ou a produtividade.

Economia de custos

A implementação de um controle de acesso eficaz em ambientes de nuvem pode levar à economia de custos, reduzindo os riscos associados a violações de dados, acesso não autorizado e penalidades por não conformidade. Ao minimizar esses riscos, as organizações podem evitar perdas financeiras, proteger sua reputação e manter a confiança dos clientes, resultando, em última análise, em uma estratégia de segurança mais econômica.

Conveniência para o usuário

Recursos como o logon único (SSO) permitem que os usuários acessem vários aplicativos ou plataformas com um único conjunto de credenciais, melhorando a experiência do usuário sem comprometer a segurança.

Casos de uso de controle de acesso

Como visto em diversos casos de uso, o controle de acesso entre domínios ajuda a proteger informações, recursos e sistemas contra acesso não autorizado.

Proteção de dados

- Descrição: Proteger dados confidenciais, como informações de clientes, dados financeiros, propriedade intelectual e informações comerciais proprietárias.

- Exemplos: Bancos que protegem os detalhes financeiros dos clientes, hospitais que protegem os registros médicos dos pacientes e empresas que protegem seus segredos comerciais.

Segurança na nuvem

- Descrição: Proteção de dados e aplicativos em ambientes de nuvem.

- Exemplos: Restringir quem pode acessar dados específicos no armazenamento em nuvem, configurar permissões para usuários de um aplicativo baseado em nuvem.

Comércio eletrônico e transações on-line

- Descrição: Garantir que as transações on-line sejam seguras e só possam ser iniciadas e concluídas por usuários autorizados.

- Exemplos: Contas protegidas por senha para plataformas de compras on-line e gateways de pagamento seguros.

Segurança física

- Descrição: Limitar ou controlar o acesso físico a áreas ou edifícios específicos.

- Exemplos: Funcionários que usam crachás para acessar prédios de escritórios, condomínios fechados que exigem códigos PIN ou cartões para entrar e zonas restritas em laboratórios de pesquisa.

Segurança de rede

- Descrição: Impedir que usuários não autorizados acessem ou prejudiquem a rede.

- Exemplos: Firewalls que bloqueiam o tráfego de entrada ou saída não autorizado, redes privadas virtuais (VPNs) que permitem acesso remoto seguro.

Segurança de aplicativos e sistemas

- Descrição: Garantir que somente usuários autorizados possam acessar aplicativos ou sistemas de software específicos.

- Exemplos: Um sistema de gerenciamento de conteúdo (CMS), no qual somente editores autorizados podem publicar artigos, para um software de contabilidade ao qual somente o departamento financeiro tem acesso.

Fluxo de trabalho e gerenciamento de tarefas

- Descrição: Conceder acesso com base em tarefas ou estágios em um fluxo de trabalho.

- Exemplos: Um processo de revisão de documentos em que diferentes níveis de revisores têm diferentes níveis de acesso, processos de fabricação em que os funcionários têm acesso apenas às suas áreas de tarefas específicas.

Conformidade regulatória

- Descrição: Atender aos requisitos estabelecidos por padrões governamentais ou do setor com relação ao acesso e à proteção de dados.

- Exemplos: Normas HIPAA para dados de pacientes no setor de saúde e GDPR para proteção e privacidade de dados na UE.

Gerenciamento de dispositivos e recursos

- Descrição: Controle de quem pode usar ou modificar dispositivos ou recursos específicos.

- Exemplos: Controles administrativos em laptops corporativos, operadores de máquinas que precisam de acesso especial para operar máquinas específicas.

Esses casos de uso destacam a importância do controle de acesso para manter a segurança, garantir operações eficientes e atender às demandas regulatórias em diferentes setores e contextos.

DSPM e controle de acesso

O gerenciamento de postura de segurança de dados (DSPM) com detecção e resposta de dados (DDR) permite que as organizações examinem, analisem e categorizem dados estruturados e não estruturados na nuvem. Ao identificar informações confidenciais e categorizá-las adequadamente, as equipes podem refinar o controle de acesso para melhorar a proteção dos dados.

O DSPM com DDR aumenta a visibilidade da infraestrutura de segurança de dados de uma organização, equipando-a para identificar possíveis vulnerabilidades de controle de acesso. Por meio do processo de descoberta, classificação e categorização de dados, as organizações podem entender a sensibilidade de suas informações. Além de permitir que as equipes implementem políticas de controle de acesso granular, o monitoramento em tempo real dos padrões de acesso e uso de dados do DDR detecta anomalias e atividades suspeitas que podem indicar acesso não autorizado. O DDR permite que as organizações respondam rapidamente a possíveis violações do controle de acesso, minimizando o risco de violações de dados.

Perguntas frequentes sobre controle de acesso

O gerenciamento de controle de acesso refere-se ao processo de criação, implementação e manutenção de políticas de controle de acesso para proteger recursos digitais, como dados, aplicativos e sistemas. Isso envolve a definição de funções de usuário, a atribuição de permissões, a configuração de mecanismos de autenticação e o monitoramento do acesso aos recursos.

O gerenciamento eficaz do controle de acesso garante que somente indivíduos autorizados possam acessar recursos específicos em circunstâncias apropriadas, protegendo informações confidenciais contra acesso não autorizado e aumentando a segurança geral. Além disso, o gerenciamento de controle de acesso ajuda as organizações a simplificar as tarefas administrativas, o que ajuda muito a reduzir o risco de violações de dados e incidentes de segurança.

Um inventário de dados é uma lista abrangente de todos os ativos de dados que uma organização possui e onde eles estão localizados. Ele ajuda as organizações a entender e rastrear:

- Tipos de dados que coletam, armazenam e processam;

- Fontes, finalidades e destinatários desses dados.

Os inventários de dados podem ser gerenciados manual ou automaticamente. As razões para manter um inventário de dados variam e podem incluir governança de dados, gerenciamento de dados, proteção de dados, segurança de dados e conformidade de dados.

Por exemplo, ter um inventário de dados pode ajudar as organizações a identificar e classificar dados confidenciais, avaliar os riscos associados a diferentes tipos de dados e implementar controles adequados para proteger esses dados. Ele também pode ajudar as organizações a entender quais dados estão disponíveis para apoiar os objetivos comerciais ou para gerar tipos específicos de relatórios analíticos.

O ciclo de vida dos dados descreve os estágios envolvidos em um projeto de dados, geralmente incluindo a geração, a coleta, o processamento, o armazenamento, o gerenciamento, a análise, a visualização e a interpretação dos dados.

Entender como os dados são processados, armazenados e acessados é fundamental para a segurança dos dados e a recuperação de desastres. Da mesma forma, o gerenciamento das políticas de governança, classificação e retenção de dados desempenha um papel fundamental no esforço de gerenciamento do ciclo de vida dos dados.

Os dados em uso referem-se aos dados armazenados ativamente na memória do computador, como RAM, caches da CPU ou registros da CPU. Como não são armazenados passivamente em um destino estável, mas circulam por vários sistemas, os dados em uso podem ser vulneráveis e alvo de tentativas de exfiltração, pois podem conter informações confidenciais, como dados de PCI ou PII.

Para proteger os dados em uso, as organizações podem usar técnicas de criptografia, como a criptografia de ponta a ponta (E2EE) e abordagens baseadas em hardware, como a computação confidencial. No nível da política, as organizações devem implementar controles de autenticação e autorização de usuários, revisar as permissões de usuários e monitorar eventos de arquivos.

O software de prevenção de vazamento de dados (DLP) pode identificar e alertar as equipes de segurança de que os dados em uso estão sendo atacados. Nas implantações em nuvem pública, a melhor maneira de obter DLP é usar uma solução de detecção e resposta de dados.