-

O que é um software de segurança para endpoints?

- Por que o software de segurança para endpoints é importante

- Benefícios do software de segurança para endpoints

- Endpoint Security vs. Antivírus

- Como funciona o software de segurança para endpoints

- Plataformas de proteção de endpoints (EPPs)

- Tecnologias avançadas de proteção de endpoints

- Selecionando a solução certa de segurança para endpoints

- Perguntas frequentes sobre o software de segurança para endpoints

Quais são os requisitos para proteger os endpoints?

A proteção de endpoints é fundamental no cenário digital atual, em que a proliferação de diversos dispositivos e a crescente sofisticação das ameaças cibernéticas representam riscos significativos para as organizações. A segurança de endpoints abrange uma série de medidas criadas para proteger dispositivos individuais, como computadores, dispositivos móveis e servidores, contra acesso não autorizado, violações de dados e atividades mal-intencionadas.

A proteção dos endpoints requer a implementação de uma abordagem em várias camadas que inclua soluções robustas de proteção de endpoints, como antivírus e EDR, impondo atualizações e correções regulares de software, utilizando a criptografia de endpoints para proteção de dados e estabelecendo mecanismos sólidos de controle de acesso. Além disso, o treinamento contínuo de conscientização sobre segurança para os funcionários, o controle de aplicativos e as medidas de segurança de rede são cruciais para proteger os dispositivos endpoint em uma organização.

Por que a segurança de endpoints é importante

Priorizar a segurança do endpoint significa proteger os dispositivos e todo o ecossistema organizacional contra a evolução das ameaças cibernéticas. A proteção de endpoints refere-se ao processo de proteção de dispositivos individuais, como desktops, laptops, servidores e dispositivos móveis, contra ameaças de segurança cibernética.

Isso inclui a implementação de medidas para impedir o acesso não autorizado, detectar e responder a incidentes de segurança e proteger os dados armazenados nesses dispositivos. A proteção de endpoints envolve a implantação de uma combinação de soluções, políticas e práticas recomendadas de segurança para garantir a segurança e a integridade geral desses dispositivos dentro da rede de uma organização. Também envolve a proteção dos dispositivos quando eles estão conectados a redes internas e externas.

Especificamente, a proteção de endpoints é vital pelos seguintes motivos:

- Proteção contra diversas ameaças: Os endpoints são alvos comuns de ataques cibernéticos, incluindo malware, ransomware e phishing. Protegê-los ajuda na defesa contra essas ameaças.

- Integridade e confidencialidade dos dados: Os endpoints geralmente armazenam e processam dados confidenciais. Garantir sua segurança protege esses dados contra acesso não autorizado e violações.

- Conformidade regulatória: Muitos setores estão sujeitos a requisitos que exigem medidas robustas de segurança de endpoints. A conformidade ajuda a evitar penalidades legais e danos à reputação.

- Continuidade operacional: Os incidentes de segurança que afetam os endpoints podem interromper as operações comerciais. A segurança eficaz do endpoint garante a continuidade e minimiza o tempo de inatividade.

- Mitigação de riscos: Ao proteger os endpoints, as organizações podem reduzir o risco geral de ameaças cibernéticas, protegendo seus ativos, sua reputação e seus resultados.

As três principais etapas da segurança de endpoints

#1: Prevenção

Esta etapa se concentra na implementação de medidas proativas para evitar a ocorrência de incidentes de segurança. Isso envolve a implantação de soluções robustas de proteção de endpoints, como software antivírus, firewalls e sistemas de prevenção de intrusão. A aplicação de patches e as atualizações regulares de software também são cruciais para solucionar as vulnerabilidades e garantir que os recursos de segurança mais recentes estejam em vigor.

#2: Detecção

Essa etapa envolve a implementação de mecanismos para detectar e identificar quaisquer incidentes de segurança ou ameaças que possam ter contornado as medidas de prevenção. As soluções de detecção e resposta de endpoints (EDR) são cruciais para monitorar continuamente os endpoints em busca de atividades suspeitas, comportamentos anômalos e indicadores conhecidos de comprometimento (IOCs). Ele inclui monitoramento em tempo real, análise de logs e integração de inteligência de ameaças para identificar e responder prontamente às ameaças.

#3: Resposta e remediação

Quando um incidente de segurança é detectado, é essencial iniciar uma resposta rápida e um processo de correção. Essa etapa envolve a investigação e a contenção do incidente, o isolamento dos endpoints ou sistemas afetados e a implementação das ações de correção necessárias para mitigar o impacto. Isso pode incluir a remoção de malware, a restauração do sistema e a correção de vulnerabilidades. Um plano e uma equipe de resposta a incidentes bem definidos são essenciais para uma resposta e recuperação eficientes.

10 requisitos para proteger os endpoints

Os endpoints desempenham um papel central na forma como as organizações conduzem seus negócios, criando, compartilhando, armazenando e processando volumes muito grandes de informações críticas para os negócios e para a missão. Portanto, eles são os principais alvos de hackers, internos mal-intencionados e até mesmo de nações desonestas que buscam obter vantagens financeiras e competitivas por meio de violações e exfiltração de dados. Isso significa que as organizações devem aderir a requisitos específicos para proteger e proteger seus endpoints.

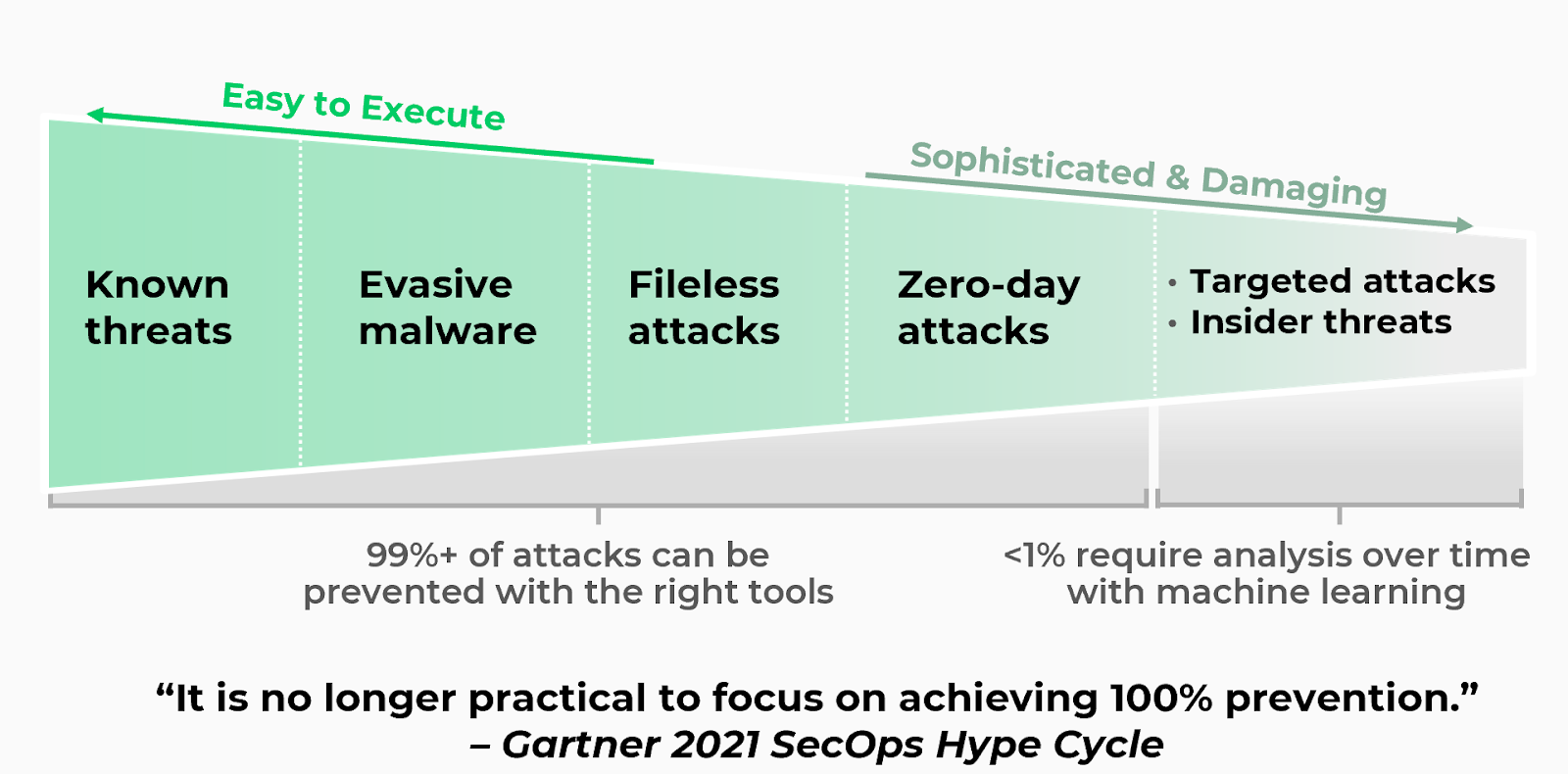

#1: Bloqueio preventivo de ameaças conhecidas e desconhecidas

Para evitar violações de segurança, é preciso passar da detecção e da resposta a incidentes após a sua ocorrência para a prevenção de sua ocorrência em primeiro lugar.

Os endpoints devem ser protegidos contra ameaças conhecidas, desconhecidas e de dia zero fornecidas por malware e exploits, independentemente de a máquina estar on-line ou off-line, no local ou fora dele, e conectada à rede da organização. Uma etapa fundamental para conseguir isso é incorporar a análise de ameaças locais e baseadas em nuvem para detectar e prevenir ameaças desconhecidas e evasivas.

#2: Evite o impacto negativo na produtividade do usuário

Um produto avançado de segurança de endpoint deve permitir que os usuários finais realizem seus negócios diários e utilizem tecnologias móveis e baseadas em nuvem sem se preocupar com ameaças cibernéticas desconhecidas. Os usuários devem poder se concentrar em suas responsabilidades em vez de se preocuparem com patches e atualizações de segurança. Eles precisam ter a certeza de que estão protegidos contra a execução acidental de malware ou exploits que possam comprometer seus sistemas.

#3: Transforme a inteligência de ameaças em prevenção automaticamente

As organizações devem obter inteligência de ameaças de provedores de serviços de inteligência terceirizados e plataformas públicas de compartilhamento de inteligência de ameaças para ajudar os agentes de endpoint a evitar malware conhecido, identificar e bloquear malware desconhecido e impedi-los de infectar endpoints.

Além disso, os dados sobre ameaças devem ser coletados de dentro da organização, incluindo a rede, a nuvem e os endpoints. A automação deve ser utilizada para fazer a correlação dos dados, identificar indicadores de comprometimento, criar proteções e distribuí-las por toda a organização.

#4: Proteger todos os aplicativos

Os aplicativos são cruciais para o funcionamento eficaz de qualquer organização. No entanto, falhas de segurança ou bugs em aplicativos criam vulnerabilidades contra as quais o software antivírus tradicional pode não ser capaz de proteger.

A infraestrutura de segurança de uma organização deve oferecer proteção abrangente contra explorações de todos os aplicativos, inclusive os de terceiros e os proprietários. Além disso, ele deve ser capaz de avaliar rapidamente a segurança de novos aplicativos à medida que eles são introduzidos no ambiente.

#5: Evitar a sobrecarga dos recursos do sistema

O desempenho dos produtos de segurança não deve ter um impacto significativo sobre os recursos do sistema, como RAM, CPU ou armazenamento em disco. É fundamental que a prevenção de violações de segurança não seja feita às custas da experiência do usuário.

Seja a proteção de endpoint ou qualquer outra ferramenta de segurança, ela deve ser projetada para operar com eficiência sem consumir recursos substanciais do sistema. O uso excessivo de recursos reduziria o desempenho do sistema e diminuiria a qualidade geral da experiência do usuário.

#6: Mantenha os sistemas legados seguros

As organizações nem sempre instalam atualizações do sistema e patches de segurança imediatamente. Isso ocorre porque isso poderia interromper funções operacionais importantes. Além disso, os patches podem não estar disponíveis para sistemas e softwares mais antigos que não são mais suportados.

Uma solução abrangente de segurança de endpoint deve ser capaz de proteger os sistemas que não podem ser corrigidos, impedindo a exploração de vulnerabilidades de software, conhecidas ou desconhecidas, independentemente de os patches de segurança estarem disponíveis ou aplicados.

#7: Estar preparado para a empresa

Lembre-se do texto a seguir:

Qualquer solução de segurança destinada a substituir o antivírus deve ser dimensionável, flexível e gerenciável o suficiente para ser implantada em um ambiente corporativo. A segurança do endpoint deve:

- Apoiar e integrar-se à forma como uma empresa implanta seus recursos de computação.

- Dimensione para quantos endpoints forem necessários.

- Suportar implantações que abrangem ambientes geograficamente dispersos.

Uma solução deve ser flexível para fornecer ampla proteção e, ao mesmo tempo, atender às necessidades da empresa e não restringir excessivamente os negócios. Essa flexibilidade é fundamental, pois as necessidades de uma parte da organização podem ser totalmente diferentes das de outra.

Além disso, a solução deve ser facilmente gerenciada pela mesma equipe que lida com a segurança em outras áreas da organização e deve ser projetada tendo em mente o gerenciamento empresarial sem aumentar a carga operacional.

#8: Fornecer verificação independente para os requisitos de conformidade do setor

As organizações que operam em uma jurisdição específica devem ter proteção antivírus em seus endpoints para cumprir as regulamentações. Para proteger efetivamente seus endpoints e atender aos padrões de conformidade, é importante que os fornecedores de segurança de endpoints que substituem as soluções antivírus existentes tenham a capacidade de oferecer validação de terceiros, ajudando os clientes a alcançar e manter a conformidade.

#9: Fornecer verificação independente como substituto do antivírus

Qualquer produto de segurança que pretenda substituir o antivírus tradicional deve ter seu desempenho avaliado e confirmado por um terceiro independente. As revisões independentes fornecem uma verificação crucial além do que uma organização que busca substituir seu antivírus pode realizar por conta própria.

#10: Receber o reconhecimento de um analista do setor ou de uma empresa de pesquisa de primeira linha

Qualquer organização que queira fazer a transição do software antivírus tradicional deve garantir que a alternativa seja reconhecida como um participante significativo na segurança do endpoint por um analista ou empresa de pesquisa respeitável. Isso garantirá que a solução e seu provedor atendam aos padrões de viabilidade necessários como uma solução de segurança de endpoint.

Proteção de endpoints na nuvem

Como as plataformas de computação em nuvem, o desenvolvimento de aplicativos nativos da nuvem e os serviços em nuvem continuam a crescer em popularidade, as organizações precisam priorizar a segurança de endpoints na nuvem. Isso envolve:

- Utilizar as práticas recomendadas de segurança do contêiner para proteger aplicativos em contêineres e evitar ataques de fuga de contêineres.

- Empregar plataformas de proteção de carga de trabalho em nuvem (CWPP) para proteger as cargas de trabalho em nuvem e as funções sem servidor contra ameaças avançadas e acesso não autorizado.

- Criptografar dados em repouso e dados em transição para proteger informações confidenciais armazenadas em ambientes de nuvem.

- Implementação do gerenciamento de identidade e acesso (IAM) para controlar o acesso aos recursos da nuvem com base nas funções, permissões e fatores de autenticação do usuário.

- Aproveitar as plataformas de proteção de endpoints (EPP) projetadas para ambientes de nuvem para se defender contra malware, ransomware e outras ameaças.

- Implementação de controles de segurança de rede, como redes privadas virtuais (VPNs), gateways seguros da web (SWGs) e corretores de segurança de acesso à nuvem (CASBs) para monitorar e filtrar o tráfego de rede entre endpoints e serviços de nuvem.

- Realização de monitoramento e registro de endpoints para rastrear atividades de usuários, eventos de sistema e incidentes de segurança em ambientes de nuvem.

- Gerenciar atualizações de patches para manter os endpoints baseados em nuvem atualizados com os patches de segurança e atualizações mais recentes para solucionar vulnerabilidades e falhas de software.