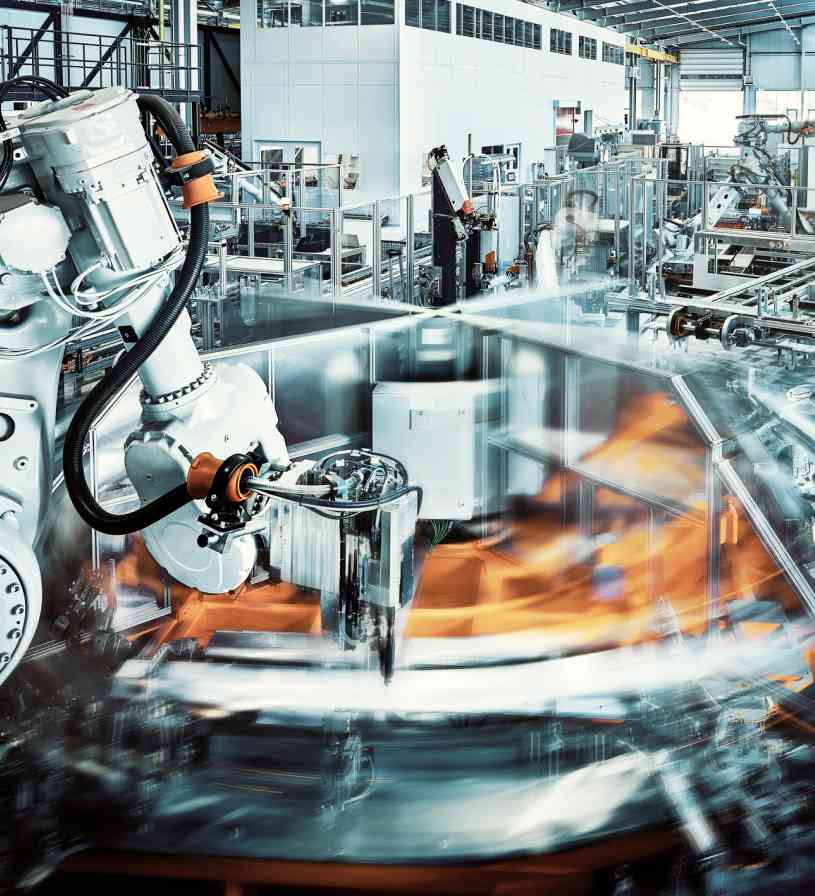

Espera-se um aumento de 400% em ativos de TO na fabricação até 2030

Gartner

24,8% de todos os ataques cibernéticos no mundo em 2022 tiveram como alvo o setor de fabricação

Statista

Em 2022, 274 vulnerabilidades e exposições comuns (CVEs) foram encontradas para sistemas de controle industrial (ICS)

Mitre